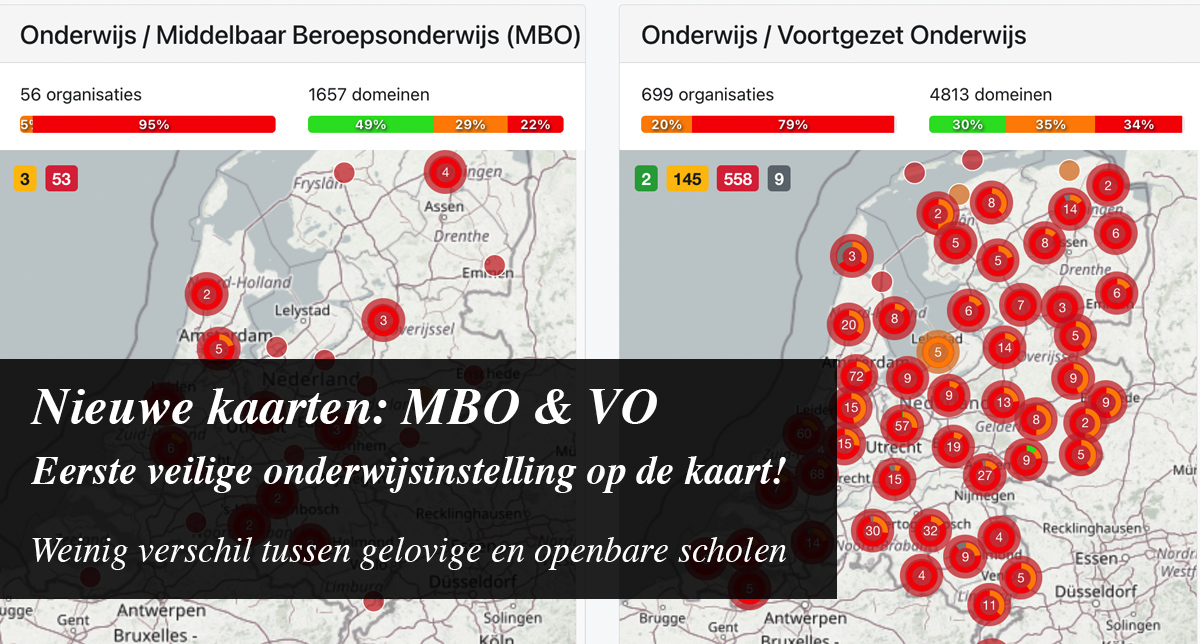

Vanaf 10 april toont basisbeveiliging.nl ook de basisveiligheid van het Middelbaar Beroepsonderwijs (MBO) en het Voortgezet onderwijs (VO). Er worden meer dan 6000 domeinen van 700 instellingen gemeten. De eerste onderwijsinstelling die overal goed op scoort is het Jordan Montessori Lyceum Utrecht. Gefeliciteerd 🎉

Vergeleken met Universiteiten en HBO’s scoren MBO’s en VO’s over het algemeen slechter. Door het vaak kleine online oppervlak van VO’s ligt hier wel een kans om relatief makkelijk en snel op groen komen te staan. Dit is precies wat het Jordan Montessori Lyceum heeft gedaan.

Het VO kunnen we op een nieuwe manier vergelijken: op denominatie. Dit kan verschillen blootleggen tussen onderwijs dat wordt gegeven vanuit een levensbeschouwing / godsdienst en openbaar onderwijs. Er zit een verschil maar dat is klein. Netto past iedereen voldoende tot goede versleuteling toe op websites en e-mail.

Bij MBO’s zien we een paar organisaties die verbeteringen hebben toegepast, maar helaas zijn er tegelijkertijd ook een aantal organisaties verslechterd. De meeste zijn ongeveer gelijk gebleven.

Tot slot zien we dat de gebruikte openbare gegevensset van DUO te wensen overlaat qua naamgeving van de instelling. Deze zijn soms ondoorgrondelijk. Omdat de instellingen deze informatie enkel zelf mogen bijwerken loopt deze informatie hopeloos achter op de werkelijkheid. Een alternatieve databron is gevonden maar mocht niet worden gebruikt. Domeinen zullen we dus van DUO halen, maar de namen zijn onbruikbaar.

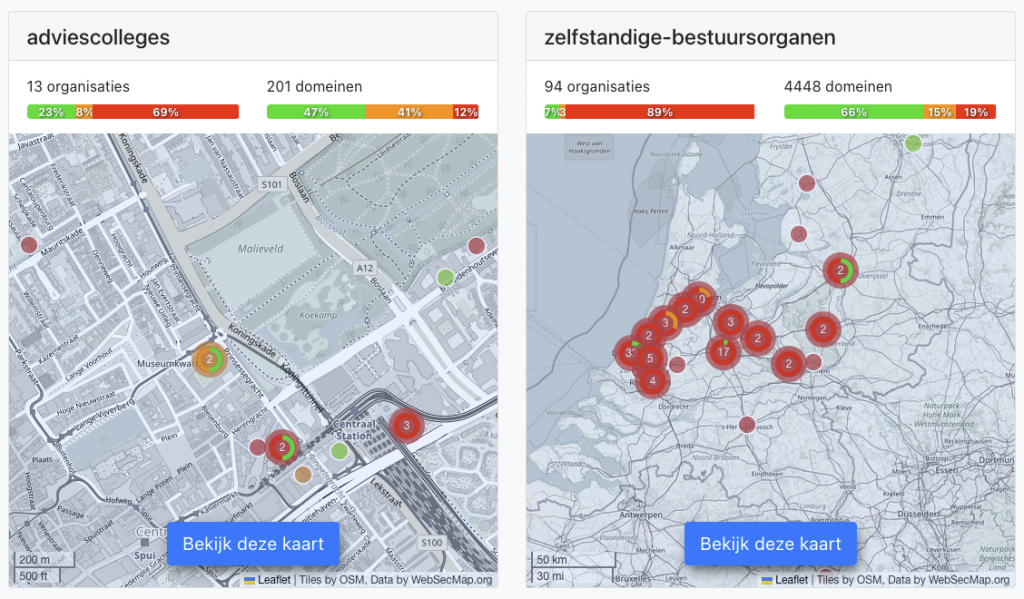

Resultaten vergeleken met andere lagen

Geen enkele HBO of Universiteit scoort voldoende. Ook geen enkele MBO. Pas bij het voortgezet onderwijs komt de eerste echte groene organisatie in beeld. Dit is het Jordan Montessori Lyceum die met 8 adressen toch wel meer online aanbiedt dan een gemiddelde VO-instelling. Zelfs meer dan een aantal MBO’s.

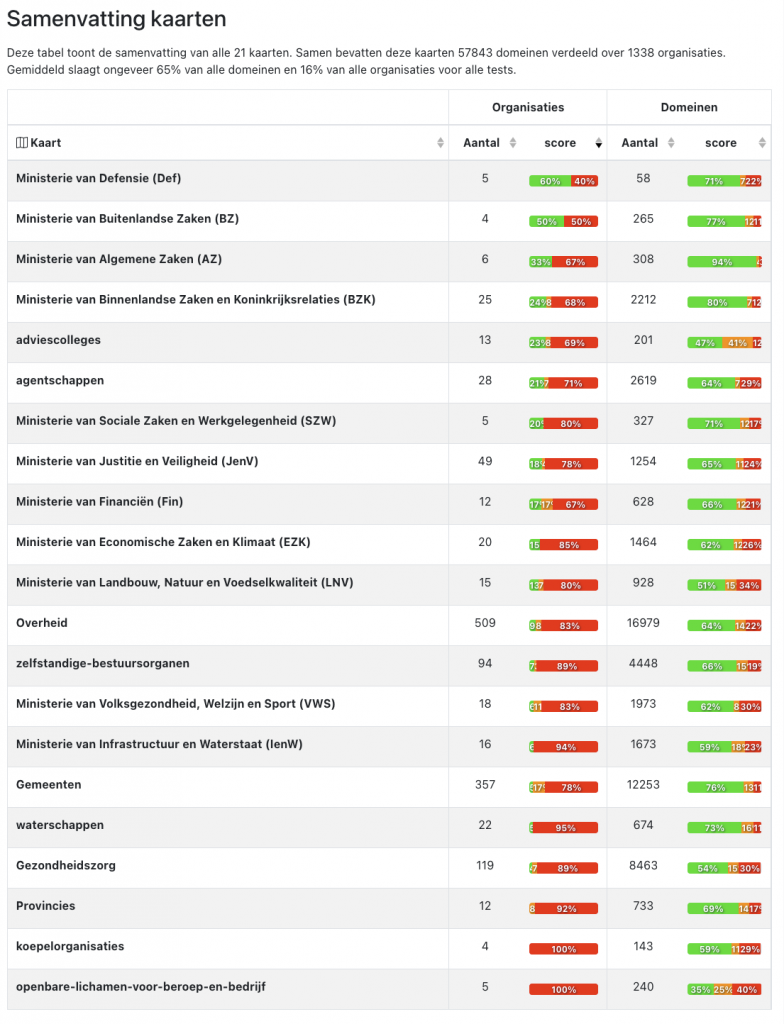

Bij het vergelijken van de scores van de huidige vier onderwijslagen op basisbeveiliging zien we dat de goede punten vooral gaan naar Universiteiten en de slechte punten naar het Voortgezet Onderwijs. Maar de verdeling van de goede punten laat geen overduidelijke voorloper zien. Het VO heeft ook een kans om goed te scoren omdat het gaat over veel leveranciers en een klein online oppervlak per instelling. In de tabel hieronder zie je de verschillen per meting.

Vergeleken met andere doelgroepen zoals gemeenten scoren zowel MBO als het VO slechts op 3 van de 23 meetpunten beter. Eigenlijk zijn dit er twee omdat we nog met de hand een controle moeten uitvoeren op de domeinhouder. Men scoort enkel beter op de fysieke locatie van de server en RPKI.

Bijzonder en openbaar voortgezet onderwijs vergeleken

28% van de VO instellingen scoort Oranje. Dat is een stuk meer dan de 14% van de MBO’s. De kaart van VO-instellingen is ook erg leuk om te zien omdat de spreiding van de instellingen zo groot is. Wat dan meteen opvalt is dat deze kaart gaten heeft. Dit komt omdat we alleen de hoofdvestigingen en samenwerkingsverbanden van de instellingen hebben ingeladen. Er missen 233 nevenvestigingen. Deze volgen zo snel mogelijk.

De gebruikte dataset van DUO heeft het veld denominatie. Dit geeft aan of de onderwijsinstelling openbaar is, of dat hier les wordt gegeven vanuit een bepaalde levensbeschouwing of godsdienst. Dit is leuk omdat we nu kunnen checken of dit invloed heeft op online veiligheid. Dit hebben we gedaan met drie verschillende metingen uit verschillende bronnen.

De eerste is kwaliteit van versleuteling van de website volgens Qualys SSL Labs. Zij beoordelen volgens het Amerikaanse schoolsysteem (A tot F, van goed tot slecht). We zien dat het bijzonder onderwijs met meer B metingen iets achter loopt op openbaar. Het best scoren de kleinste groepen: die uit de denominatie “overige” en een aantal samenwerkingen. We zien dat nagenoeg iedereen redelijk tot uitmuntende versleuteling toepast op haar sites.

| Denominatie / Beoordeling | A+ | A | B |

| Bijzonder | 21% (629) | 48% (1454) | 31% (930) |

| Openbaar | 22% (226) | 56% (568) | 21% (218) |

| Onbekend | 27% (98) | 60% (219) | 13% (48) |

| Algemeen bijzonder | 40% (75) | 39% (73) | 20% (38) |

| Overige | 44% (38) | 48% (41) | 8% (7) |

De tweede steekproef is het plaatsen van ongevraagde volgkoekjes. Deze worden gebruikt om bezoekers van de site te volgen om daarna advertenties aan te bieden. 77% van de MBO instellingen doet dit en “slechts” 28% van de VO instellingen.

In totaal vinden we daar 11917 cookies, 890 hiervan zijn volgcookies. Bij de spreiding van cookies zien we ongeveer hetzelfde patroon ontstaan als bij versleuteling. Maar in dit geval lopen bijzonder en openbaar onderwijs gelijk: 8% van de geplaatste cookies zijn volgcookies.

| Onbekend | Functioneel | Marketing | Statistiek | |

| Bijzonder | 58% (4419) | 6% (469) | 8% (620) | 27% (2074) |

| Openbaar | 60% (1697) | 6% (179) | 8% (215) | 26% (723) |

| Algemeen bijzonder | 78% (505) | 9% (56) | 5% (34) | 8% (49) |

| Onbekend | 43% (242) | 7% (38) | 1% (8) | 49% (277) |

| Overig Samen | 79% (245) | 6% (18) | 4% (13) | 12% (36) |

Het aantal onbekende cookies is vrij hoog, dat komt waarschijnlijk omdat in het onderwijs andere software wordt gebruikt dan bij de overheid, hiervan zijn de cookies nog niet geclassificeerd. We hebben op basis van de statistieken van cookiedatabase wel zekerheid dat wereldwijd de populairste cookies in beeld zijn. Dit verdient misschien nog nader onderzoek.

De derde en laatste vergelijking doen we op basis van versleuteling in e-mail. Deze meting is afkomstig van internet.nl. Nagenoeg alle domeinen worden versleuteld, er zijn er maar 4 waar geen versleuteling wordt toegepast. 97% van de domeinen voldoen niet aan de eisen waar de overheid aan moet voldoen, dat komt in alle gevallen door het ontbreken van DANE. Het bijzonder onderwijs doet het net iets beter maar dit gaat over hele kleine aantallen.

| Geslaagd | Gezakt | |

| Bijzonder | 4% (18) | 96% (417) |

| Openbaar | 1% (2) | 99% (169) |

| Onbekend | 4% (3) | 96% (82) |

| Algemeen bijzonder | 0% (0) | 100% (11) |

| Overige Samen | 0% (0) | 100% (9) |

MBO’s gaan vooruit en achteruit maar staan vooral stil

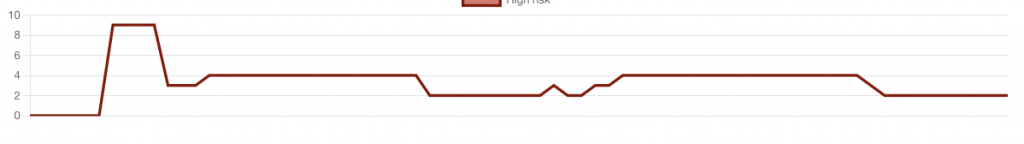

De best scorende VO-instelling heeft werk verricht om een goede score te halen. Dit is te zien in de meethistorie van het Jordan Montessori. Het is lastig om dit soort vooruitgang te duiden bij kleine organisaties omdat dienstverlening kan wisselen, metingen niet altijd goed gaan ivm rate limitis/firewalls en dergelijke.

Bij MBO’s is dat eenvoudiger omdat het online oppervlak groter is. Daar zien we ook wel verschillen in de afgelopen maanden. Zo zien we de hoeveelheid hoge risico’s bij de volgende instellingen zakken.

Achteruitgang zien we ook

Werken met vervuilde data van DUO

Gegevens over het onderwijs worden als open data gepubliceerd gepubliceerd door de Dienst Uitvoering Onderwijs (DUO). Deze informatie wordt door de instellingen zelf bijgehouden en is in slechte staat. Wij bieden bij dezen alvast onze excuses aan dat de gegevens op basisbeveiliging.nl achterhaald kunnen zijn.

Een belangrijk probleem in de data van DUO is dat de naam van de instelling in 100% van de gevallen onjuist is. De naam is nu namelijk een samenraapsel en verhaspeling van allerlei informatie die slaat op de instelling. Vaak genoeg komt de echte naam niet eens voor in de registratie.

Bijvoorbeeld: “W v Oranje Coll Chr SGM v Ath Havo Mavo Vbo Lwoo”. Hierin zit een afgekorte naam, een geloofsovertuiging/denominatie, een samenwerkingsverband en diverse onderwijsstructuren. Er zit dus van alles in, behalve de door mensen gebruikte naam van de instelling. Hier hoort te staan “Willen van Oranje College”.

Namen bevatten ook vaak een plaatsnaam en rechtsvorm en al deze zaken worden op alle mogelijke manieren afgekort en samengevoegd. Daardoor verouderd deze informatie extreem snel en is dit veld waardeloos.

Naast namen zien we ook dat domeinen vaak achterhaald zijn. Ook zijn er instellingen te vinden die alleen basisonderwijs geven maar nog wel bij voortgezet onderwijs staan.

Er is een goede databron, maar deze mogen we niet gebruiken. Deze bron is scholenopdekaart.nl van Vensters. Dit is een samenwerking van Kennisnet, PO-raad en de VO-raad (publieke instellingen). We hebben een uitzondering aangevraagd op het gebruik van deze informatie maar niet gekregen. Basisbeveiliging wordt beperkt door het punt “geen afgeleide werken”.

Basisbeveiliging mag de data van DUO niet bijwerken, dat mogen alleen de instellingen. Omdat het verschil in kwaliteit tussen DUO en Vensters zo groot is lijkt het dat Vensters deze data niet mag of kan bijwerken bij DUO. Dus er zijn nu twee officiële bronnen. Met de wijzigingen die basisbeveiliging krijgt via pizza sessies en via de mail zijn er nu dus drie databronnen. We proberen wel de informatie van DUO (op basis van BRIN) bij te houden, behalve de naam dan.

Tot slot

Alle gemeten gegevens en rapporten zijn in te zien op de site basisbeveiliging.nl. Deze informatie wordt automatisch bijgewerkt.