Vanaf 9 november publiceert basisbeveiliging metingen over tracking cookies. Met deze technologie worden bezoekers van websites gevolgd door adverteerders. Om dat te mogen moet een bezoeker expliciet toestemming geven. Bij deze nieuwe meting wordt geen toestemming gegeven, waardoor het voor websites verboden is om toch tracking cookies te plaatsen.

In dit artikel lees je de context, getallen, welke cookies worden gemeten, hoe browsers hiermee omgaan en hoe lastig het is om cookies te kunnen meten. Alle actuele en historische metingen zijn in te zien op de site basisbeveiliging.nl.

De cookiemeting op basisbeveiliging is doorlopend: eventuele verbeteringen worden dus zichtbaar. Tracking cookies worden in eerste instantie als “Oranje” beoordeeld, dit is de hoogste beoordeling bij nieuwe metingen. Dit zal begin 2024 wijzigen naar “Rood”.

De meting voor overheidswebsites is ontwikkeld in samenwerking met het ministerie voor Binnenlandse Zaken en Koninkrijksrelaties. De bredere scope naast deze overheidswebsites is een keuze van de Internet Cleanup Foundation. Deze meting is aangekondigd in september 2023.

Context

Tracking cookies worden gebruikt om advertenties te verkopen. Dat gebeurt met een profiel dat wordt opgesteld aan de hand van bezochte sites. Hoe dat precies gebeurt is een geheim: een van de weinige dingen die een bezoeker hiervan meekrijgt is een cookie[1].

Het volgen van gebruikers heeft over het algemeen vreemde en ongewenste kenmerken: De vraag om toestemming is vaak doorspekt met misleiding en na het geven van toestemming is dit lastig in te trekken. Ook is het moeilijk of onmogelijk om eenmaal gedeelde gegevens te laten vernietigen.

De overheid geeft aan niet blij te zijn met tracking cookies op sites van zichzelf, ook als de gebruiker toestemming zou geven. In een kamerbrief over het onderwerp staat: “Wij vinden het daarom wenselijk dat er geen third-party cookies of andere tracking gebruikt wordt op overheidswebsites, ongeacht het verkrijgen van toestemming.“.

De Autoriteit Persoonsgegevens heeft onlangs budget gekregen voor handhaving op dit onderwerp. Dat tracking cookies niet zomaar mogen is ook onlangs nogmaals door een rechter bevestigd. Op 8 november bracht de NOS het nieuws dat politieke partijen de cookiewet overtreden, dit zie je ook terugkomen in deze metingen.

231 tracking cookies op voorpagina’s

De belangrijkste internetpagina van iedere organisatie is de voorpagina: dit heeft vaak geen voorvoegsel of het voorvoegsel “www”. Hierop meten we 231 ongevraagde tracking cookies op 194 pagina’s over 6 verschillende doelgroepen.

We hebben deze keer ook een commerciële doelgroep meegenomen om zo te kunnen zien wat de verhoudingen zijn in onjuist cookiegebruik tussen de publieke en private sector.

In de tabel hieronder zie je dat politieke partijen ongeveer hetzelfde presteren als commerciële organisaties. Met afstand gevolgd door de centrale overheid en ziekenhuizen, die het een stuk beter doen. Gemeenten doen het op dit moment verhoudingsgewijs het beste.

| Kaart | Voorpagina’s met Tracking | Totaal Voorpagina’s | % Tracking |

| Cyber security bedrijven (commercieel) | 39 | 163 | 23.93% |

| Politieke Partijen | 8 | 38 | 20% |

| Provincies | 1 | 13 | 7.69% |

| Centrale Overheid | 95 | 1996 | 4.76% |

| Gezondheidszorg (Ziekenhuizen + GGZ) | 47 | 1113 | 4.22% |

| Gemeenten | 4 | 434 | 0.92% |

| Totaal / Gemiddeld | 194 | 3759 | 5.16% |

Bij deze meting zijn er 4 verschillende tracking cookies onderzocht van verschillende leveranciers. De verdeling per doelgroep ziet er zo uit:

| Kaart | YouTube | Totaal | |||

| Politieke Partijen | 2 | 3 | 4 | 9 | |

| Cyber security bedrijven (commercieel) | 5 | 24 | 8 | 16 | 53 |

| Provincies | 1 | 1 | 2 | ||

| Centrale Overheid | 14 | 15 | 66 | 11 | 106 |

| Gezondheidszorg (Ziekenhuizen + GGZ) | 17 | 4 | 31 | 5 | 57 |

| Gemeenten | 1 | 3 | 4 | ||

| Totaal | 40 | 43 | 111 | 37 | 231 |

1700 tracking cookies op alles: inclusief onderliggende sites

Als we alle websites meten, inclusief subdomeinen, dan zien we dat het totaal aantal tracking cookies veel hoger ligt. We zien daar ook pieken omdat sommige organisaties op ieder subdomein hetzelfde cookie uitdeelt. Dit soort fouten tellen op en vertekenen het beeld natuurlijk een beetje.

| Kaart | YouTube | Totaal | |||

| Politieke Partijen | 42 | 740 | 80 | 866 | |

| Centrale Overheid | 54 | 45 | 224 | 35 | 358 |

| Gezondheidszorg (Ziekenhuizen + GGZ) | 63 | 18 | 88 | 17 | 186 |

| Cyber security bedrijven (commercieel) | 14 | 78 | 21 | 60 | 173 |

| Gemeenten | 14 | 13 | 86 | 7 | 120 |

| Provincies | 2 | 1 | 9 | 2 | 14 |

| Totaal | 189 | 155 | 1168 | 201 | 1713 |

Deze cookies zijn verdeeld over de vele tienduizenden sites van allerlei organisaties. Hieronder kijken we hoeveel organisaties ten minste 1 tracking cookie uitgeven, tegenover het totaal aantal organisaties. Dan zien we nog steeds dezelfde cijfers: politieke partijen en commerciële bedrijven gebruiken de meeste tracking, op de voet gevolgd door de zorg en provincies. Gemeentes komen nog steeds het beste uit de bus.

| Kaart | Aantal organisaties met tracking cookies | Totaal aantal organisaties | Percentage |

| Politieke Partijen | 9 | 26 | 34% |

| Cyber security bedrijven (commercieel) | 45 | 132 | 34% |

| Gezondheidszorg (Ziekenhuizen + GGZ) | 39 | 119 | 33% |

| Provincies | 4 | 12 | 33% |

| Centrale Overheid | 84 | 611 | 14% |

| Gemeenten | 30 | 343 | 9% |

Gemeten cookies

De meeste sites plaatsen cookies, we meten er zo snel 200.000. We scheiden het kaf van het koren door alleen te kijken naar de populairste 100 cookies. Deze hebben we onderzocht en gekoppeld aan een product en locatie.

Het bleek dat de locatie/afkomst van een cookie niet altijd juist of relevant is. Via externe scripts worden namelijk ook allerlei cookies geplaatst: dan lijkt het alsof ze horen bij de website die je bezoekt. Daarom kijken we in dit onderzoek alleen naar het product en een aantal karakteristieken van ieder cookie. Op basis daarvan wordt een beoordeling gegeven.

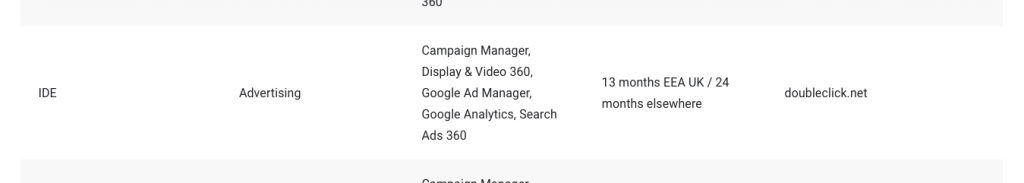

Uiteindelijk zijn er vier veelgebruikte advertentiecookies gevonden. Omdat deze cookies veel worden uitgegeven zijn ze ook gedocumenteerd door de makers. Zij geven zelf aan dat het gaat om cookies voor advertentiedoeleinden: dit maakt het beoordelen natuurlijk eenvoudig.

Hieronder staan de vier cookies, met link naar documentatie van de maker en een link naar een externe website (cookiedatabase.org) waar soms nog interessante documentatie is te vinden.

| Cookie | Bedrijf | Documentatie |

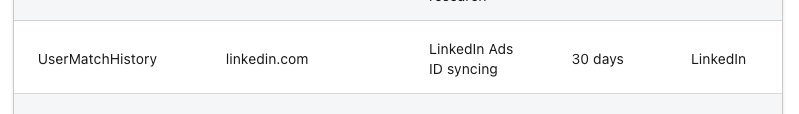

| UserMatchHistory | Linkedin.com, Cookie Database | |

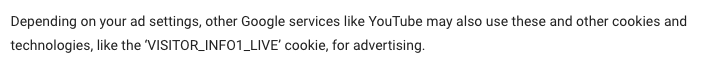

| VISITOR_INFO1_LIVE | YouTube (Google) | Google.com, Cookie Datbase |

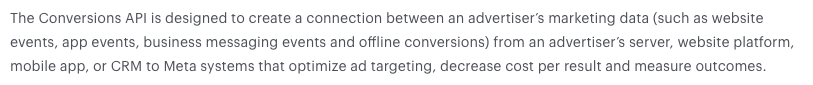

| _fbp | Facebook Conversions API, Cookie Database | |

| IDE | Safety.google, Cookie Database |

Er is naast deze cookies ook een twijfelgeval gevonden, het “_YSC” cookie van Google. Dit wordt gebruikt voor beveiliging, lees: fraude met hun systemen, van diensten van Google, waaronder Google Ads. We vragen ons af of een functioneel cookie dat een advertentieplatform ondersteunt ook onderdeel is van het probleem. Omdat we hier het antwoord niet op hebben laten we deze buiten beschouwing.

Bekijk de screenshots van bovenstaande documentatie

Omdat de pagina’s met documentatie weleens wisselen staan hieronder vier stukjes screenshot over de gemeten cookies.

Andere browser, andere privacy

Browsermakers zijn zich bewust van het privacyprobleem met cookies. Iedere browsermaker hanteert een eigen beleid en ziet dit als onderscheidend vermogen ten opzichte van andere browsers. Dit is natuurlijk verwarrend voor de eindgebruiker.

De technologie van cookies zelf kent allerlei beperkingen, waardoor het onderscheid tussen browsers blijft bestaan. Het is bijvoorbeeld niet mogelijk om in het cookie aan te geven wat de doelen ervan zijn, en zoiets is ook niet te verwachten. De standaarden achter deze technologie wijzigen langzaam. Het enige lichtpuntje op dit moment is dat er wordt gesproken over een maximale geldigheid 400 dagen voor een cookie, in plaats van oneindig.

Tegelijkertijd kunnen browsermakers niet simpelweg alle cookies afwijzen. Dat zou een wenselijke technologie als single sign-on, het automatisch inloggen op meerdere sites, onmogelijk maken. Nieuwe bedrijven die single sign-on diensten leveren moeten nu al met browsermakers in gesprek om hun cookies goedgekeurd te krijgen.

Hieronder staat een overzicht van het anti-tracking beleid bij de vijf populairste browsers in Nederland. Welke op dit moment het best omgaat met privacy is lastig te zeggen en zal met de dag wisselen.

Google Chrome is het minst privacyvriendelijk. Dat komt omdat Google probeert adverteerders in hun eigen advertentieproduct te krijgen, genaamd “Privacy Sandbox“. Deze browser heeft een marktaandeel van 54% en Google verdient veel geld aan advertenties. Minder privacy bieden is een is een commerciële beleidskeuze. Dat wordt onderstreept door een kloon van deze browser, genaamd Brave, die wel actief tracking blokkeert en zich profileert als privacybewust.

Apple Safari gebruikt sinds eind 2019 “Intelligent Tracking Prevention” dat een boel cookies blokkeert en adverteerders alternatieven aanbiedt.

Microsoft Edge heeft sinds eind 2022 Tracking Prevention dat standaard op “gebalanceerd” staat: hierdoor wordt tracking van een aantal platforms toegestaan.

Samsung Internet heeft sinds halverwege 2022 een filter om tracking tegen te gaan. Deze staat standaard aan.

Mozilla Firefox heeft sinds begin 2021 een feature genaamd “Total Cookie Protection” waardoor contexten van verschillende sites worden geïsoleerd. Een tracking cookie wordt dus niet zomaar meer gedeeld tussen verschillende sites. Dat wil niet zeggen dat andere smaken tracking cookies niet meer werken.

Verstoppertje spelen: Cookie editie

Iedere browser gaat anders om met dezelfde cookies. Daardoor is de impact van tracking-cookies per browser anders. Wat de browser toestaat hangt af van het beleid, de instellingen die de gebruiker heeft aangepast en eventuele netwerkfilters en plug-ins. Dit zorgt natuurlijk voor verwarring.

De verwarring die dit veroorzaakt heeft invloed op het beperken van ongewenste cookies. Een ontwikkelaar die de taak heeft om tracking-cookies te blokkeren kan zo op het verkeerde been worden gezet. Ook het handhaven op ongewenste cookies en het meten ervan worden hierdoor lastiger dan noodzakelijk.

Wij voeren metingen uit met een browser waarin geen enkele bescherming zit tegen tracking. Hierdoor krijgen we alle cookies, ook die door een browser als Safari meteen worden weggegooid. Zou je zelf een meting nalopen met een andere browser, dan is de kans groot dat het idee ontstaat dat onze metingen onjuist zijn.

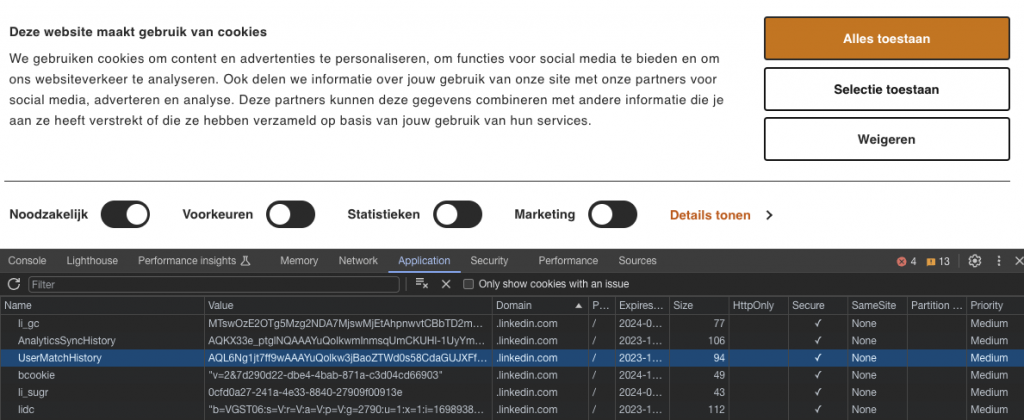

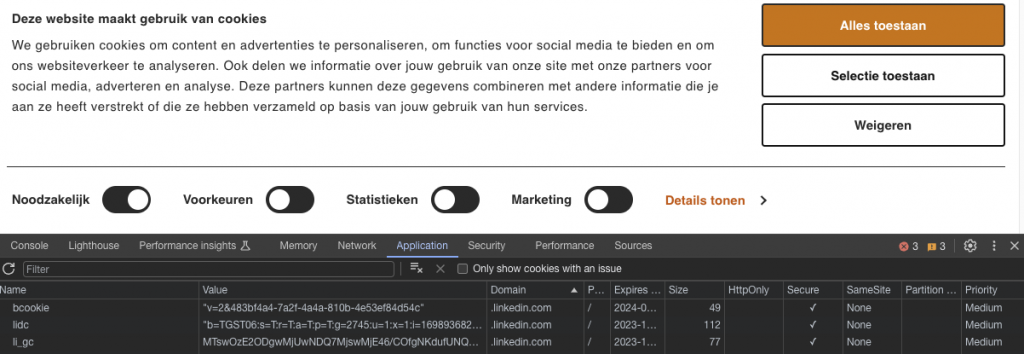

Maar wacht! Er is meer complexiteit. Daarvoor gaan we naar twee verschillende cookies kijken die we in deze meting hebben meegenomen: het IDE cookie van Google en het UserMatchHistory cookie van LinkedIn.

Het “IDE” cookie van Google verschijnt weinig bij het eerste bezoek aan een site. Dan wordt namelijk vaak een “test_cookie” uitgegeven. Pas bij het opnieuw laden van de pagina wordt het “IDE” cookie geplaatst. Wij noemen dat een “ontwijkingstechniek”. Het is ons niet helder waarom dit een tweetrapsraket is, maar mogelijk dat de software van een cookie-banner het test_cookie zou moeten verwijderen. Maar hier stopt de complexiteit niet: bij het herladen van de pagina kan het IDE cookie ook weer zijn verdwenen.

Het UserMatchHistory cookie van LinkedIn is ook lastiger te vinden. Bij het gebruik van een gewone browser wordt dit cookie eigenlijk nooit geaccepteerd. Safari accepteert sowieso niets van LinkedIn, Chrome dan weer wel maar ook deze specifiek niet. Je kan dit cookie vinden door in Chrome private browsing te gebruiken en dan specfiek de instelling aan te zetten dat third party cookies mogen. Je ziet de verschillen in de screenshots hieronder, maar in beide gevallen zie je ook dat er geen toestemming is gegeven.

Dit soort complexiteiten maken het wat lastiger om in te schatten hoe effectief de tracking is van de gemeten cookies. Dat is voor een eindgebruiker natuurlijk helemaal niet relevant: de website/afzender had deze cookies nooit mogen plaatsen.

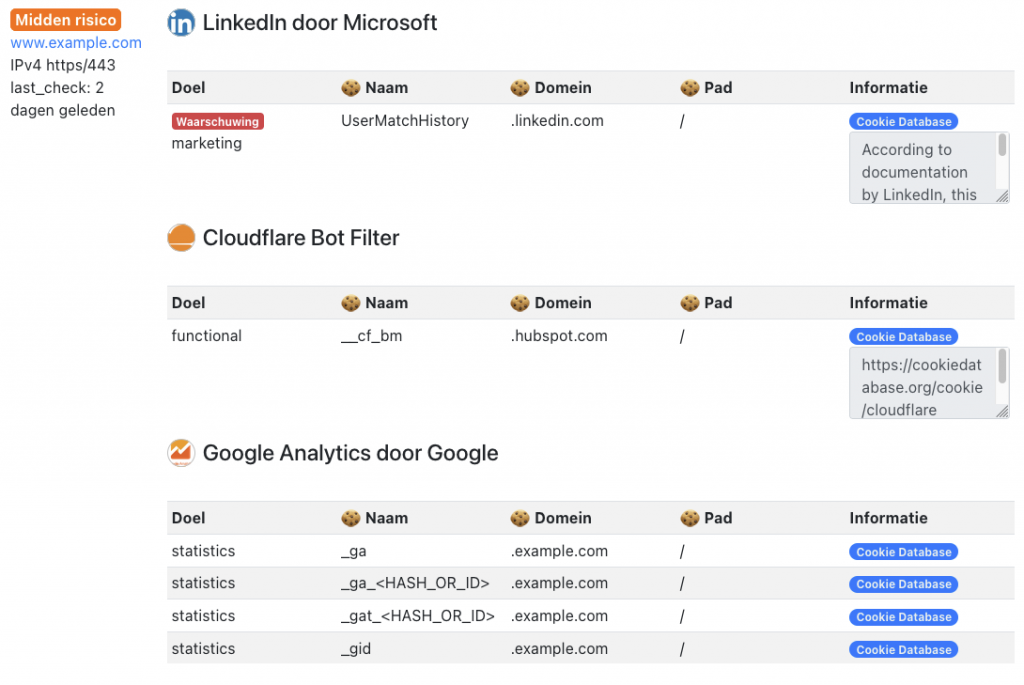

Speciale view voor cookies

Op basisbeveiliging.nl staat bij de rapportage een nieuw tabblad: Cookies. In dit tabblad staan alle cookies die door ons zijn gematched aan een product of dienst. Dit zijn zeker niet alle cookies, maar natuurlijk wel de tracking cookies die zijn besproken in dit artikel. Dit worden er in de toekomst waarschijnlijk meer. Deze informatie is ook te vinden in detailrapporten per domein.

In de toekomst: verder gaande metingen en voor de overheid minder externe partijen

In de eerder genoemde kamerbrief staat: “dat ook breder geen informatie door derde partijen verkregen kan worden die herleidbaar is tot een persoon bij het bezoeken van een overheidswebsite“, dat betekent ook dat bijvoorbeeld een ip-adres van een bezoeker niet mag worden gedeeld. Dit gebeurt vandaag de dag nog op nagenoeg alle overheidssites, omdat deze veelvuldig bronnen inladen van 3e partijen. Denk aan lettertypen, filmpjes, stijlen, kaarten, et cetera.

In augustus meten we dat overheidssites meer dan 1637 verschillende externe bronnen gebruikt op haar sites, waarvan het merendeel in absolute aantallen van buiten Europa komt. Dat een site niet op zichzelf staat wordt sindsdien als laag risico gewaardeerd, maar grote kans dat deze beoordeling dus nog gaat veranderen voor de overheid. Wanneer er informatie wordt opgevraagd bij partijen die meer dan een enkel belang hebben bij deze gegevens krijgt een site nu al een midden/oranje beoordeling, ongeacht de doelgroep.

Er volgen ook nog twee aanvullende cookiemetingen die we de komende maand gaan presenteren. We verwachten hier begin december een update over te kunnen geven.

Voor de duidelijkheid, in deze eerste meting gaat het dus om de eerste pagina die we ontvangen op verschillende adressen. Dus het volgende:

- Gemeten: belangrijkeorganisatie.nl (voorpagina)

- Gemeten: belastingen.belangrijkeorganisatie.nl (onderliggende site)

- Niet gemeten: belangrijkeorganisatie.nl/informatie/ (informatiepagina)

Handelingsperspectief: Alternatieven beschikbaar

Dat er iets moet gebeuren is duidelijk. Het is helaas nog niet altijd even duidelijk wat de beste volgende stap is. In de voorbeelden in dit artikel is op het eerste gezicht het antwoord simpel: zet dit achter een cookiemuur.

Voor de overheid wordt dat op langere termijn niet gezien als een oplossing: een bezoeker moet zonder persoonsgegevens te delen (zoals een ip-adres) een website van de overheid kunnen bezoeken.

Nu, per-direct, zijn er een paar oplossingen toe te passen. De eerste is nog steeds het gebruik maken van een cookiemuur, maar dan eentje die wel werkt en de bezoeker niet stimuleert om nadelige opties te kiezen. Het inrichten van deze cookiemuur kan wel een uitdaging zijn.

Een tweede oplossing is gebruik maken van alternatieve diensten. Voor YouTube, een van de meest voorkomende cookies, is dat door het gebruik van een alternatieve link: youtube-nocookie.com. De rest van de link blijft hetzelfde. Deze Google Support pagina legt uit hoe dat moet.

Voor de tracking diensten van LinkedIn, Facebook en Google zijn er niet direct alternatieven. We schatten in dat dit vooral wordt gebruikt door communicatieafdelingen die willen zien hoe effectief hun werk is. Als het gaat om inzicht in bezoekers zijn er voldoende alternatieven.

Over alternatieven gesproken: waar dienstverlening door externen nog is toegestaan is de website https://european-alternatives.eu/ erg interessant. Hierop staan tegenhangers van allerlei populaire diensten uit de rest van de wereld.

Tot slot is de maker van een site mogelijk niet bewust van de uitdagingen op dit gebied. Daarvoor heeft de privacy-organisatie EDRI een handleiding geschreven: “guide for ethical website development and maintenance“.

Voetnoten

[1] = Er zijn vele andere technische manieren om bezoekers te volgen, zoals de bekende tracking pixel. Browsers laten ook een vaak unieke vingerafdruk achter. In een bijzonder geval konden gebruikers worden gevolgd aan de hand van de batterijstatus van mobiele telefoons. Let op dat de advertentie-industrie draait om miljarden, dus er zijn zeker meer bekende en onbekende technieken.

Alle meetgegevens zijn beschikbaar als open data op de site basisbeveiliging.nl. De software achter basisbeveiliging.nl heet Web Security Map. De Internet Cleanup Foundation is de maker van deze software.

Deze website en gegevens op basisbeveiliging.nl vallen onder deze disclaimer.