Nieuws

Nieuw: Basistoegankelijk.nl Beta

Basisbeveiliging Museum: Het museum waar stukken verdwijnen, dus kijk snel!

De helpdesk #9: hoe om te gaan met doorstuur- en parkeerdomeinen

Opvragen 75% NL domeinen: meer dan 25.000 nieuwe domeinen op Basisbeveiliging

Basisbeveiliging België, online veiligheid van de Belgische overheid ligt ver achter bij Nederland

Basisbeveiliging Jaaroverzicht 2024

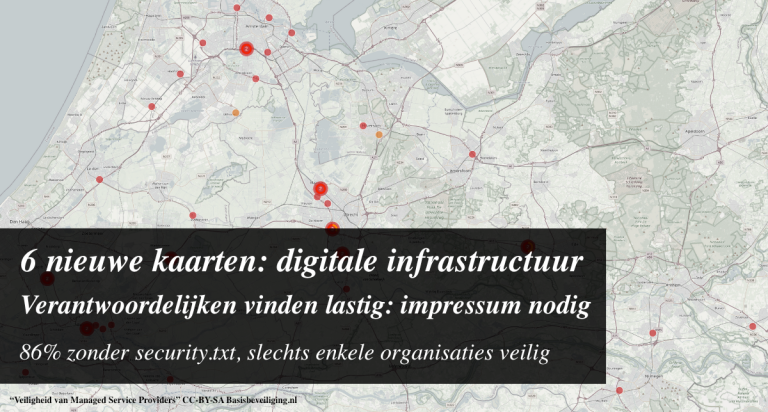

Zes nieuwe kaarten: Digitale infrastructuur – Verantwoordelijken lastig te vinden

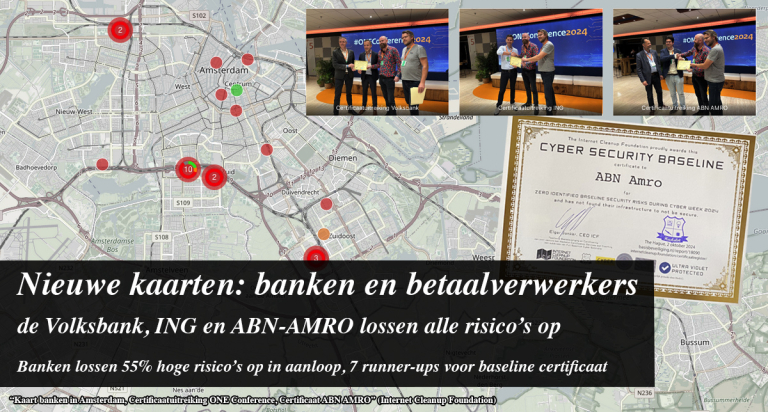

Certificatenregen 2024: 100 organisaties krijgen baseline cyber security certificaat!

Nieuwe kaarten: Banken en Betalingsverwerkers. Drie grote lossen alle beveiligingsproblemen op, zeven anderen bijna alles.

Updates Augustus 2024

De helpdesk #7: Importeren metingen uit basisbeveiliging, via JSON naar je SIEM

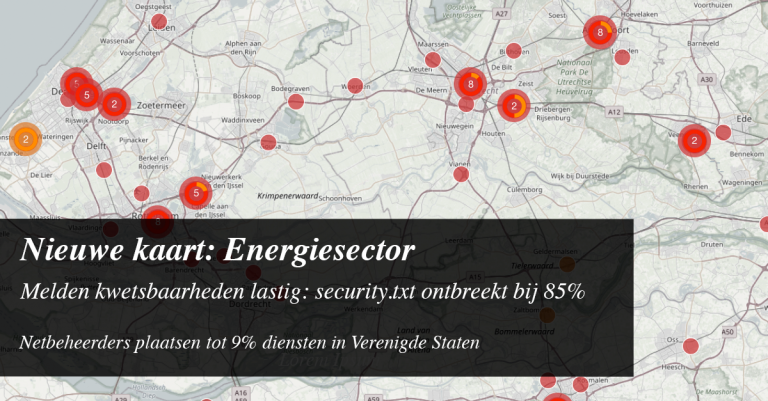

Nieuwe kaart: Energiesector. Meldingsprocedures voor kwetsbaarheden schieten tekort

Nieuwe kaart: Online veiligheid geestelijke gezondheidszorg

Op 1 juli ten minste 586 kwetsbare SSH versies bij overheid, zorg en onderwijs.

Update: online dienstverlening overheid binnen de EU, 2251 domeinen en 539 mailservers in de VS

Nieuwe kaart: basisonderwijs. 10% sites plaatst zomaar volgkoekjes, slechtst beveiligde onderwijslaag maar plukjes groen geven hoop

Updates April 2024

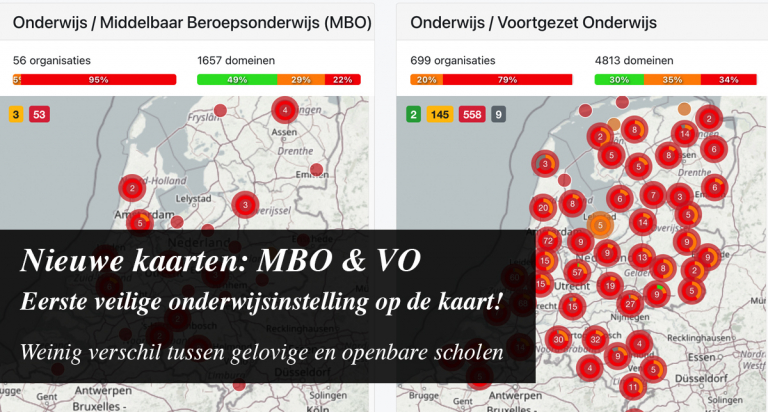

Nieuwe kaarten: MBO en Voortgezet Onderwijs – Eerste veilige onderwijsinstelling op de kaart!

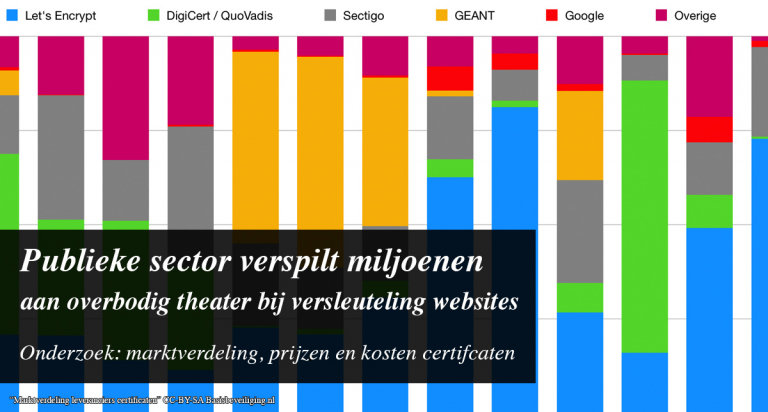

Publieke sector verspilt jaarlijks miljoenen aan overbodig theater bij versleuteling websites

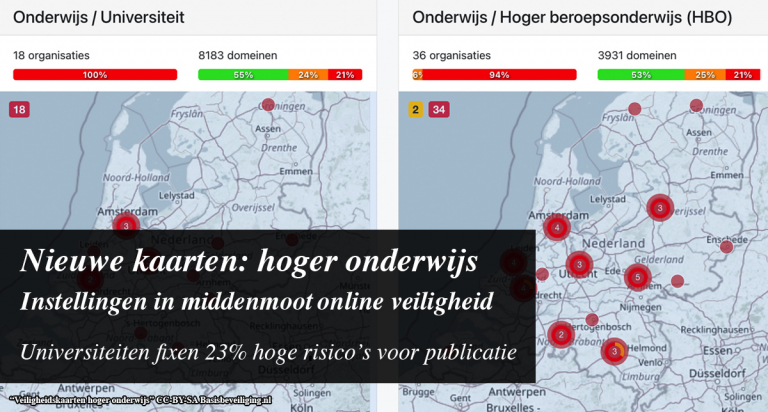

Nieuwe kaarten: Hoger Onderwijs. Universiteiten lossen 23% van de hoge risico’s op in de aanloopperiode.

Overheid vraagt op meer dan 100 manieren toestemming voor volgcookies. Cookiebanners misleiden en 30% werkt niet

De Helpdesk Aflevering 6: Uitzondering op DANE bij Microsoft tot juli

Nieuwe meting: versleutelde e-mail. 56% tot 94% voldoet niet aan de richtlijnen van het NCSC (+DANE)

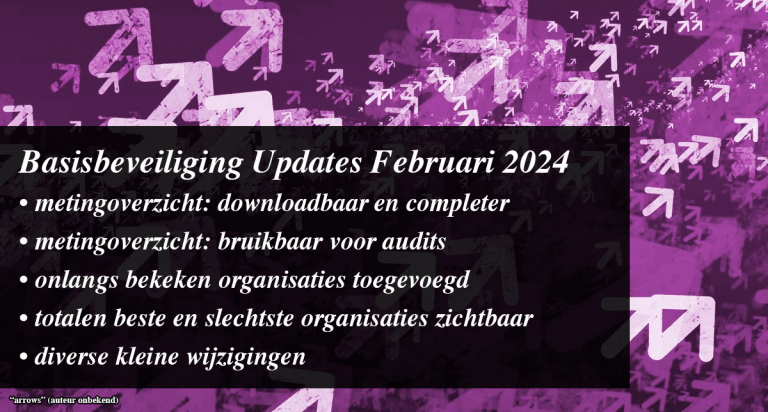

Updates Februari 2024

Nieuw overzicht: klassement. Vergelijk alle metingen van overheid, zorg, cyber en meer…

Basisbeveiliging Jaaroverzicht 2023