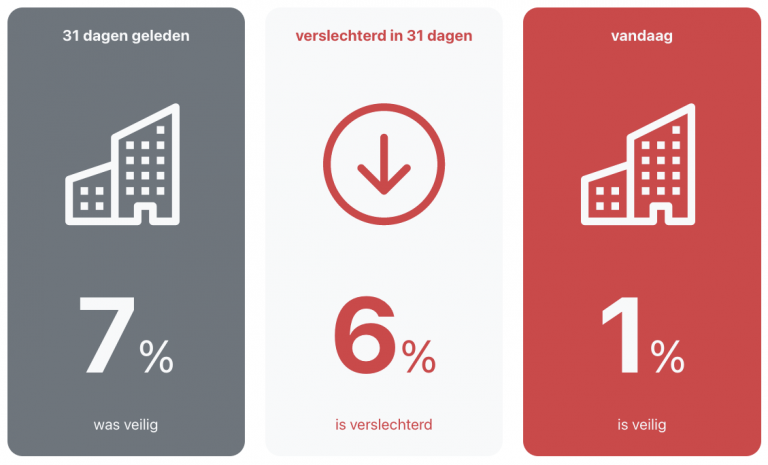

Nieuwe meting: Overheids-niveau TLS (juli 2023)

Met de verplichting van TLS voor de overheid, wordt vanaf nu ook de internet.nl TLS meting meegenomen. Deze meting verschilt van de andere metingen rondom TLS en HSTS op basisbeveiliging. In dit artikel staan de verschillen. Het eerste rapport met…