Nieuws

Updates November 2023

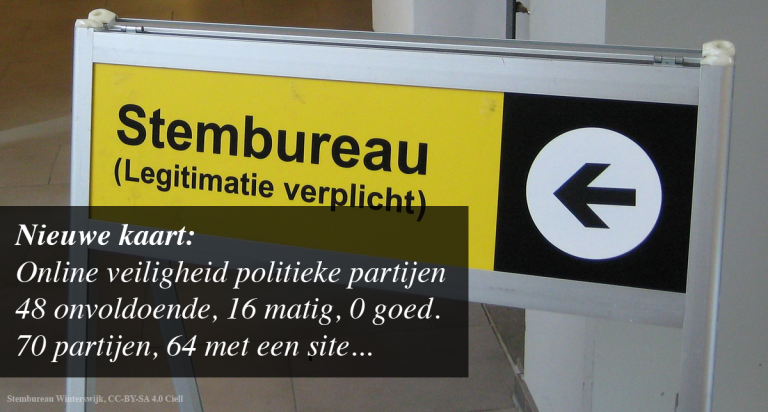

Online veiligheid van politieke partijen in beeld gebracht: geen scoort voldoende

Vooraankondiging Meting STARTTLS op E-Mail

Vooraankondiging Meting Cookies

De helpdesk aflevering 5: Waarom geen Google Analytics?

Vooraankondiging uitbreiding meting: overbodige dienstverlening

Updates Augustus 2023

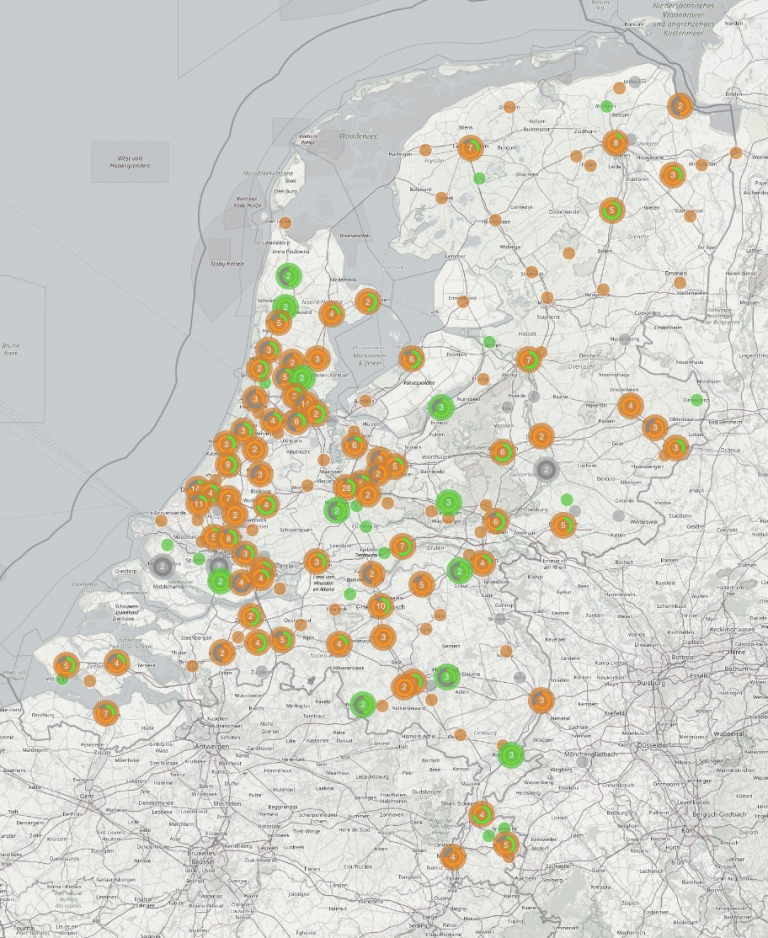

Nieuwe meting: dienstverlening binnen de EU. 1087 domeinen staan buiten de EU. 410 mailservers ook.

1/3e overheidssites voldoet niet aan HTTPS eisen, ontbreekt volledig op 56 adressen

Updates – Juli 2023

Nieuwe meting: Overheids-niveau TLS (juli 2023)

Updates – Juni 2023

Full Scope Tests voor deelnemers

Vooraankondiging nieuwe meting: locatie van dienstverlening binnen/buiten NL en EU

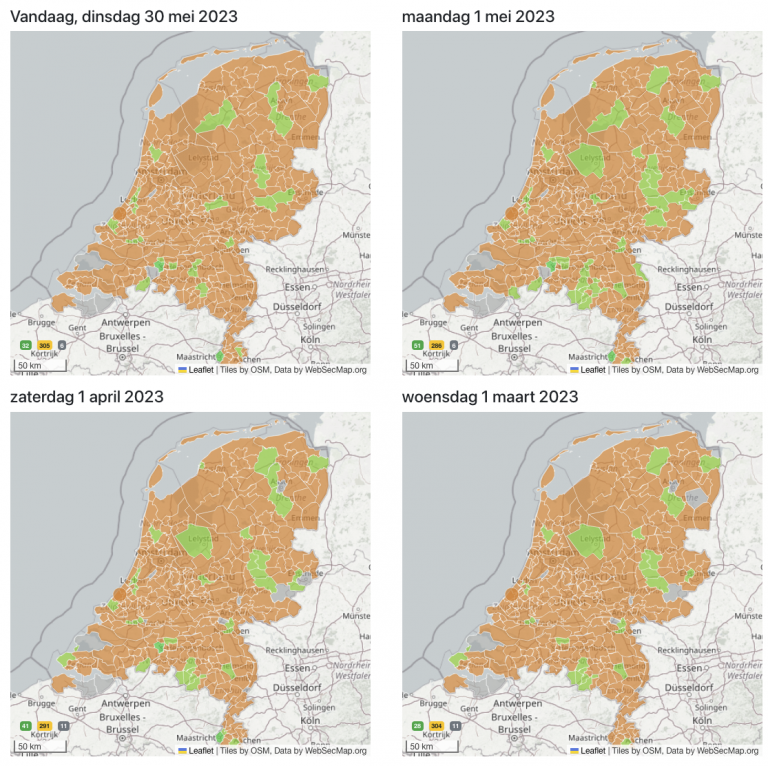

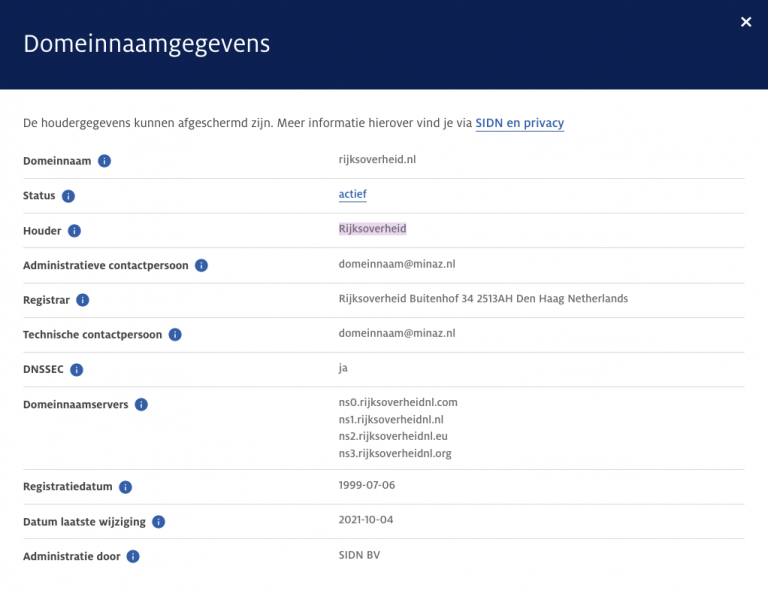

Eigenaar van 8% overheidsdomeinen onduidelijk (Mei 2023)

Updates (mei 2023)

Updates (april 2023)

De Helpdesk, aflevering 4 – “gesloten” poort en G1 certificaten

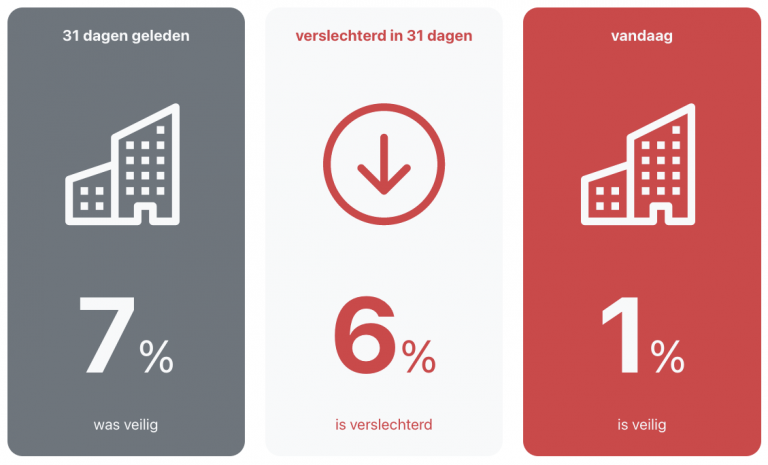

Overheid ❤️ phpMyAdmin: 10% weg in 7 dagen

Updates (maart 2023)

Nieuwe metingen (maart 2023) – Login Plaza

De Helpdesk, aflevering 3 – Diensten voor medewerkers en onjuiste header metingen

De Helpdesk, aflevering 2 – Schunnige subdomeinen en beloftes

De Helpdesk, aflevering 1 – Intrusion attacks en beheer op een vreemde poort