Met de verplichting van TLS voor de overheid, wordt vanaf nu ook de internet.nl TLS meting meegenomen. Deze meting verschilt van de andere metingen rondom TLS en HSTS op basisbeveiliging. In dit artikel staan de verschillen.

Het eerste rapport met deze meting staat live op 4 juli 2023.

De nieuwe meting

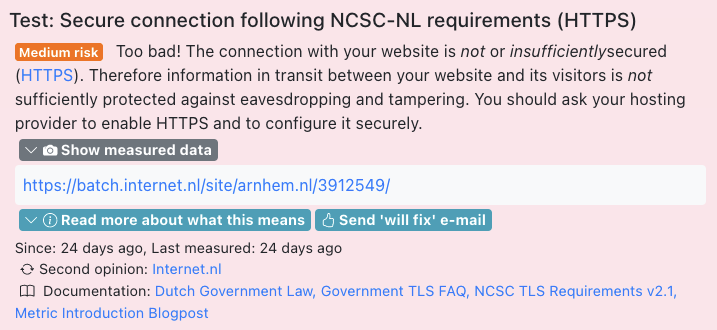

De nieuwe meting wordt geintroduceerd als oranje. Hoewel het een wettelijke verplichting is, en alles zegt dat dit rood zou moeten zijn, beginnen nieuwe metingen volgens ons publicatiebleid altijd ten hoogste op oranje.

We houden deze meting nog op oranje totdat is uitgekristaliseerd hoe de handhaving werkt, dat er wordt gehandhaafd en of er eventuele uitzonderingen ontstaan de komende tijd. Deze meting wordt op dit moment alleen uitgevoerd op hoofd-domeinen.

De meting wordt verder toegelicht met de volgende bronnen:

- De verplichting zelf: officielebekendmakingen.nl

- De veelgestelde vragen rondom deze meting: digitaleoverheid.nl

- De eisen rondom TLS van het NCSC: ncsc.nl

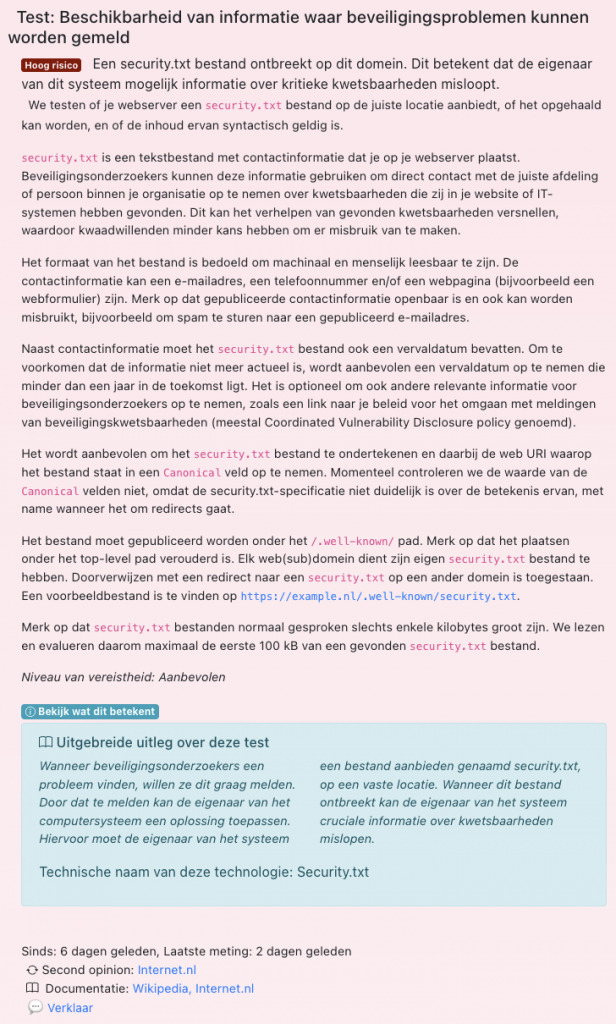

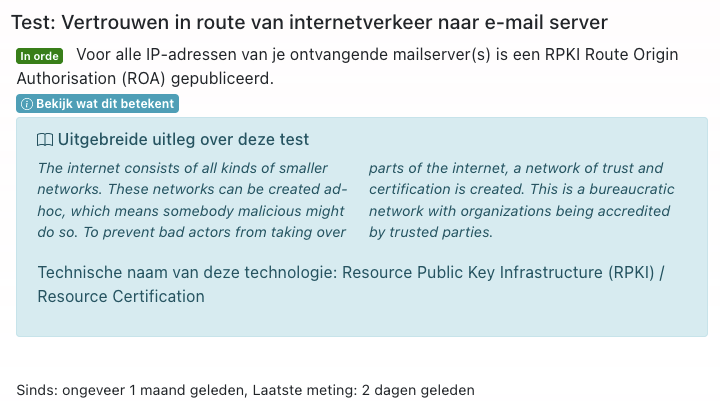

Deze meting omvat 20 sub-metingen die soms wel en soms niet relevant zijn. Deze afzonderlijke punten publiceren we niet, om zo de lezer van de site niet te overladen met metingen. Het testrapport is te zien op internet.nl, volg daarvoor de link bij “show measured data” zoals in het screenshot hieronder.

Anders dan de huidige TLS/HSTS metingen

Zoals gezegd: Op basisbeveiliging testen we al HSTS en TLS. Maar toch is deze meting anders.

De andere TLS meting is afkomstig van Qualys SSL Labs. Deze commerciele partij gebruikt dit als marketingstool voor hun dienstverlening. Deze meting past niet hetzelfde beleid toe als het NCSC, maar een algemener beleid. Er zijn twee belangrijke meetwaarden in SSL Labs die niet uit de meting van internet.nl komen, namelijk:

- Of er specifieke en state of the art kwetsbaarheden aanwezig zijn in de verbinding. Regelmatig komen er nieuwe uit die voor veel problemen zorgen. Een bekend en wat ouder voorbeeld is Heartbleed, maar zo zijn er nog 10.

- Of er vertrouwen is in het certificaat. Zijn de naam, tijd, geldigheid, CA, revocation nog op orde.

De HSTS meting van basisbeveiliging is ook anders. Wij volgen namelijk redirects, waar internet.nl dat expliciet niet doet. Voor een goede HSTS meting zou iedere stap in de ketting aan redirects HSTS moeten hebben, maar dat meten we op dit moment niet: alleen de laatste. Deze twee HSTS metingen vullen elkaar nu dus aan.