Het kost ten minste twee miljoen om te mogen versleutelen, maar de kosten voor bijbehorend arbeid verveelvoudigt dat. Gelukkig is de transitie naar gratis certificaten in volle gang. Dit gaat gepaard met verdere automatisering waardoor vele uren aan foutgevoelig werk verdwijnt.

Dit onderzoek laat zien hoe de markt voor versleutelingscertificaten is verdeeld tussen diverse sectoren. De prijs van een certificaat ligt tussen de 0 en 1045 euro. We onderzoeken hoe de prijs tot stand komt vanuit de grote leveranciers maar ook vanuit de prijsvechters. Daarna kijken we naar hoeveel certificaten in gebruik zijn. Door deze informatie te combineren ontstaat een geïnformeerde schatting wat de publieke sector jaarlijks kwijt is aan certificaten. Tot slot kijken we naar de toekomst van certificaten en de vertrouwensketen.

Inleiding

Iedere website met versleuteling is vergezeld met een certificaat. Hierop staat voor welke site de versleuteling van toepassing is. Dit wordt door een vertrouwde externe partij onderschreven, waardoor bezoekers weten dat ze de juiste site bezoeken. Bij het wegvallen van vertrouwen, zoals bij een verlopen of ingetrokken certificaat, krijgen bezoekers een afschrikkende waarschuwing te zien of kunnen ze de site niet meer gebruiken.

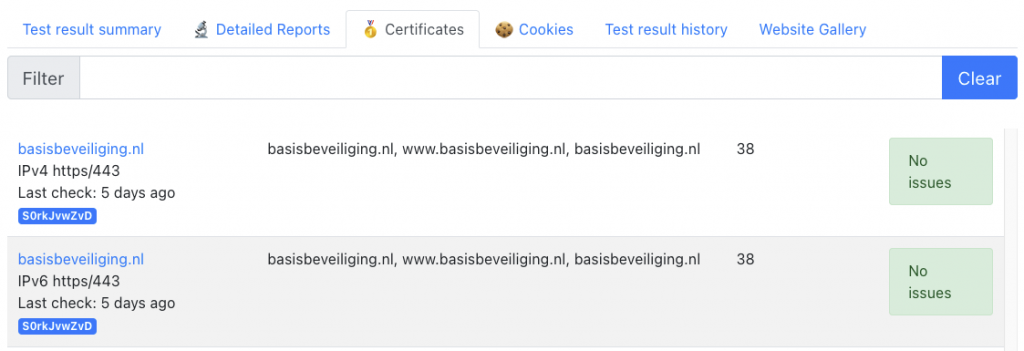

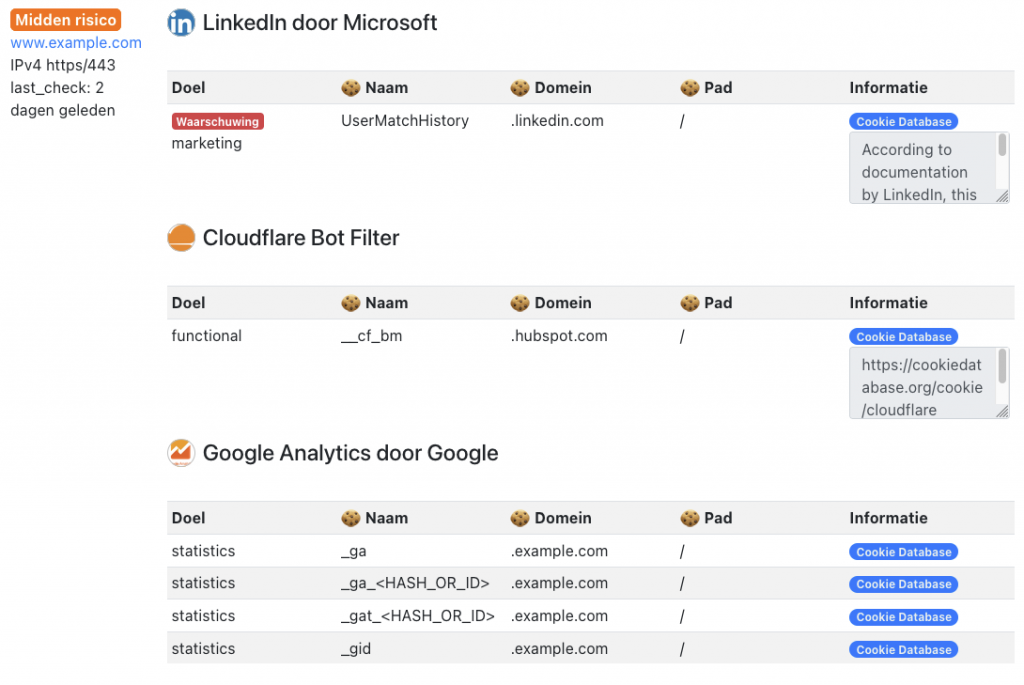

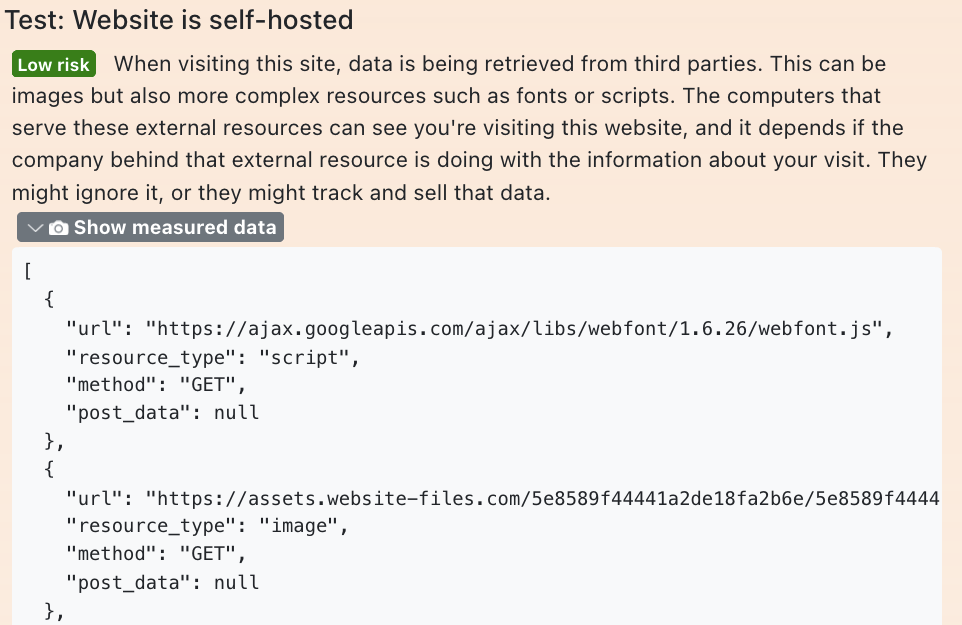

Sinds november biedt basisbeveiliging.nl een certificatenoverzicht. Dit is te vinden in het rapport van een organisatie, bijvoorbeeld hier. Daar kan iedereen zien of er problemen zijn met de gebruikte certificaten van alle organisaties die we meten. Maar we slaan sindsdien ook andere data op, zoals wie de uitgever is. Daar gaan we in dit artikel op inzoomen.

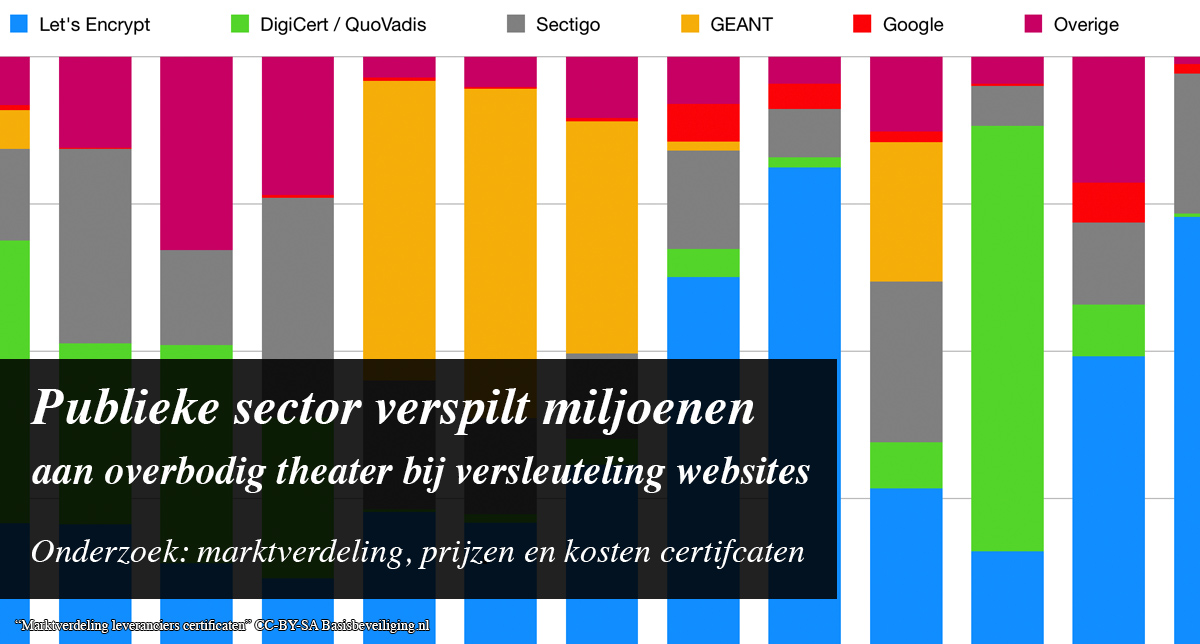

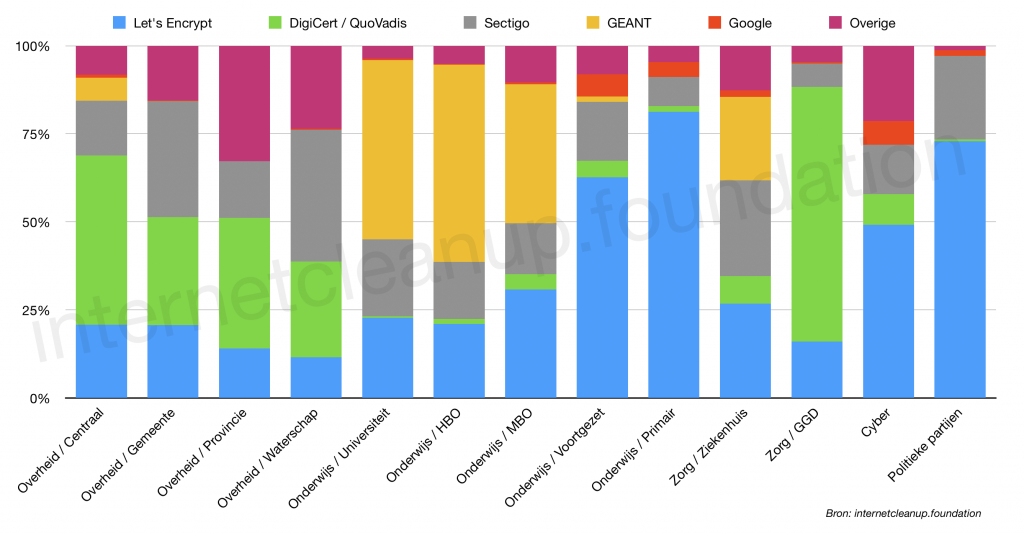

Marktverdeling

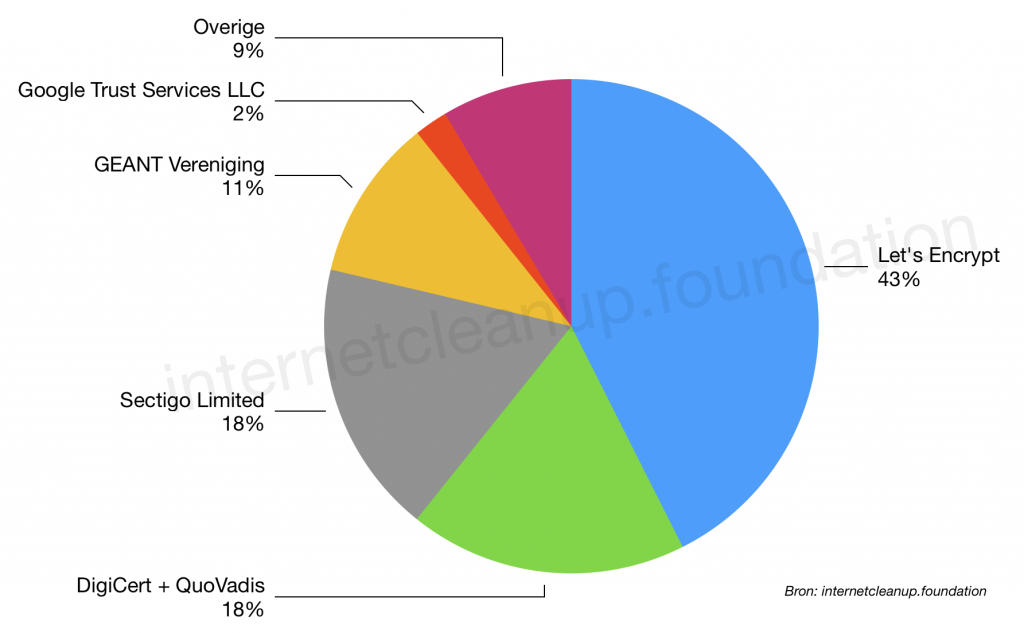

Basisbeveiliging meet de Nederlandse overheid, zorg, onderwijs, cybersecurity en politieke partijen. Deze hebben samen ten minste 49.369 webadressen met daarop een certificaat. De vijf grootste leveranciers van certificaten bezit samen 91% van de markt.

Gratis dienstverlener Let’s Encrypt geeft verreweg de meeste certificaten uit. Daarna volgen twee commerciële partijen: DigiCert/QuoVadis en Sectigo. Veel domeinen van onderzoeksinstellingen en het onderwijs worden versleuteld via de vereniging GEANT. Dit is echter geen eigen uitgever maar een kortingsdeal met Sectigo. Daarna volgen 24 kleinere partijen, waarvan gratis provider Google Trust Services 2% van de sites bedient.

De overige 9% bestaat uit 23 partijen die minstens 10 certificaten op naam hebben staan. Namen die vaker dan 100 keer voorkomen: certSIGN(846), Trust Provider BV / Networking4all (711), cPanel(558), GlobalSign (530), Amazon (461), Microsoft (282), Cloudflare (219), ZeroSSL (191), “” (145), Acme Co (134), Plesk (132), SomeOrganization (113) en KPN(111). In deze kleine getallen is het certificaat vaker onderdeel van een product of dienst en niet los te koop.

Per sector wisselt de marktverdeling sterk. Bij de overheid zijn juist de twee commerciële leveranciers goed vertegenwoordigd. Voor het onderwijs wordt dit verdeeld tussen GEANT en Let’s Encrypt. Ziekenhuizen zitten er tussenin en GGD’s worden vooral bediend door DigiCert. Let’s Encrypt is de grootste bij het primair onderwijs, Cybersecurity en Politieke partijen.

Hoe wordt de prijs bepaald?

Als we willen weten hoeveel geld er gaat naar certificaatleveranciers moeten we kijken wie dit zijn en welke prijzen ze vragen. Dit is een lastige opgave omdat prijzen sterk wisselen: tussen de 0 en 1045 euro. De prijs heeft geen invloed op de sterkte van de versleuteling.

Wat maakt dan het ene certificaat duurder dan de andere? Dat heeft te maken met vier eigenschappen die als doel hebben het gevoel van vertrouwen te vergroten.

De eerste eigenschap is extra validatiewerk. Bij de aanschaf van een certificaat wordt op verzoek gecontroleerd of dit wordt gedaan door de juiste organisatie of zelfs door de juiste persoon. De uitgebreidste en dus duurste optie heet “Extended Validation”. In totaal wordt 2.34% van de domeinen een certificaat van dit type gebruikt (1155 / 26156).

We hebben gecontroleerd of de WHOIS informatie op deze domeinen juist was, en dat is het geval voor alle .nl domeinen met dit type certificaat.

De meerwaarde van Extended Validation is aan het dalen. Dat komt omdat browsers sinds 2018 geen speciaal slotje hiervoor tonen. Het certificaat is dus vervangbaar door een ander vertrouwd certificaat zonder dat een bezoeker iets opvalt. Het groene slotje wordt nog wel veelvuldig gebruikt in marketing.

De tweede eigenschap is een verzekerd bedrag. Dit bedrag is vaak psychologisch gekoppeld aan de prijs van het certificaat en loopt tot in de miljoen dollar. Dit bedrag wordt uitgekeerd wanneer het certificaat niet meer betrouwbaar is en de afnemer schade ondervindt. Deze verzekering is voorzien van een oceaan aan kleine letters. Uit onderzoek blijkt dat dit bedrag vooral marketing is om het product te diversificeren.

Of een daadwerkelijke schadeclaim iets gaat opleveren valt nog te bezien. Een inbraak bij leveranciers komt vaak gepaard met enorme reputatieschade, die kan leiden to faillissement. Dit is exact wat er in 2011 met DigiNotar gebeurde. Schade verhalen op een failliet bedrijf heeft weinig kans van slagen.

Dat moderne versleuteling onkraakbaar is spreekt natuurlijk voor zich, maar dat is niet waar de garantie over gaat. De sterkte van de versleuteling ligt volledig aan de inrichting van de afnemer en staat los van het vertrouwen in het certificaat. De leverancier van een certificaat is dus nooit aansprakelijk voor het uitlekken van gegevens bij slechte versleuteling.

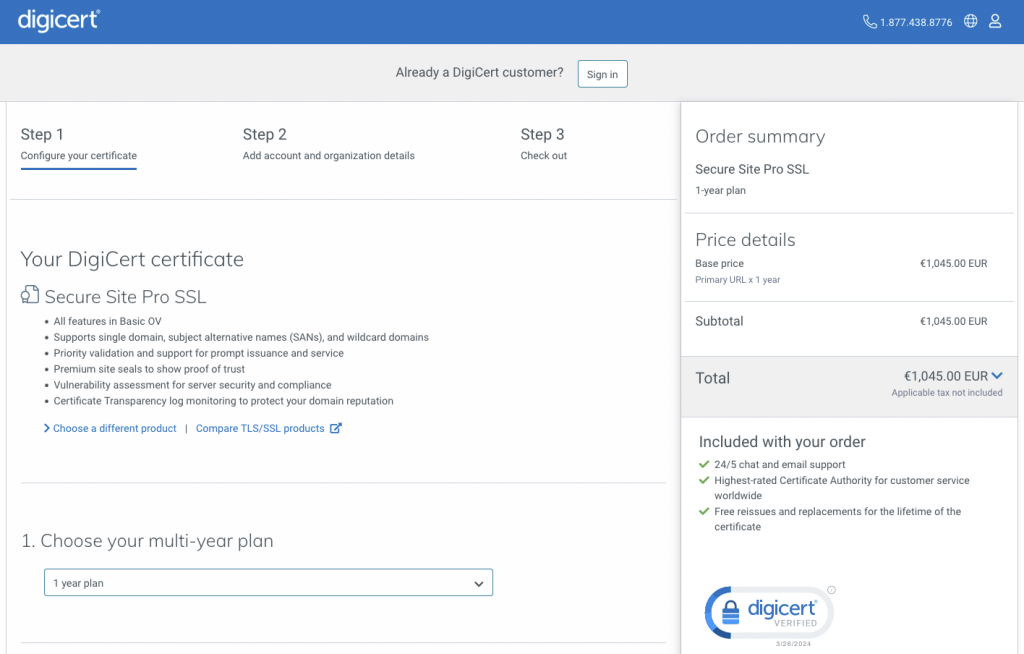

De derde eigenschap is extra diensten. Iemand die toch al aan het kopen is wordt verleid om meer uit te geven. Het duurste certificaat van DigiCert bevat ook het gebruik van een plaatje, een security test, diverse monitoring en een beheerportaal. Dit wordt als meest waardevol verkocht, maar is met €1045 voor een jaar tegelijkertijd ook het duurst.

De laatste eigenschap is het wekken van vertrouwen. Omdat er veel geld wordt betaald voor certificaten is er ook veel geld om een stuk theater op te voeren. Juist omdat het maken van een certificaat nagenoeg gratis is, kan bijna de hele omzet naar marketing en lobby. Dat uit zich in een veelheid van podcasts, whitepapers, lobbyisten, partnerprogramma’s, reclame uitingen, onderhandelaars, enzovoorts.

Door al deze beïnvloeding lijkt het net alsof deze ondernemingen heel relevant en bij de tijd zijn. Maar de innovaties rondom versleuteling komen uitsluitend van de prijsvechters en academici/wetenschappelijk onderzoekers.

Prijsvechten en wegautomatiseren

Aan de andere kant van de markt zitten de prijsvechters. Een van de eerste prijsvechters was Comodo, dat certificaten aanbood voor “voah weinagh”. Dat is overgenomen door Sectigo en hun product PositiveSSL is nog steeds te krijgen voor €12, maar het kost wat zoekwerk.

Vandaag de dag is Let’s Encrypt de grootste prijsvechter. Dit bedrijf biedt volledig geautomatiseerde versleuteling voor niets. Het kost jaarlijks 6.5 miljoen euro om deze organisatie in de lucht te houden. Hiervan gaat ongeveer €2.6 miljoen naar de afdeling voor certificaten.

Het bedrijfsmodel van Let’s Encrypt is sponsoring. Het goedkoopste sponsorbedrag is $12.500. Dat is een behoorlijk bedrag, maar het staat in geen verhouding tot het bedrag dat wordt uitgegeven aan commerciële partijen. Toch zien we geen enkele van de 7500+ door ons gemeten organisaties terug op de sponsorlijst. Ook geen buitenlandse overheid. Dat wil overigens niet zeggen dat er geen geld wordt gegeven: informatie over donateurs is niet publiek.

De populariteit van Let’s Encrypt ligt niet alleen aan de prijs van het certificaat. Het lost ook nog een veel duurder pijnpunt op: beheer. Het tijdig vervangen van certificaten en het correct configureren kost veel inspanning en is foutgevoelig.

Let’s Encrypt heeft dit deel van het beheer geautomatiseerd. Via het ACME protocol wordt op verzoek instant een nieuw certificaat geleverd. Met de tool Certbot wordt dit automatisch geïnstalleerd op het systeem. Basisbeveiliging.nl gebruikt ook Let’s Encrypt voor al haar sites.

De naam ACME is mogelijk een verwijzing naar de tekenfilms van Road Runner / Wile E. Coyote. Wanneer de Coyote een waanzinnige bestelling plaatste uit de postordercatalogus van ACME werd dit onmiddellijk geleverd. De tekenfilm speelt zich af in het midden van een woestijn.

De innovaties van Let’s Encrypt zijn voor iedereen te gebruiken. Hierdoor zijn er meer prijsvechters die dezelfde infrastructuur draaien. Bijvoorbeeld de nummer 5 in ons overzicht: Google Trust Services LLC en ook ZeroSSL die verderop in onze lijst staat. Ook alle commerciële certificatenverstrekkers ondersteunen ACME en certbot.

Wat opvalt bij gebruikers van Let’s Encrypt is primair onderwijs en de cybersecuritysector. Dit zijn financieel gezien tegenpolen. Het primair onderwijs heeft weinig budget en kiest dus voor de voordeligste oplossing. De cybersecuritysector komt na een risicoafweging ook uit bij Let’s Encrypt.

| Kaart | Let’s Encrypt | % markt |

| Onderwijs / Primair | 12383 | 81% |

| Politieke Partij | 1626 | 73% |

| Onderwijs / VO | 2338 | 63% |

| Cybersecurity | 751 | 49% |

| Onderwijs / MBO | 349 | 31% |

| Zorg / Ziekenhuis | 1163 | 27% |

| Onderwijs / Universiteit | 1098 | 23% |

| Onderwijs / HBO | 512 | 21% |

| Overheid | 2687 | 21% |

| Gemeente | 1720 | 21% |

| Zorg / GGD | 122 | 16% |

| Provincie | 75 | 14% |

| Waterschap | 55 | 12% |

| Totaal | 24879 | 43% |

Wat kost een certificaat?

Zoals gezegd tussen de 0 en de 1045 euro.

De kosten voor een certificaat bij Let’s Encrypt zijn ongeveer 0.18 eurocent per stuk. Deze moeten iedere 90 dagen worden vervangen, dus jaarlijks kost dit ±0.72 eurocent per site. We hebben hiervoor de projectkosten van 2.6 miljoen euro gedeeld door de 363 miljoen sites die worden bediend.

Bij Sectigo krijg je eenzelfde certificaat en een vorm van validatie voor een van de onderstaande 14 prijzen. Deze prijslijst is afkomstig van Xolphin.com. Sectigo is niet de duurste maar de prijslijst hieronder is wel erg tekenend voor commerciële certificatenleveranciers.

Sectigo noemt prijzen van 12 tot 598 euro voor hetzelfde product. De vorm van validatie en theater om het product heen verschilt mogelijk. De namen van de verschillende producten zijn afkomstig van overgenomen concurrenten. PositiveSSL van Comodo was altijd goedkoop en Sectigo zou deze ‘prijsbewuste’ klanten verliezen als ze hierin iets aanpast.

Het goedkoopste jaarcertificaat bij Sectigo kost 12 euro. Bij Let’s Encrypt kost dit doorberekend slechts 0.72 cent. Sectigo is dus minstens 1600x duurder.

Voor een nieuwe consument is de veelheid aan namen ook verwarrend. Dit is natuurlijk bedoeld om hetzelfde product toch iets anders te laten lijken.

Dit soort prijslijsten maakt het allemaal erg lastig om te bepalen wat er uiteindelijk wordt betaald. Ook eventuele kortingen, onderhandelingen en dergelijke zullen invloed hebben op de prijs.

We kappen dit oerwoud aan onduidelijkheid door de prijs te kiezen waarmee men adverteert op de hoofdpagina. We surfen naar de site toe en kijken dan naar het simpelste certificaat en kiezen daar de variant zonder validatie en eentje met extended validatie.

We komen dan op de onderstaande prijzen:

| Leverancier | Product / Certificaat | Prijs (publiek) |

| DigiCertQV | Digicert Basic TLS/SSL | €264 |

| DigiCertQV | Basic OV + Extended Validation | €408 |

| Sectigo | Domain Validation | €91 |

| Sectigo | Extended Validation | €229 |

| Let’s Encrypt | Certificaat | €0 |

Voor GEANT zit dit anders in elkaar. Dit is een kortingsdeal met Sectigo en kost 161 euro per instelling per maand voor onbeperkte aantallen van alle soorten certificaten. Dat is €1932/jaar * (18 universiteiten + 36 hbo + 56 mbo) instellingen is ±€200.000.

Hoeveel certificaten worden er gebruikt?

Nu de prijs bepaald is, willen we weten hoeveel certificaten er zijn gekocht. Om dit te bepalen spelen er twee dingen: de dataset en hergebruik van certificaten.

De dataset van basisbeveiliging.nl is niet volledig. Het vraagt ongelofelijk veel mensuren om alle domeinen in kaart te brengen, wat we met pizza sessies te lijf gaan. In de komende maanden introduceren we ook nog een andere oplossing.

Feit blijft dat met name projectdomeinen ontbreken in onze dataset. We kennen alle hoofddomeinen en daar onder liggende domeinen. Maar we missen dus campagnesites van gemeenten en ziekenhuizen maar ook de vele domeinen voor afstudeerprojecten en dergelijke.

De tweede factor waar we rekening mee moeten houden is hergebruik van certificaten. Een certificaat wordt gemiddeld gebruikt op twee adressen. Dit is niet alleen omdat het “www” subdomein er ook altijd gratis op wordt gezet.

We hebben onderzocht hoeveel sprake er is van hergebruik, dat is te zien in onderstaande tabel.

| Hergebruik op aantal adressen | Hoeveel Certificaten dat dit doet |

| 1 adres | 18.416 |

| 2 adressen | 6.490 |

| 3 tot 5 | 1.962 |

| 6 tot 10 | 677 |

| 11 tot 20 | 354 |

| 21 tot 100 | 167 |

| 101 tot 1068 | 14 |

Certificaten die meer dan 100 keer worden gebruikt zijn bijna altijd van Let’s Encrypt. Een enkel geval is een wildcard op een site van een politieke partij. Een andere staat op een populair subdomein van Microsoft.

Als we deze data plat slaan, en we rekenen per uniek certificaat één domein, dan is de verhouding: één certificaat wordt gebruikt op ±2.1 adressen. Dit ronden we af naar twee.

| Sectigo | DigiCertQV | Let’s Encrypt | |

| Toepassing op domeinen | 10483 | 10629 | 24879 |

| Unieke certificaten | 5157 | 4900 | 11487 |

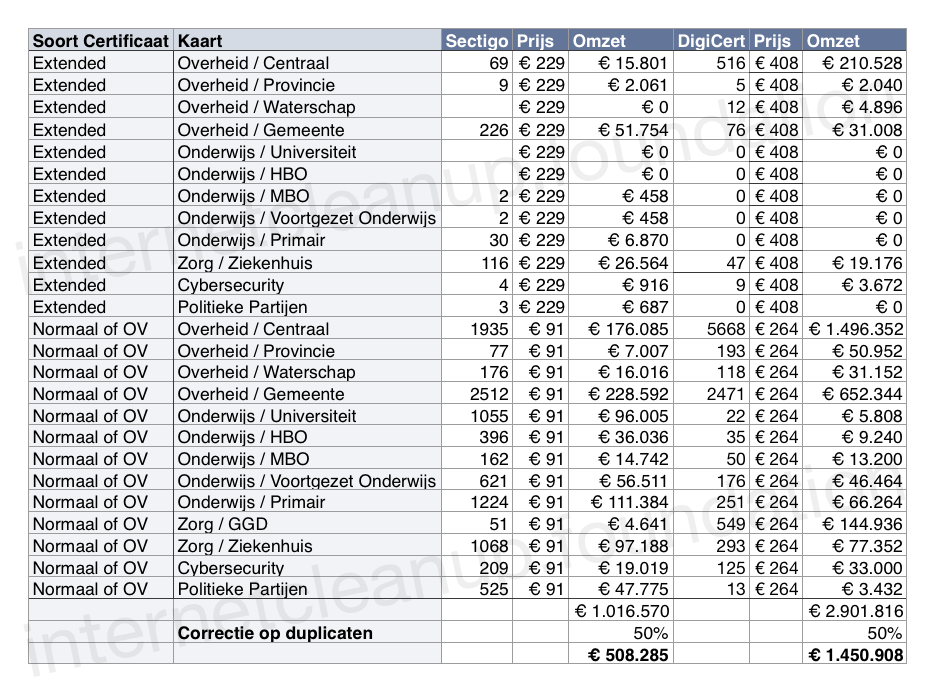

Wat betalen dus minimaal?

Nemen we de prijs van DigiCert en Sectigo en vermenigvuldigen dat met het aantal domeinen dan hebben we een prijs. Hier moet dus nog 50% vanaf om te compenseren voor hergebruik. Uiteindelijk komt dat neer op een ondergrens van 2 miljoen euro per jaar voor de aanschaf van certificaten.

Hier komt de €200.000 van GEANT nog bovenop.

Dit is exclusief verdere beheerskosten en instellingen. Zo stelt het NCSC regelmatig nieuwe eisen op voor sterke versleuteling, deze moeten worden geïmplementeerd per server/site. Verder moeten deze certificaten worden aangevraagd en vervangen, iets dat tijdrovend en foutgevoelig is zonder ACME.

De overige 11% is lastig apart te becijferen maar lijkt vooral gratis te zijn. Dit zijn namelijk twee prijsvechters (ZeroSSL en Google Trust Services) samen met zelf uitgegeven certificaten en certificaten die gekoppeld zijn aan een ander product of dienst.

De kostprijs bij Let’s Encrypt voor de 21101 certificaten in bovenstaande tabel is: 0.72 cent * 21101 = 15193 cent. Ofwel €151,93.

Toekomst van certificaten

De totaalprijs die wordt betaald voor certificaten zal in de komende jaren blijven afnemen. Let’s Encrypt biedt een aanbod dat niemand kan weigeren. Maar er zijn ook andere spelers in opkomst zoals ZeroSSL waar voor $100 jaarlijks een onbeperkte hoeveelheid certificaten is af te nemen.

Het beheer van certificaten is sterk vereenvoudigd door de certbot tool, samen met instant certificaten via het ACME protocol. Inmiddels ondersteunen alle certificatenleveranciers dit. Dit heeft een ontelbaar aantal uren bespaard in het beheer van certificaten.

Voor websites lijkt het vertrouwen in Let’s Encrypt nagenoeg altijd voldoende. Dat blijkt uit dat betaalde certificaten vaak niet voorzien zijn van validatie. De meerwaarde van validatie staat onder druk.

Aan de certificatenindustrie is er alles aan gelegen om relevant te blijven. Er is veel budget om invloed uit te oefenen. Die lobby heeft er bijvoorbeeld voor gezorgd dat de GGD vooral afneemt bij dure leveranciers. Daarnaast blijft het gevoel / illusie van het kunnen kopen van vertrouwen een belangrijk argument.

Er ligt ook een nieuwe kans voor certificaten en de ‘chain of trust’ bij de media. Bijvoorbeeld het kunnen bewijzen dat een foto of video is gemaakt door een bepaalde journalist van een nieuwsorganisatie. Of het publiek hier waarde aan hecht valt nog te bezien.

In dat licht zouden wij graag bewijzen dat dit artikel komt van de Internet Cleanup Foundation. Maar een functionaliteit om dit bewijs te leveren zit niet in ons blogplatform. Daarom hebben we lelijke watermerken toegevoegd aan de screenshots en onszelf een paar keer genoemd: dat is het beste dat we nu kunnen. We zijn benieuwd wat daar van overblijft in eventuele AI kopietjes van dit artikel.

Tegelijkertijd hopen we dat cryptografische herleidbaarheid beperkt wordt toegepast, omdat dit het einde kan betekenen van privacy. Een voorbeeld hiervan zit in het Noord Koreaanse besturingssysteem Red Star OS. Dit voegt een onzichtbaar overzicht van gebruikers toe dat een bestand heeft bekeken en/of aangepast. Dit is niet in het voordeel van de gemiddelde mens of een vrije maatschappij.

Kanttekeningen

- We zien een vertekening bij politieke partijen. Deze zit bij een partij die 500 subdomeinen van lokale partijen onder hetzelfde certificaat versleuteld. Er wordt in de praktijk dus veel minder gebruik gemaakt van Sectigo ten gunste van Let’s Encrypt. De dataset mist de vele sites van veel lokale partijen.

- De cybersecuritysector is natuurlijk geen onderdeel van de publieke sector maar de vertekening hierdoor is erg klein.

Bijlage A: Toegankelijke versies diagrammen

Tabeldata Marktverdeling Staafgrafiek

| Let’s Encrypt | DigiCert / QuoVadis | Sectigo | GEANT | Overige | ||

| Overheid / Centraal | 21% | 48% | 16% | 7% | 1% | 8% |

| Overheid / Gemeente | 21% | 31% | 33% | 0% | 0% | 15% |

| Overheid / Provincie | 14% | 37% | 16% | 0% | 0% | 33% |

| Overheid / Waterschap | 12% | 27% | 37% | 0% | 0% | 23% |

| Onderwijs / Universiteit | 23% | 0% | 22% | 51% | 0% | 4% |

| Onderwijs / HBO | 21% | 1% | 16% | 56% | 0% | 5% |

| Onderwijs / MBO | 31% | 4% | 14% | 39% | 1% | 10% |

| Onderwijs / Voortgezet | 63% | 5% | 17% | 2% | 6% | 8% |

| Onderwijs / Primair | 81% | 2% | 8% | 0% | 4% | 5% |

| Zorg / Ziekenhuis | 27% | 8% | 27% | 24% | 2% | 13% |

| Zorg / GGD | 16% | 72% | 7% | 0% | 0% | 5% |

| Cyber | 49% | 9% | 14% | 0% | 7% | 21% |

| Politieke partijen | 73% | 1% | 24% | 0% | 2% | 1% |

| Totaal | 43% | 18% | 18% | 11% | 2% | 9% |