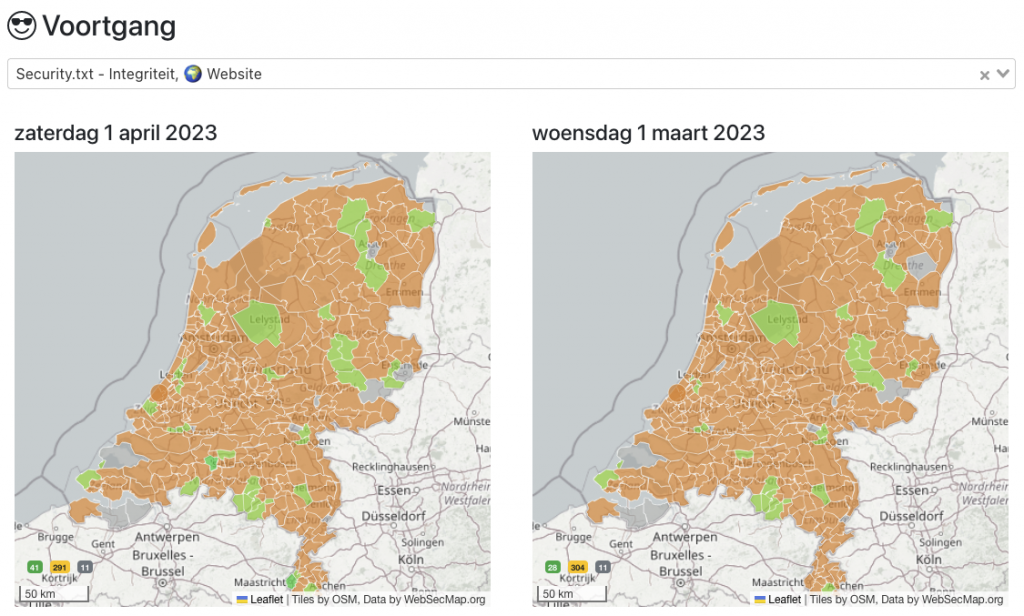

Dit is een update van ons onderzoek van augustus 2023. We meten hoeveel domeinen binnen en buiten de EU+GDPR zone staan en bij welke leverancier. De exacte landen die vallen in de EU staat in het vorige artikel.

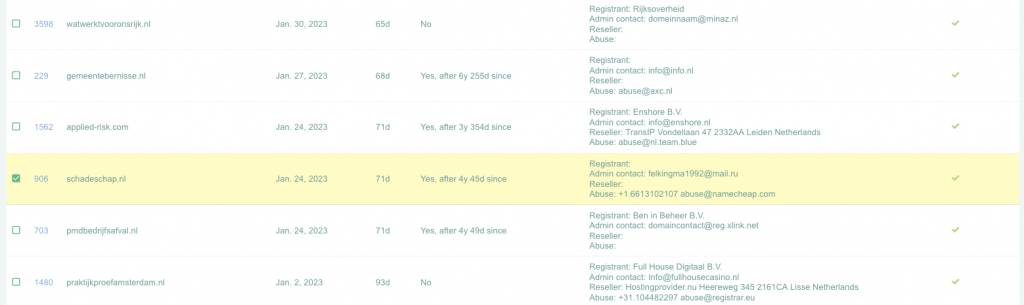

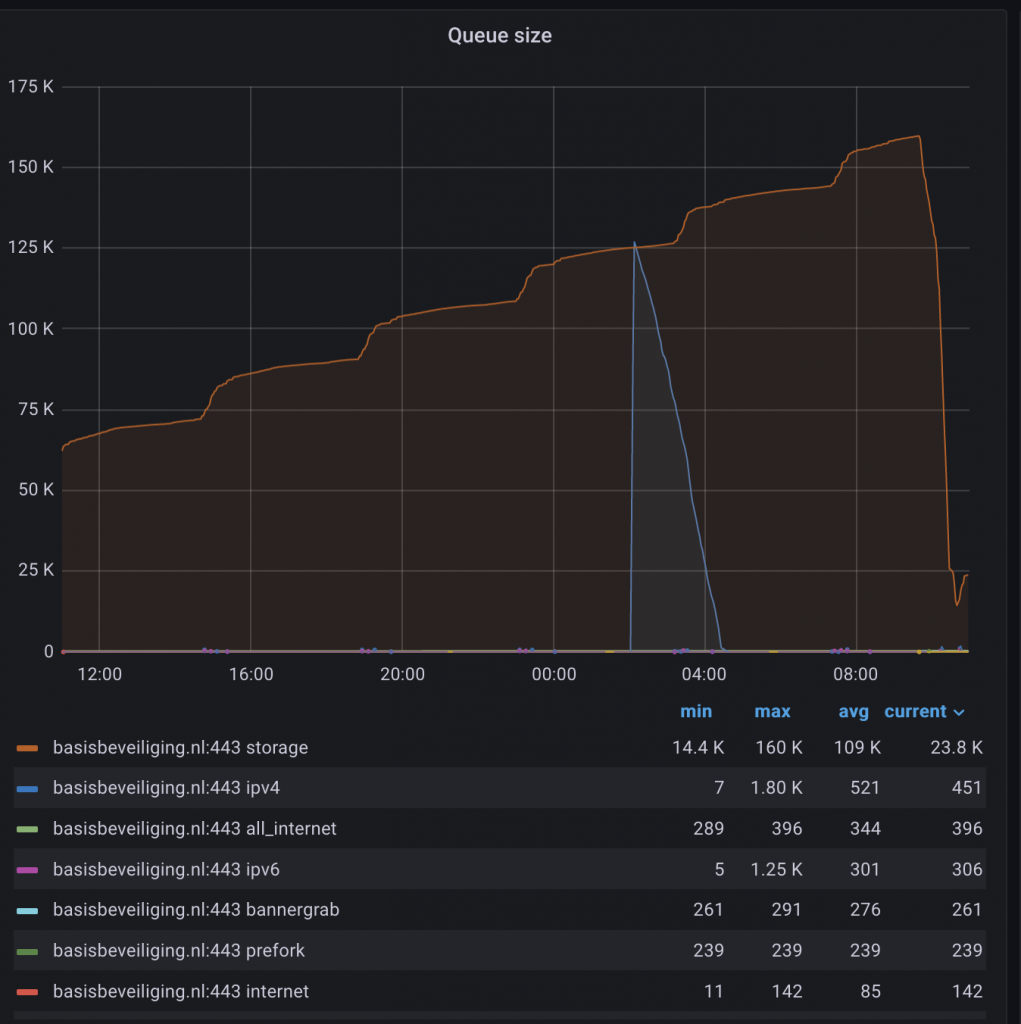

We meten een verdubbeling in het aantal domeinen buiten de zone. Dat is te verklaren doordat basisbeveiliging.nl meer overheidsdomeinen meet. In april 2024 zijn er 3500 domeinen van Digitoegankelijk toegevoegd, dit zijn met name projectdomeinen. Het e-mail adres op deze domeinen wijst vaak naar een bureau of een overheid: dit zie je goed in de cijfers terug.

Qua e-mail binnen de EU zien we dat Microsoft verreweg de grootste leverancier is. Als we alleen kijken naar hoofddomeinen van overheidssites dan gaat 33% van de e-mail via Microsoft. Van de overige 157 e-mail dienstverleners voor de overheid komen alleen Signet en Surf boven de 4%.

| 2023 | 2024 | |

| Mailservers | 410 | 539 (+ 129) |

| Webservers | 1076 | 2305 (+1229) |

| 2023 | 2024 | |

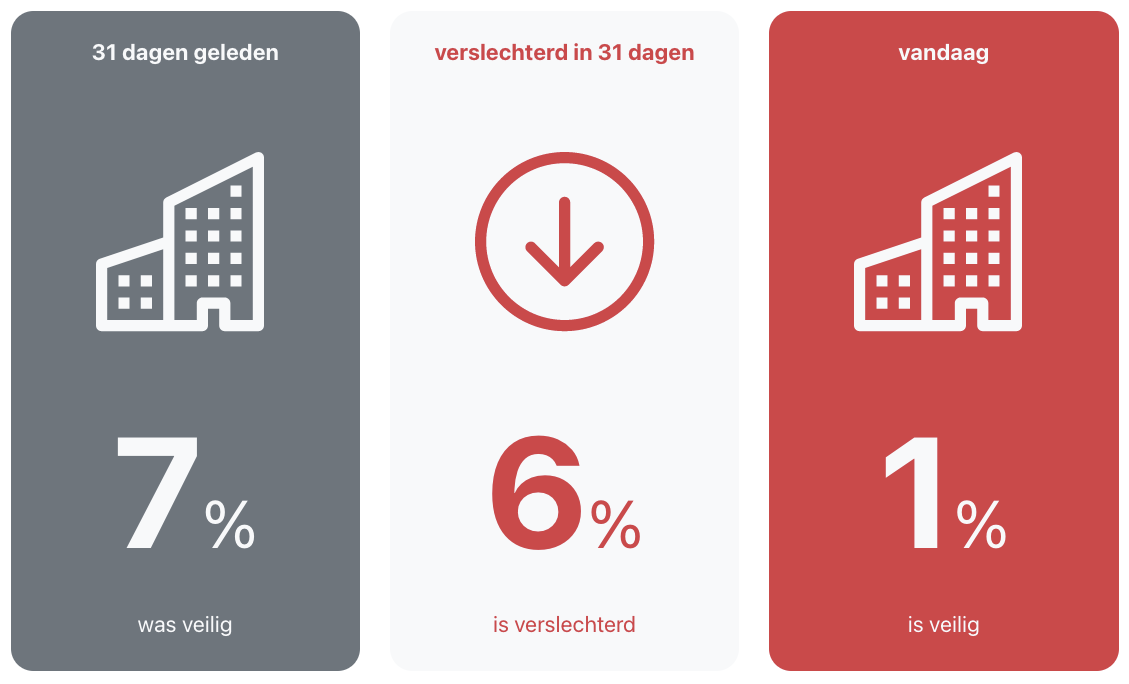

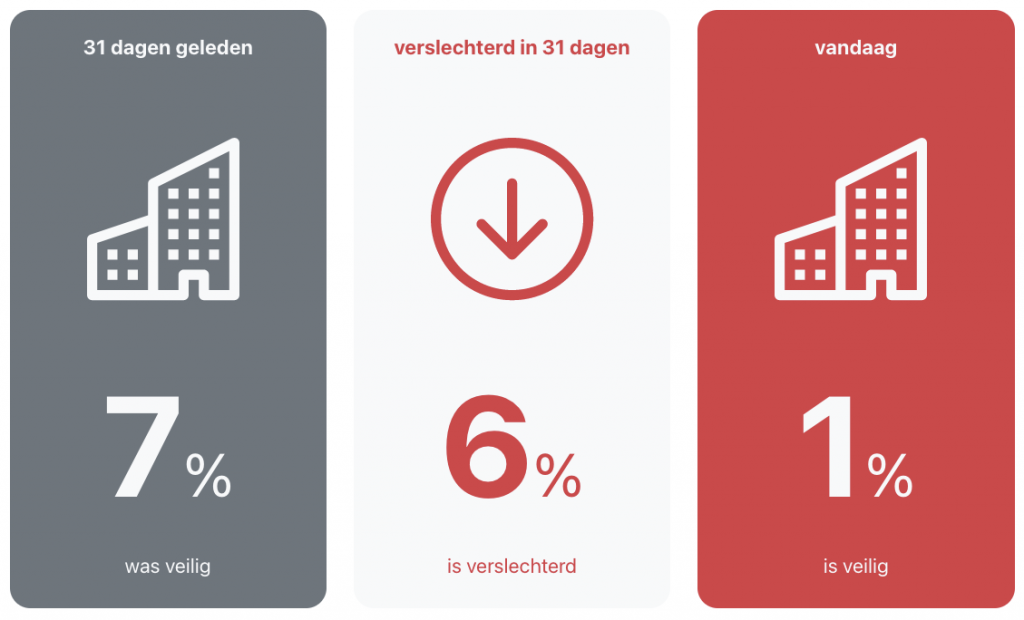

| Mailservers | 10.00% | 7.75% (-2.25%) |

| Webservers | 3.00% | 4.64% (+1.64%) |

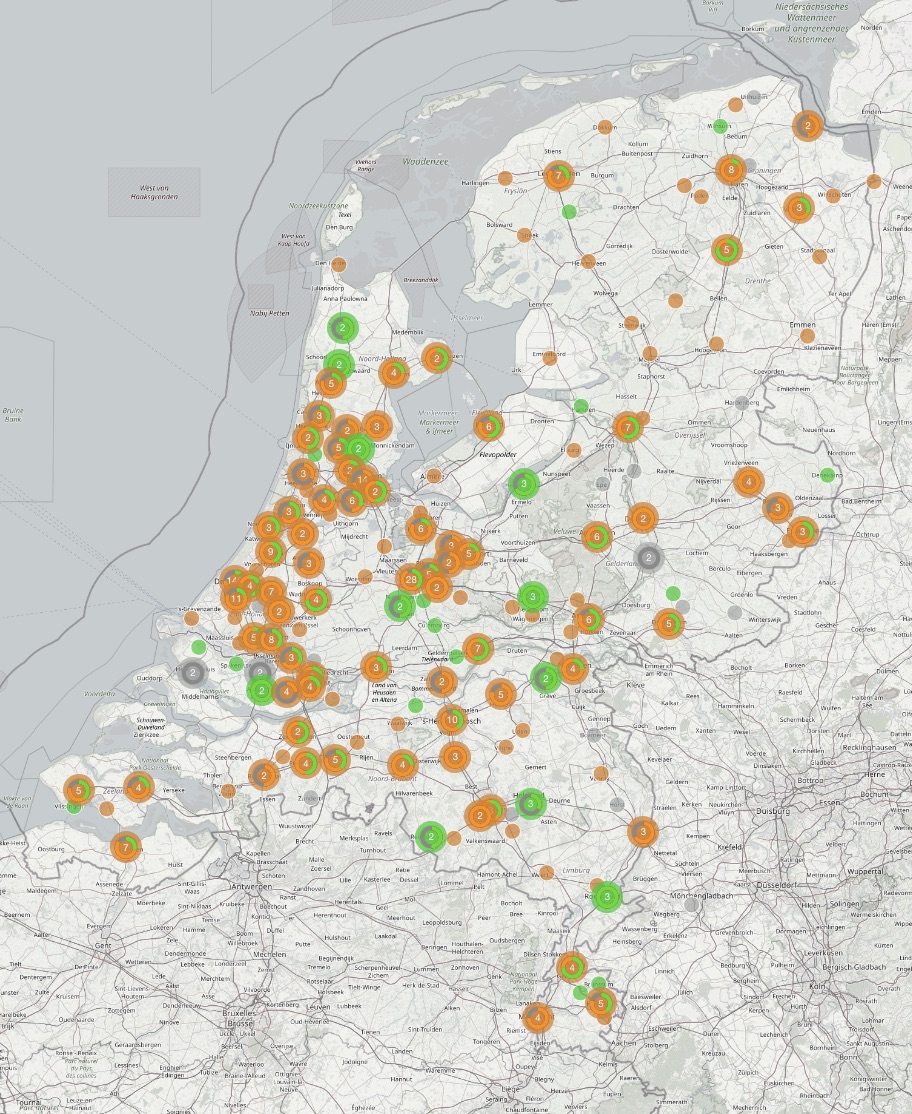

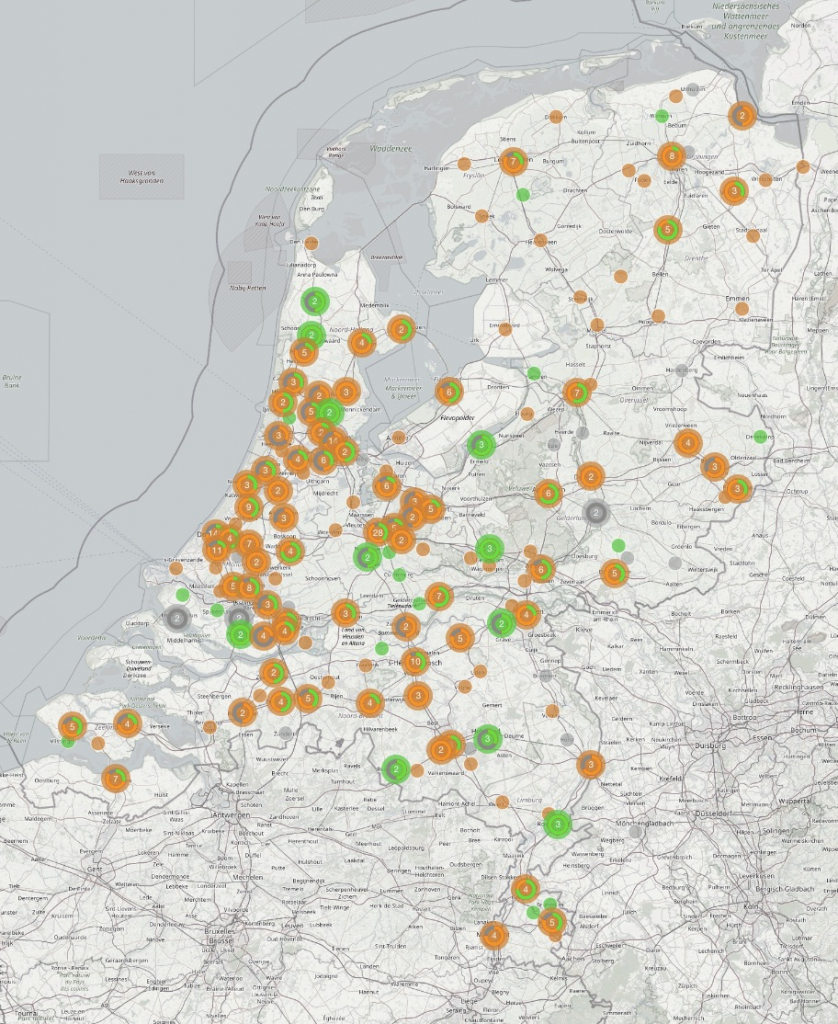

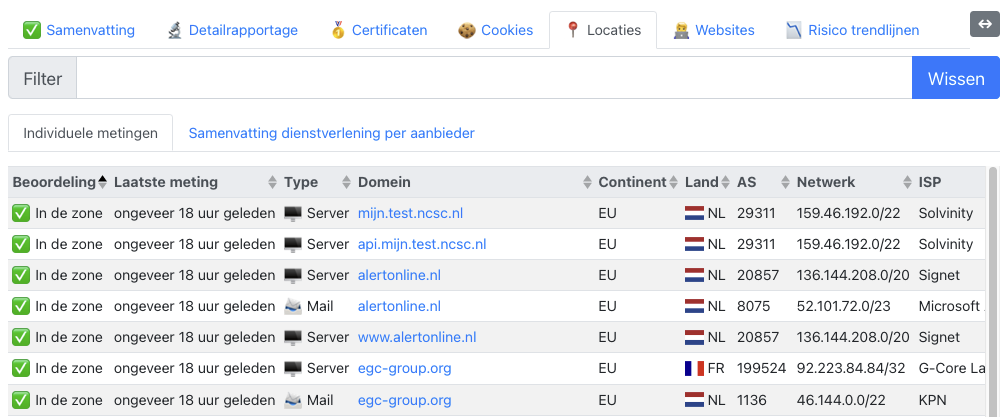

Om het het voor gebruikers van basisbeveiliging makkelijker te maken om te zien waar hun web en mailservers staan is het tabblad “📍 Locaties” toegevoegd aan de rapportage. Hier staan ook vlaggetjes bij voor snelle herkenbaarheid. Hieronder een voorbeeld van het NCSC.

Update leveranciers mailservers

Leveranciers e-mail overheid buiten de EU

7,75% van alle ingestelde mailservers gaat naar Amerikaanse dienstverleners op basis van het computeradres (ip adres). In totaal gaat het om 540 adressen buiten de zone op een totaal van 6961 ingestelde servers. In de tabel aan het is de verdeling tussen verschillende leveranciers te zien. Tegenover 2023 zien we procentueel een daling van 10% naar 7.75%. Er staat 1 mailserver in Azië, de rest van de buitenlandse servers staat in de VS.

De eerste opvallende wijziging is een stijging van “Cisco Systems Ironport Division”, ofwel AS 30238. Deze stijging zit vooral in projectdomeinen van Groningen en een aantal gemeenten. Dit netwerk is sterk verdeeld over verschillende leveranciers. In totaal staan er 163 adressen ingesteld naar dit netwerk, verdeeld over 23 mailservers.

De tweede opvallende wijziging is een migratie van Google tussen twee platforms. Adressen gaan van “Google Servers” naar “Google Cloud”.

Tot slot zien we een aantal nieuwe partijen. Akamai Connected Cloud heeft veel mailservers op het “link” subdomein: dit wijst op het gebruik van het product SMTP2GO. De andere nieuwe leveranciers zijn het resultaat van het toevoegen van nieuwe domeinen op basisbeveiliging.nl

| Leverancier / Netwerk | 2023 | 2024 | Wijziging |

| Cisco Systems Ironport Division | 95 | 163 | +68 |

| Google Servers | 220 | 143 | -77 |

| Google Cloud | 25 | 102 | +77 |

| Amazon.com | 27 | 39 | +11 |

| SendGrid | 28 | 25 | -3 |

| Akamai Connected Cloud | 17 | nieuw | |

| 12 | nieuw | ||

| Rackspace Hosting | 1 | 8 | +7 |

| Proofpoint | 6 | nieuw | |

| Namecheap | 6 | nieuw | |

| Input Output Flood LLC | 4 | 4 | 0 |

| Cogent Communications | 2 | 4 | +2 |

| Proofpoint, Inc. | 2 | 2 | 0 |

| NTT-LTD | 2 | nieuw | |

| Microsoft Azure | 2 | nieuw | |

| ZOHOC | 1 | nieuw | |

| GTT Communications | 1 | nieuw |

Leveranciers e-mail overheid binnen de EU

We kijken op twee manieren naar e-mail: welk hoofddomein bij welke leverancier staat en het totaal aantal ingerichte mailservers.

E-mailen op het hoofddomein is wat iedereen gewend is om te doen. Als we kijken naar de verdeling van leveranciers over hoofddomeinen, dan zien we dat Microsoft 33% van de markt in handen heeft. De overige ±150 leveranciers blijven ver achter.

| Leverancier | Hoofddomeinen | Percentage |

| Totaal | 2565 | 100.00% |

| Microsoft Azure | 850 | 33.14% |

| Signet | 155 | 6.04% |

| Surf | 110 | 4.29% |

| SSC-ICT Haaglanden | 98 | 3.82% |

| Cldin | 72 | 2.81% |

| Accenture B. V. | 60 | 2.34% |

| Amazon.com | 56 | 2.18% |

| Previder | 56 | 2.18% |

| Solvinity | 55 | 2.14% |

| KPN | 51 | 1.99% |

| E-Zorg | 44 | 1.72% |

| Ministerie van Economische Zaken | 42 | 1.64% |

| BIT | 37 | 1.44% |

| Serverius | 32 | 1.25% |

| Cogent Communications | 19 | 0.74% |

| Prolocation BV | 17 | 0.66% |

| Dienst Uitvoering Onderwijs | 4 | 0.16% |

| Flowmailer | 0 | 0.00% |

| Overige 140 leveranciers (niet alles heeft mail op hoofddomeinen) | 807 | 31.46% |

Als we kijken naar absolute aantallen mailservers dan blijft Microsoft aan kop. In de EU zien we 6388 mailservers van de overheid. Deze worden geleverd door 168 leveranciers in 11 landen. 79.92% staat binnen Nederland (5105), 11.46% in Ierland en 4.78% in Duitsland.

Deze aantallen bevatten veel dubbelingen. Onder andere omdat leveranciers vaak meer dan één mailserver instellen zodat mail robuuster wordt. Ook zien we dat er vaak gemaild kan worden naar het subdomein “www”, iets wat in de praktijk obscuur is: andere veel gebruikte subdomein zijn logischer om mail op te ontvangen zoals “mijn.” en “mail.”. Er zijn meer dan 1000 subdomeinen waar naartoe verzonden kan worden. Dit bevat ook veel ontwikkeldomeinen.

| Leverancier | Aantal ingestelde servers | Percentage |

| Totaal | 6388 | 100.00% |

| Microsoft Azure | 1297 | 20.30% |

| Cldin | 372 | 5.82% |

| Signet | 342 | 5.35% |

| Ministerie van Economische Zaken | 325 | 5.09% |

| E-Zorg | 296 | 4.63% |

| Surf | 259 | 4.05% |

| SSC-ICT Haaglanden | 256 | 4.01% |

| Amazon.com | 242 | 3.79% |

| Dienst Uitvoering Onderwijs | 237 | 3.71% |

| Flowmailer | 178 | 2.79% |

| Solvinity | 157 | 2.46% |

| Cogent Communications | 122 | 1.91% |

| Accenture B. V. | 109 | 1.71% |

| Prolocation BV | 104 | 1.63% |

| KPN | 100 | 1.57% |

| BIT | 78 | 1.22% |

| Serverius | 78 | 1.22% |

| Previder | 67 | 1.05% |

| Overige 150 leveranciers | 1769 | 27.69% |

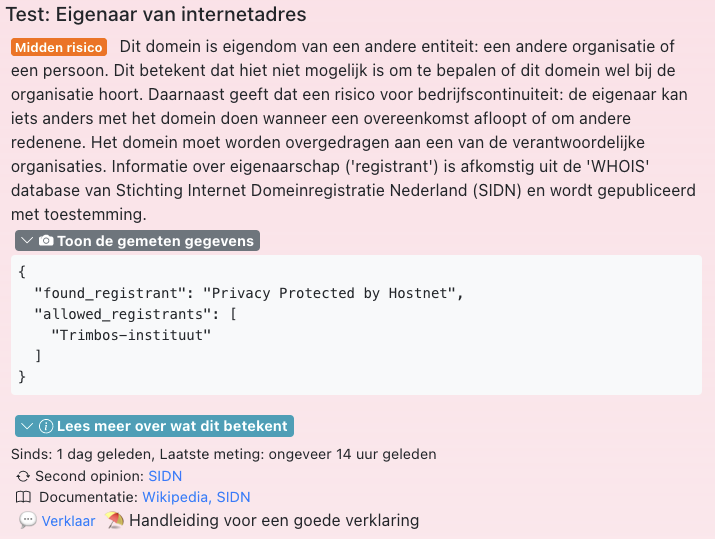

Enkele leveranciers gebruiken op hetzelfde domein mailservers binnen en buiten de EU. In totaal zijn dit 18 domeinen. Er zit geen duidelijke lijn in het soort domeinen. Enkele liggen voor de hand (zoals japan.investinholland.com en statiogov.com).

Hosting / Webservers

Websites overheid buiten de EU

Ten opzichte van augustus 2023 is het aantal adressen buiten de EU ruim verdubbeld van 1087 naar 2276. Dat komt vooral door de nieuwe domeinen. Ook is er een lichte stijging omdat veiligheidsregio’s worden meegenomen.

Ver verdeling buiten de EU staat on de onderstaande tabel.

Net als bij het vorige onderzoek zien we dat het leeuwendeel naar de VS gaat. Maar er is meer opvallends: drie domeinen komen uit bij Tencent in China. Dit zijn twee ontwikkeldomeinen en een subdomein van de Financial Intelligence Unit. Bij navraag bij de FIU blijkt dat dit een bewuste ontwerpkeuze is voor de uitvoer van haar taken. Zo zijn er meer bewuste keuzes gemaakt, maar in zeker de helft van de gevallen gaat het om systemen die opgeruimd moeten worden.

| Continent | Land | Overheid | Gemeente | Provincie | Waterschap |

| Totaal | 818 | 1269 | 101 | 88 | |

| NA | US | 803 | 1259 | 101 | 88 |

| NA | CA | 2 | |||

| AS | HK | 2 | 3 | ||

| AS | CN | 1 | 2 | ||

| AS | TR | 1 | 1 | ||

| AS | JP | 2 | |||

| AF | ZA | 3 | |||

| AF | MA | 2 | |||

| SA | BR | 3 | |||

| EU | UA | 1 | 1 | ||

| OC | AU | 1 |

Websites leveranciers buiten de EU

Er komen 2253 webadressen uit in de verenigde staten. Dat is ongeveer 4.5% van alle adressen van overheidssites. Ook hier is er een sterke verdeling tussen leveranciers, waarbij Amazon, Microsoft en Google de grootste zijn.

| Overheid | Gemeente | Provincie | Waterschap | |

| Leverancier | 803 | 1259 | 101 | 88 |

| Amazon.com | 199 | 462 | 55 | 47 |

| Microsoft Azure | 198 | 336 | 21 | 16 |

| Amazon CloudFront | 155 | 114 | 5 | 1 |

| Amazon.com, Inc. | 33 | 139 | 9 | 19 |

| Google Cloud | 57 | 127 | 7 | 2 |

| GTT Communications | 13 | 19 | ||

| Fastly | 19 | 7 | ||

| Input Output Flood LLC | 10 | 10 | ||

| Cisco Systems Ironport Division | 14 | 4 | 2 | |

| Squarespace | 6 | 7 | 2 | |

| Google Servers | 13 | 2 | ||

| Cloudflare London | 14 | 1 | ||

| SendGrid | 6 | 7 | 1 | |

| Overige 30 | 66 | 24 | 1 | 1 |

Websites overheid binnen de EU

Verdeling per leverancier op hoofddomein

Er zijn 351 leveranciers (ISP’s) waar websites gehost worden. Een veelvoud aan bedrijven zoals marketingsbureaus maken deze sites en kiezen vervolgens een locatie om deze te hosten. We zien dat als we alleen kijken naar hoofddomein de volgende verdeling is te zien. We zien dat Amerikaanse leveranciers een stuk minder sterk vertegenwoordigd zijn.

| ISP / Netwerkleverancier | Aantal sites |

| Prolocation BV | 481 |

| Signet | 321 |

| Amazon.com | 264 |

| SSC-ICT Haaglanden | 233 |

| True | 172 |

| BIT | 159 |

| Microsoft Azure | 154 |

| Previder | 149 |

| LeaseWeb Netherlands B.V. | 146 |

| Surf | 145 |

| CJ2 Hosting | 134 |

| Combell | 133 |

| Comsenso | 122 |

| Cldin | 114 |

| Dienst Uitvoering Onderwijs | 80 |

| Solvinity | 75 |

| Intermax Group | 66 |

| Digital Ocean | 63 |

| Eurofiber Nederland | 59 |

| One.com A/S | 39 |

Nemen we subdomeinen mee, dan ziet de top 10 er als volgt uit. We zien dat Microsoft hier de grootste is, vooral door de vele subdomeinen die nodig zijn voor Windows domeinbeheer. SURF is oververtegenwoordigd door research-domeinen van TNO.

| ISP / Netwerkleverancier | Aantal domeinen |

| Microsoft Azure | 4432 |

| Surf | 4107 |

| KPN | 2789 |

| Prolocation BV | 2554 |

| Signet | 2540 |

| Amazon.com | 2038 |

| Solvinity | 1770 |

| Dienst Uitvoering Onderwijs | 1597 |

| Ziggo | 1492 |

| Ziggo Business | 1154 |

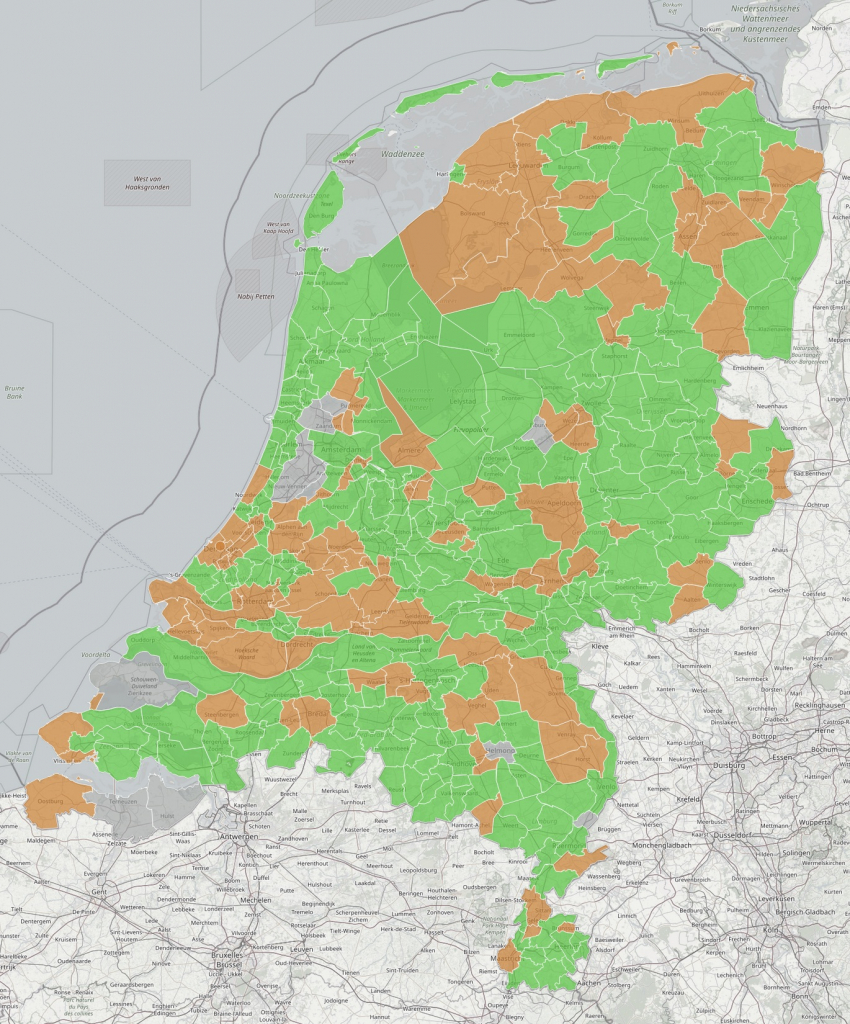

Verdeling per land

Dit zijn de locaties van (web) servers per overheid verdeeld over Europa en Noord Amerika. Ten opzichte van augstus 2023 zien we een groei in het aantal domeinen van 24%.

| Continent | Land | Overheid | Gemeente | Provincie | Waterschap |

| Totaal | 26686 | 17358 | 1273 | 855 | |

| EU | NL | 24771 | 15478 | 1105 | 781 |

| EU | DE | 805 | 534 | 49 | 14 |

| EU | IE | 476 | 574 | 35 | 41 |

| EU | BE | 255 | 336 | 37 | 4 |

| EU | SE | 57 | 176 | 4 | 8 |

| EU | GB | 83 | 109 | 24 | 3 |

| EU | AT | 51 | 44 | 3 | 3 |

| EU | DK | 43 | 52 | 2 | 1 |

| EU | FR | 27 | 24 | 3 | |

| EU | CZ | 40 | |||

| EU | FI | 12 | 14 | 10 | |

| EU | IT | 25 | |||

| NA | BQ | 20 | |||

| EU | EE | 7 | 9 | ||

| EU | PL | 2 | 4 | ||

| EU | CH | 4 | 2 | ||

| NA | AW | 4 | |||

| EU | LU | 3 | |||

| EU | ?? | 1 | 2 | ||

| EU | NO | 1 |

Verantwoording

Wat wordt gezien als binnen of buiten de zone

De EU+GDPR zone zijn alle landen in de Europese Economische Zone en landen met gelijkwaardige wetgeving zoals Zwitserland, het Verenigd Koninkrijk en Andorra. Expliciet buiten de boot vallen dus 17 landen die wel (deels) op het Europese continent liggen maar andere wetten hebben, zoals Albanië, Oekraïne en Turkije. De wetgeving van de bijzondere gemeenten (Bonaire, Sint Eustatius, Saba) en de andere landen in het Koninkrijk der Nederlanden (Aruba, Curaçao, Sint-Maarten) is ons (nog) niet geheel duidelijk, dus dit keuren we nu goed.

Verdere uitleg staat in dit artikel.

Metingen op basis van IP adressen

Deze cijfers zijn samengesteld op basis van IP-adres informatie, gekoppeld met geolocatie informatie die op allerlei manieren wordt verzameld. Geolocatie is geleverd door MaxMind, aangevuld met correcties uit de database van RIPE. We hebben toestemming om deze gegevens te gebruiken. Deze informatie kan afwijkingen bevatten.

Lees de volledige disclaimer hier.

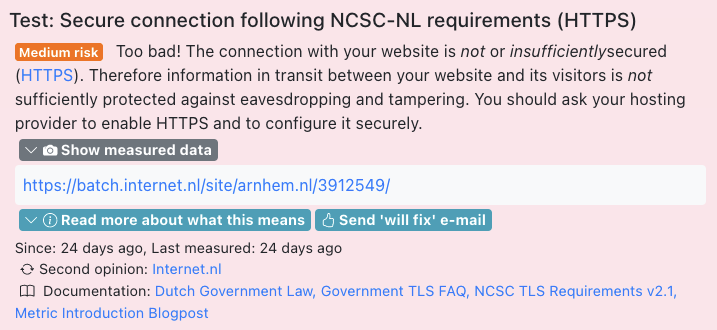

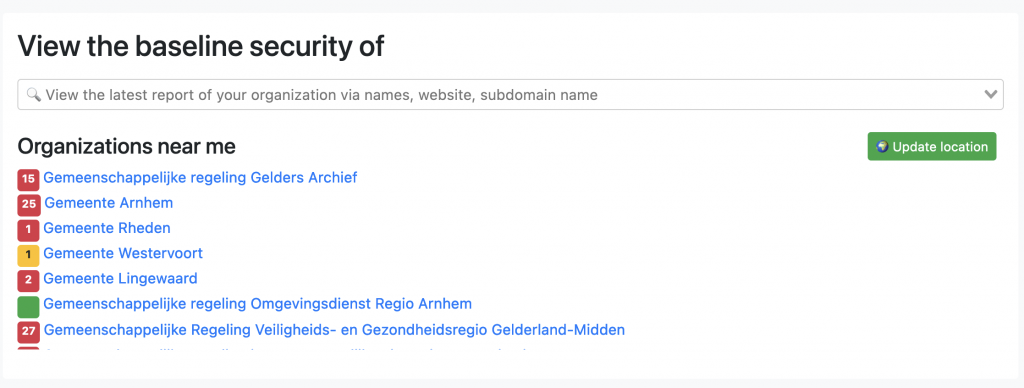

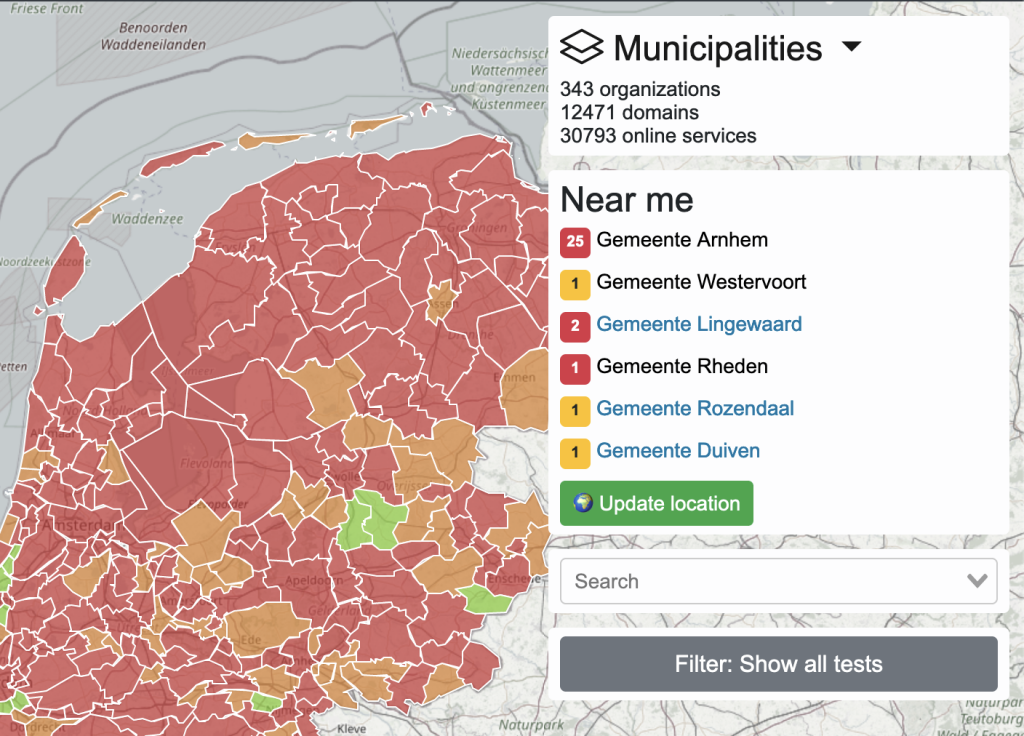

Waar vind ik deze metingen

Bijgewerkte metingen zijn te vinden op de website basisbeveiliging.nl. In de rapportage van iedere organisatie is een tabblad met locaties te zien. In dat tabblad staat een handig overzicht van de locatie van alle aangeboden diensten.