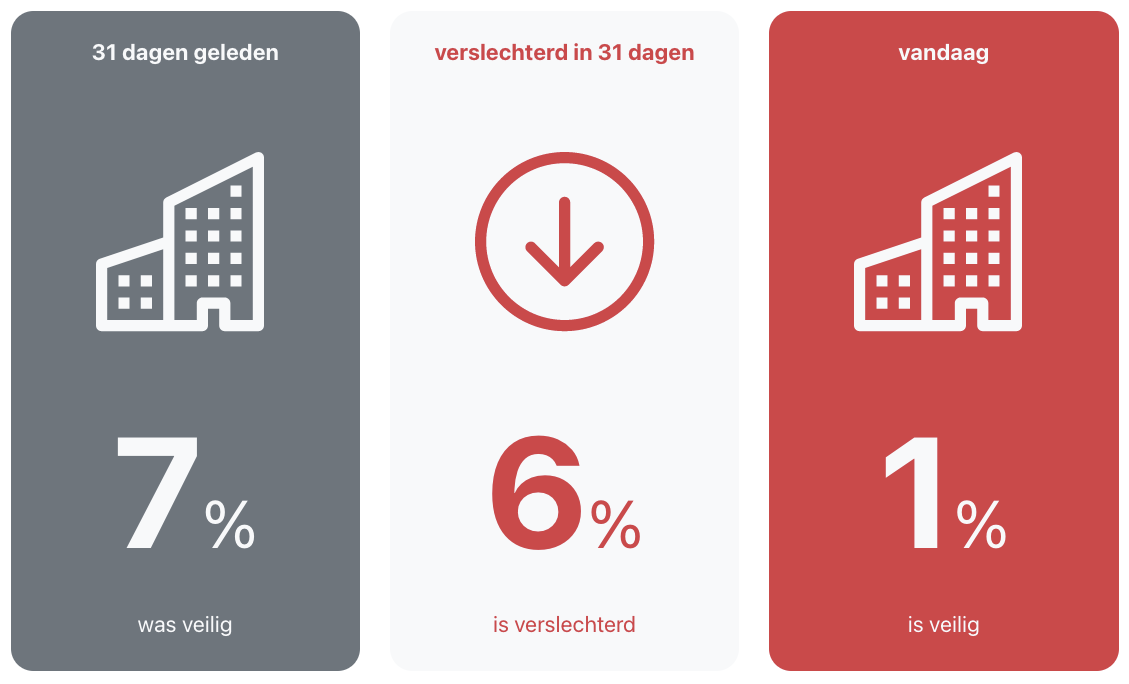

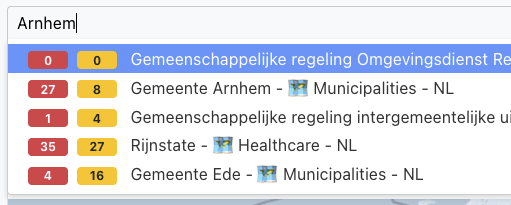

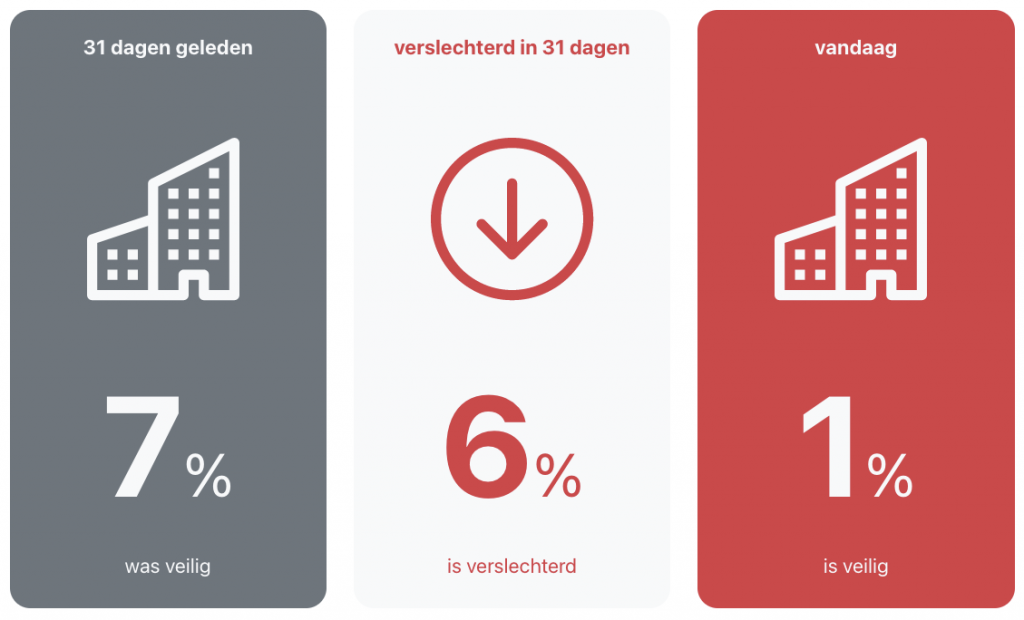

Vanaf 16 juli 2024 staan is de online veiligheid van de geestelijke gezondheidszorg (GGZ) te zien op basisbeveiliging.nl. Deze sector scoort aanzienlijk lager dan de andere zorgsectoren die we meten: ziekenhuizen en GGD’s.

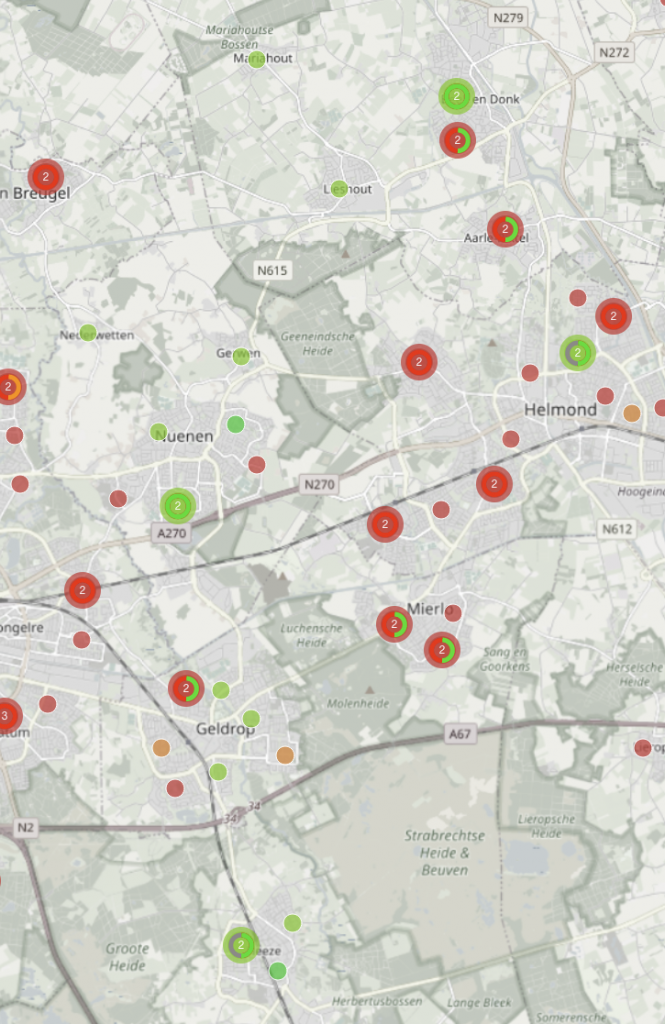

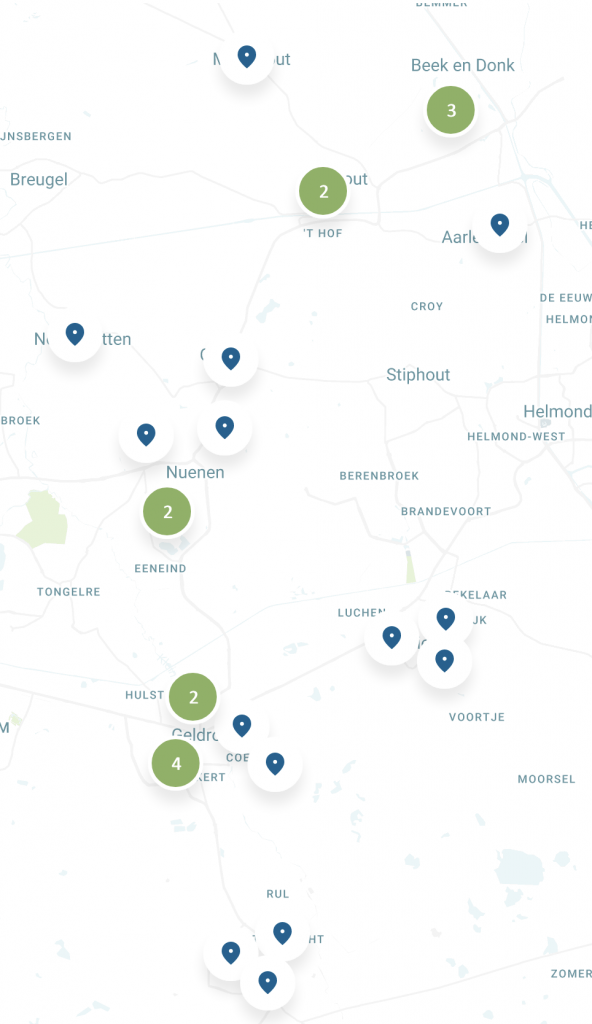

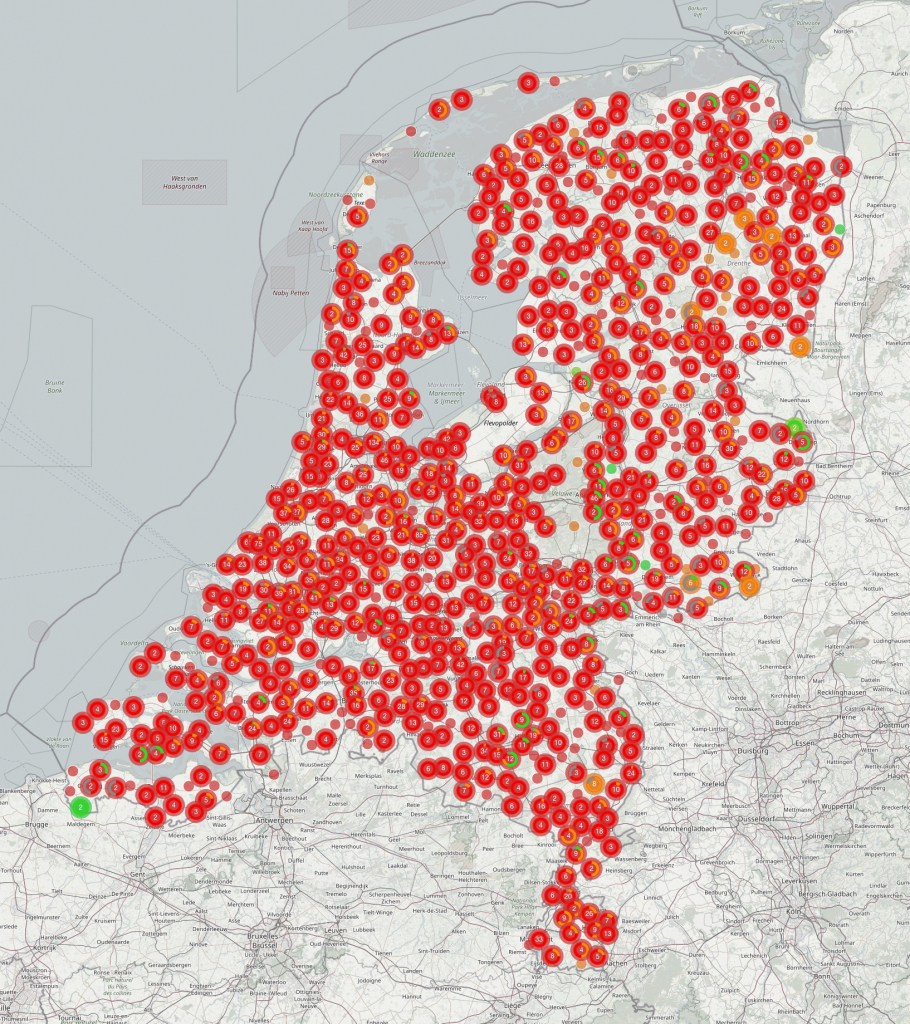

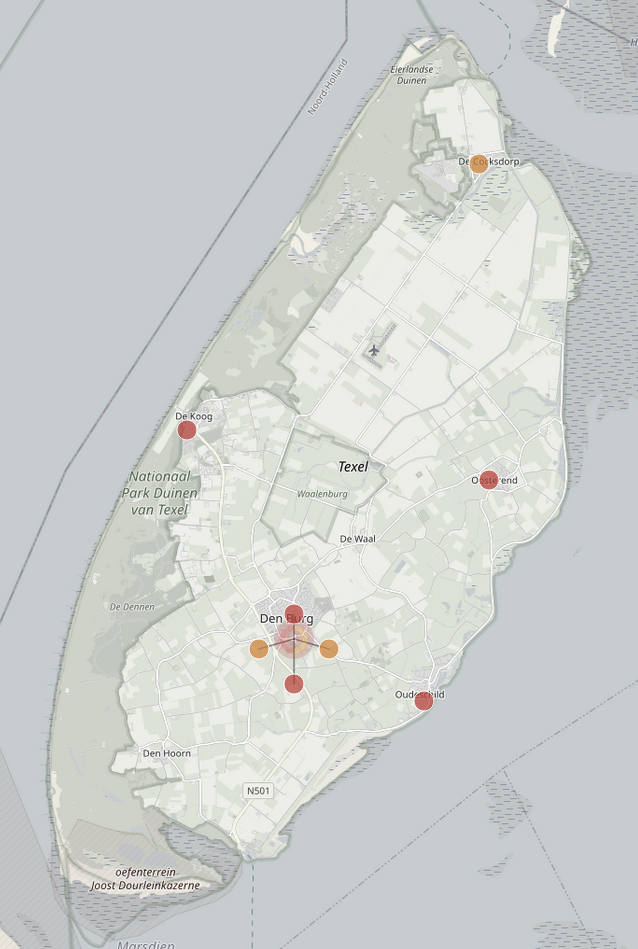

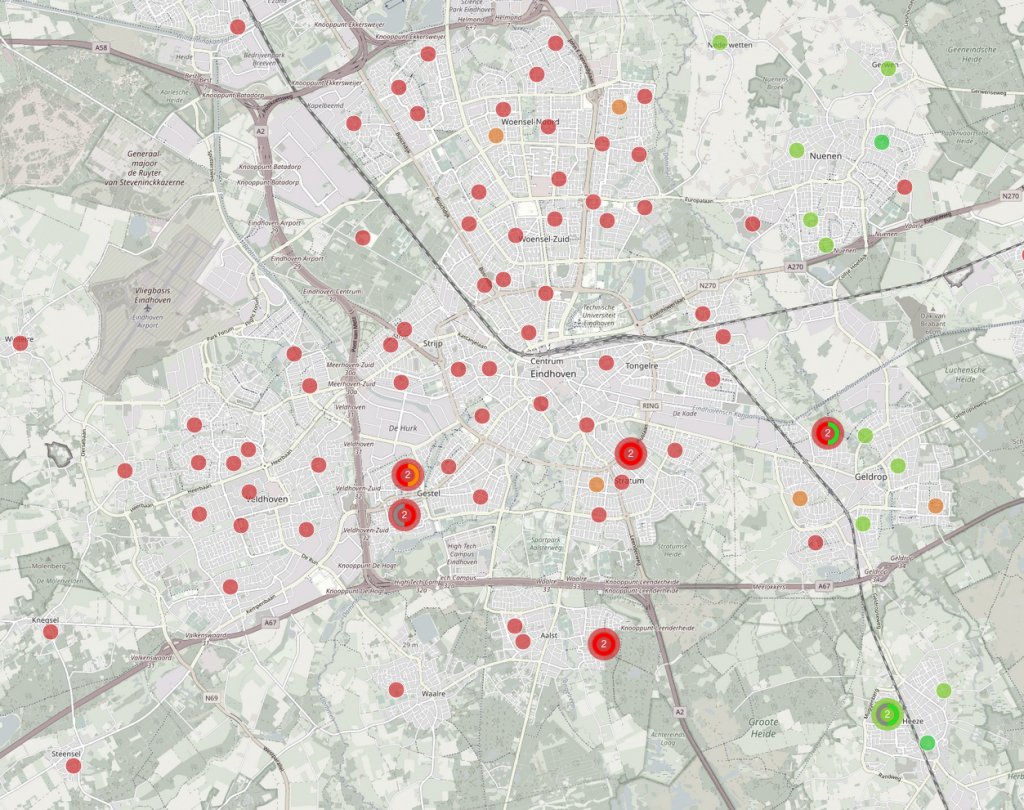

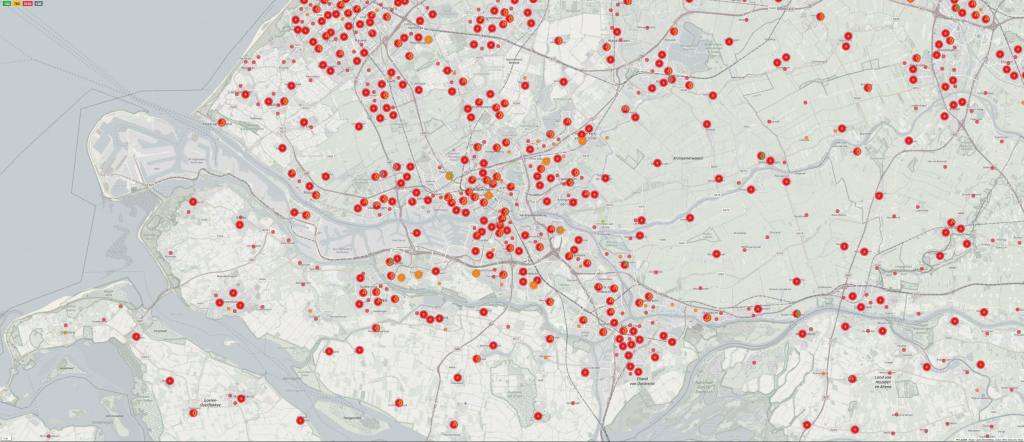

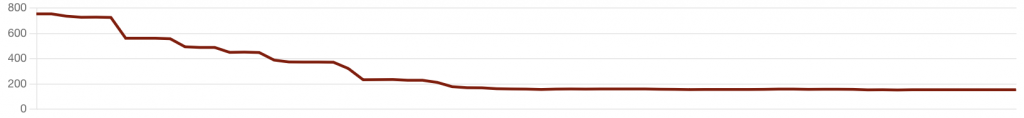

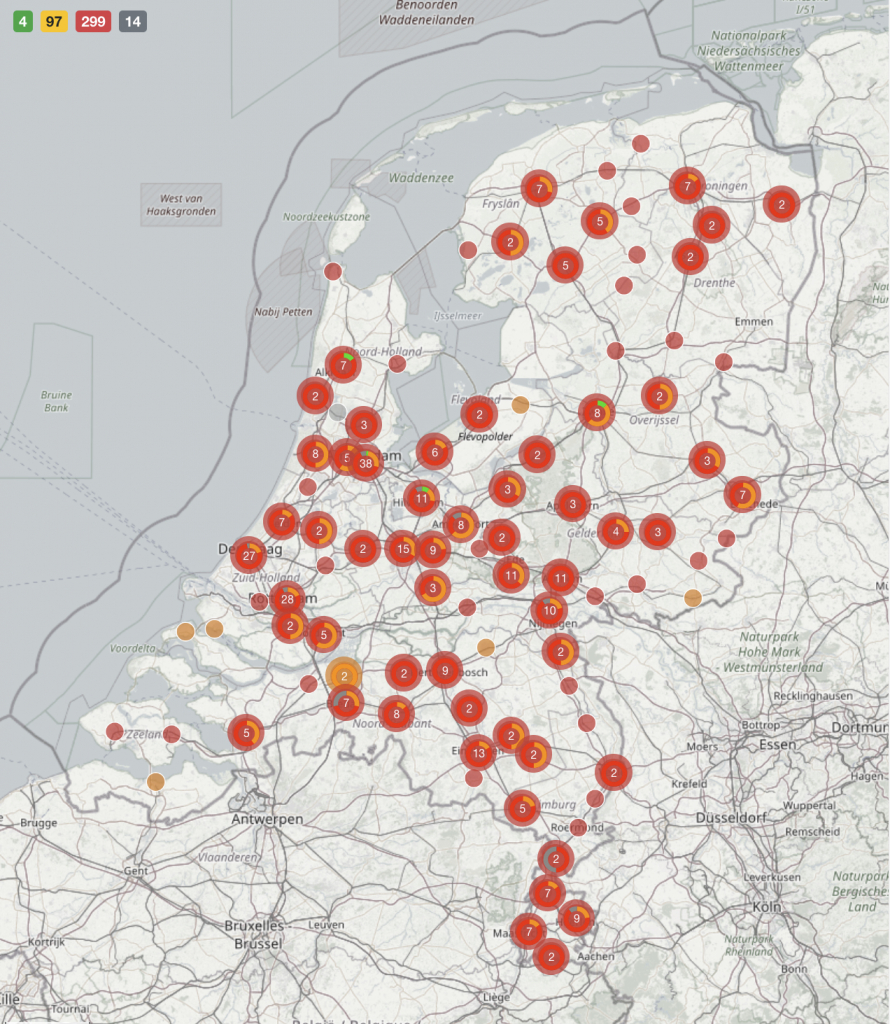

Op de nieuwe kaart staan 399 instellingen, hiervan scoren er 4 groen. Ongeveer 25% scoort oranje en de rest rood.

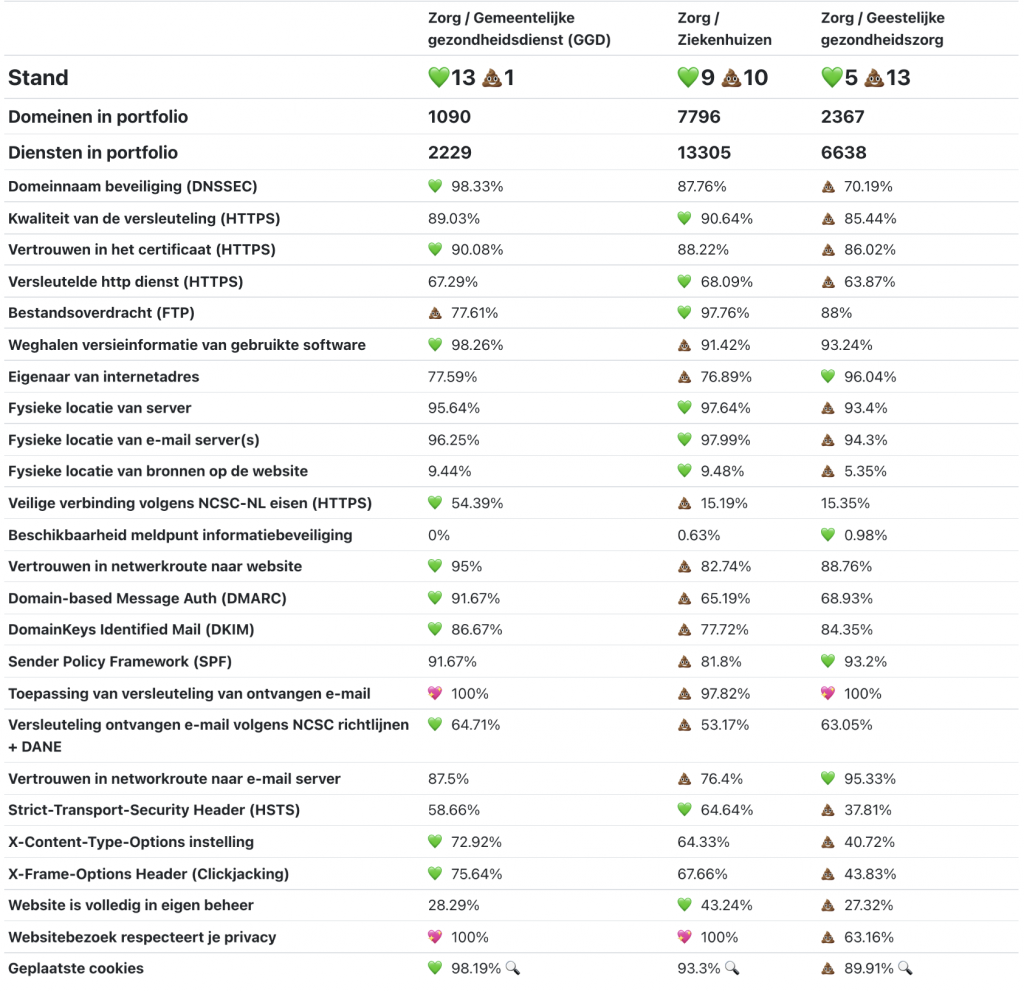

We doken in de metingen en vonden de volgende highlights:

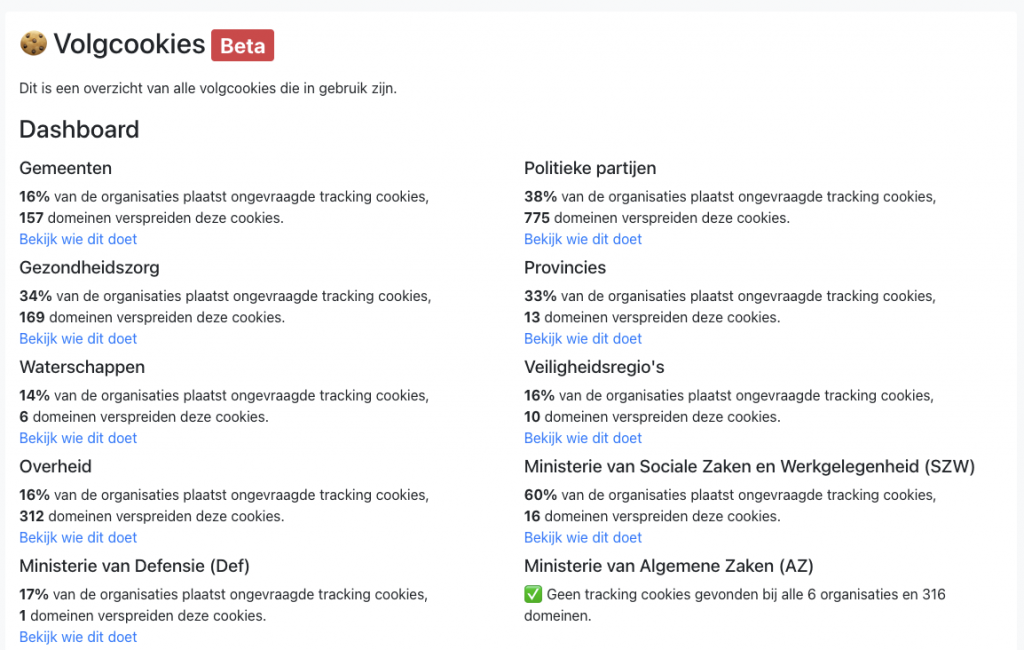

- 10% sites plaatst ongevraagd volgkoekjes, waaronder 113.nl (toen)

- 35% e-mailt onvoldoende veilig en slechts 8% heeft perfecte e-mail

- GGZ-instellingen scoren aanzienlijk slechter dan ziekenhuizen en GGD’s

Deze bevindingen zijn na de afbeelding toegelicht.

Voor deze kaart is samengewerkt met Z-Cert voor een dubbele vooraankondiging eind maart. De adressen van de zorginstellingen komen van Zorgkaart Nederland en zijn met de hand samengevat en aangevuld tot 1 locatie per instelling. Er zijn 2773 adressen gemeten, waarvan 442 hoofddomeinen en 1598 websites. Bij onjuistheden of onvolledigheden, stuur een mail naar info@internetcleanup.foundation.

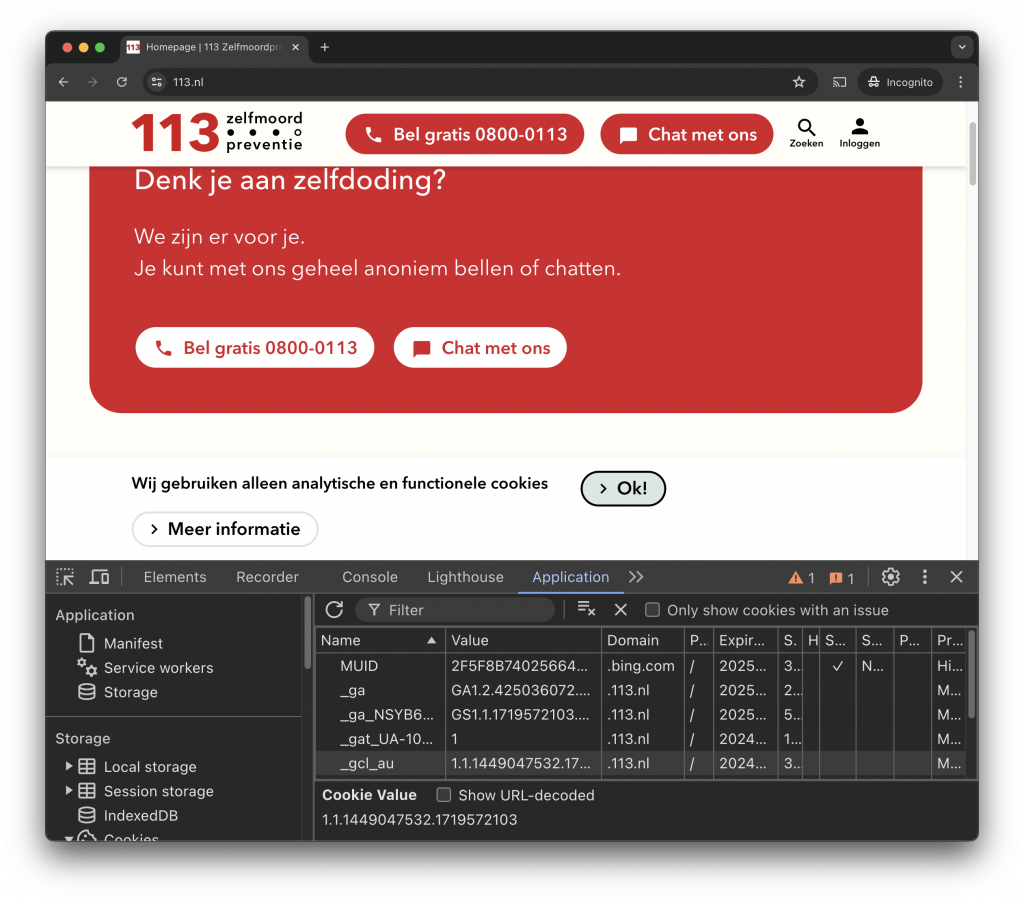

10% plaatst ongevraagd volgkoekjes waaronder op 113.nl*

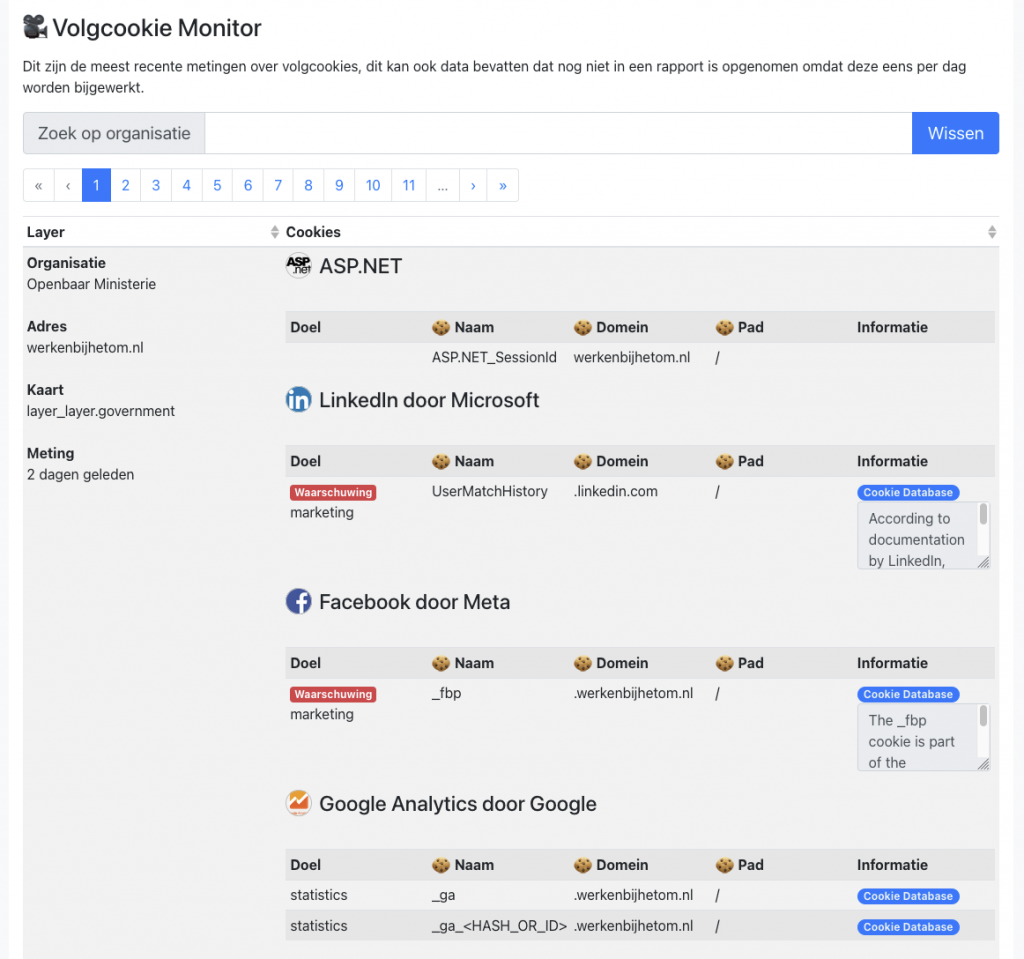

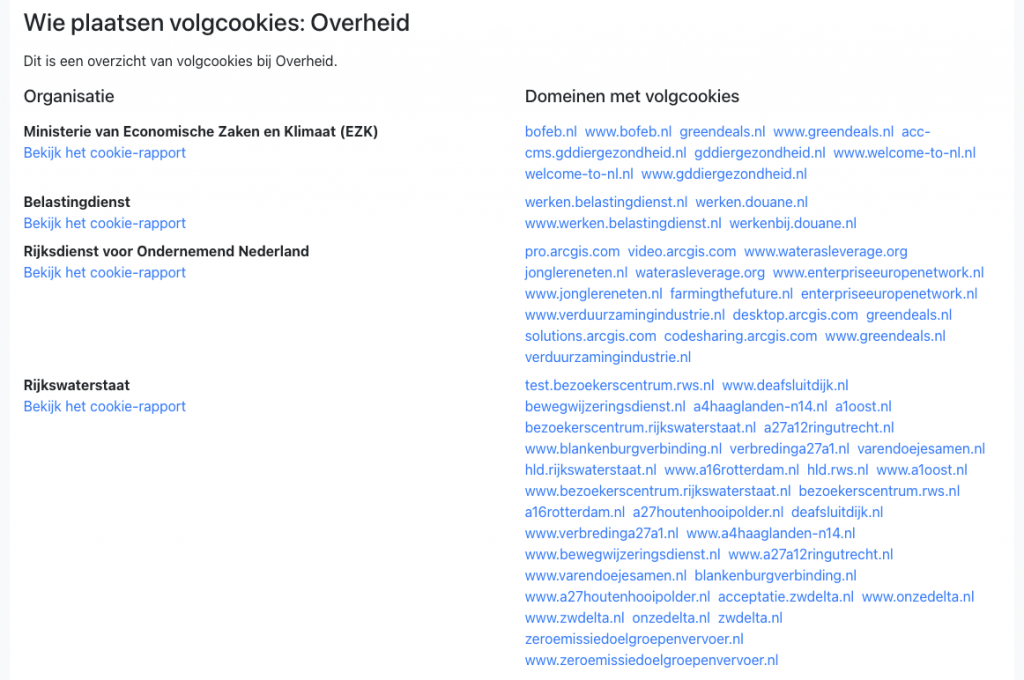

Sites van GGZ instellingen bereiken een heel specifieke doelgroep met vaak ook specifieke behandelingen. Toch plaatst 10% van de websites ongevraagd volgkoekjes. Hiermee stellen advertentiebedrijven zoals Google en Facebook profielen op om gericht advertenties te verkopen.

Een opvallende bevinding is dat 113, de organisatie voor zelfmoordpreventie, ook volgkoekjes plaatst. Dit staat haaks op haar privacybeleid. Het gaat hier om het _gcl_au koekje, volgens Google gebeurt dat voor marketingsdoeleinden.

Eind juni is contact gezocht met 113 met de vraag of dit de bedoeling is. De organisatie heeft direct onderzoek ingesteld en kwam tot de conclusie dat het inderdaad gaat om een volgkoekje. De organisatie geeft aan dit niet zomaar te kunnen uitschakelen en is in gesprek met haar leverancier om dit aan te passen.

Op het moment van schrijven, 16 juli 2024, wordt het koekje nog steeds geplaatst. Inzicht in gedrag van bezoekers kan voor 113 extra waardevol zijn volgens het privacybeleid. Het benoemt expliciet monitoring op “overmatig gebruik”, wat de reden zou kunnen zijn dat bezoekersanalyse niet eenvoudig is aan te passen. Echter is deze vraag nog niet beantwoord door de organisatie.

* = Binnen een paar uur na publicatie heeft 113.nl de cookies van de site gehaald. De organisatie geeft aan dat er wordt onderzocht of eerder geplaatste cookies onschadelijk zijn of automatisch kunnen worden verwijderd.

35% heeft onvoldoende veilige mail, 8% doet het goed

GGZ-instellingen hebben hun e-mail ondergebracht bij 58 verschillende dienstverleners. E-mail staat ingesteld op 378 hoofddomeinen, dat is het adres waar men gebruikelijk naar mailt. Op 31 domeinen (8%) is e-mail goed ingericht, verdeeld over verschillende leveranciers.

Er is geen specifieke kwetsbaarheid aan te wijzen bij de 35% die onvoldoende scoort. Ook geen specifieke leverancier.

Daartussen zit nog een middenmoot van ongeveer 60%. Dit zijn de partijen die bij Microsoft zitten: daar is alles op orde behalve DANE. Deze afwijking keuren we tot het eind van het jaar goed omdat Microsoft dit aan het uitrollen is.

We zien dat Microsoft verreweg de grootste dienstverlener is voor GGZ instellingen. Daarna volgt Google. Dit ligt sterk in lijn met het onderzoek van de NOS van begin maart.

| Leverancier | Aantal hoofddomeinen (378) |

| Microsoft | 227 |

| 31 | |

| Cldin | 14 |

| Proofpoint | 12 |

| Signet | 11 |

| One.com A/S | 5 |

| Soverin | 5 |

| Previder | 5 |

| amazon.com | 4 |

| Overig 48 | 64 |

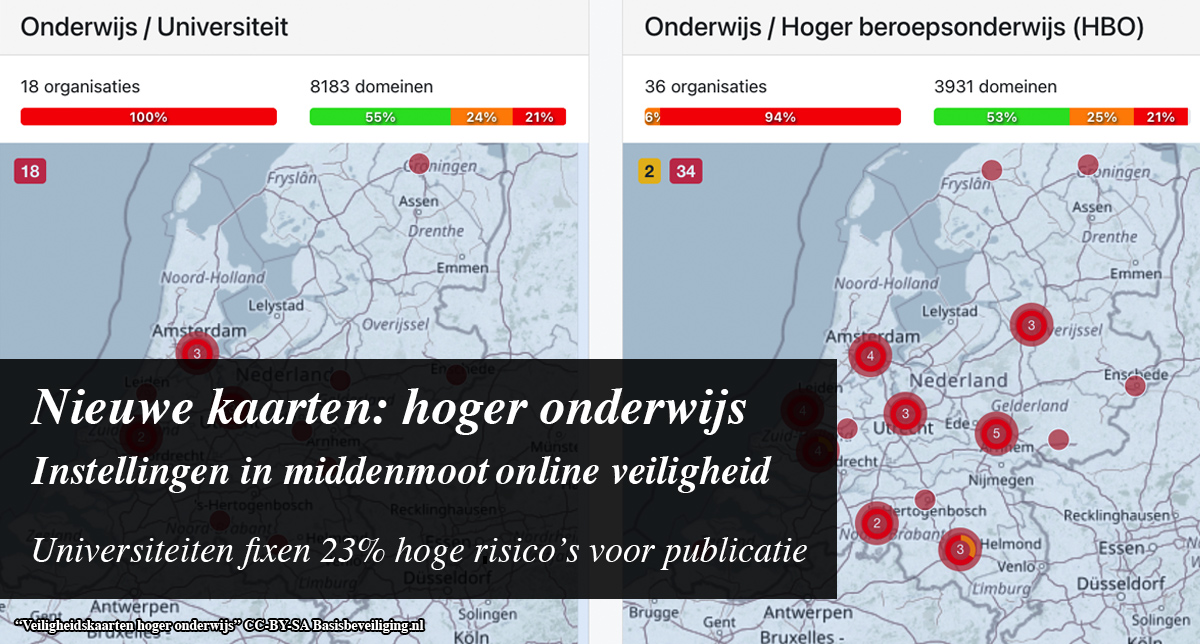

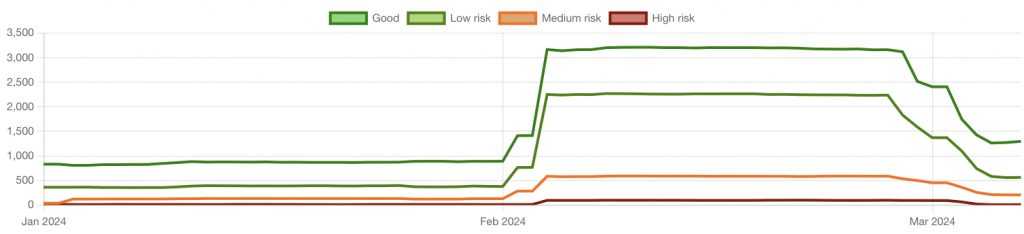

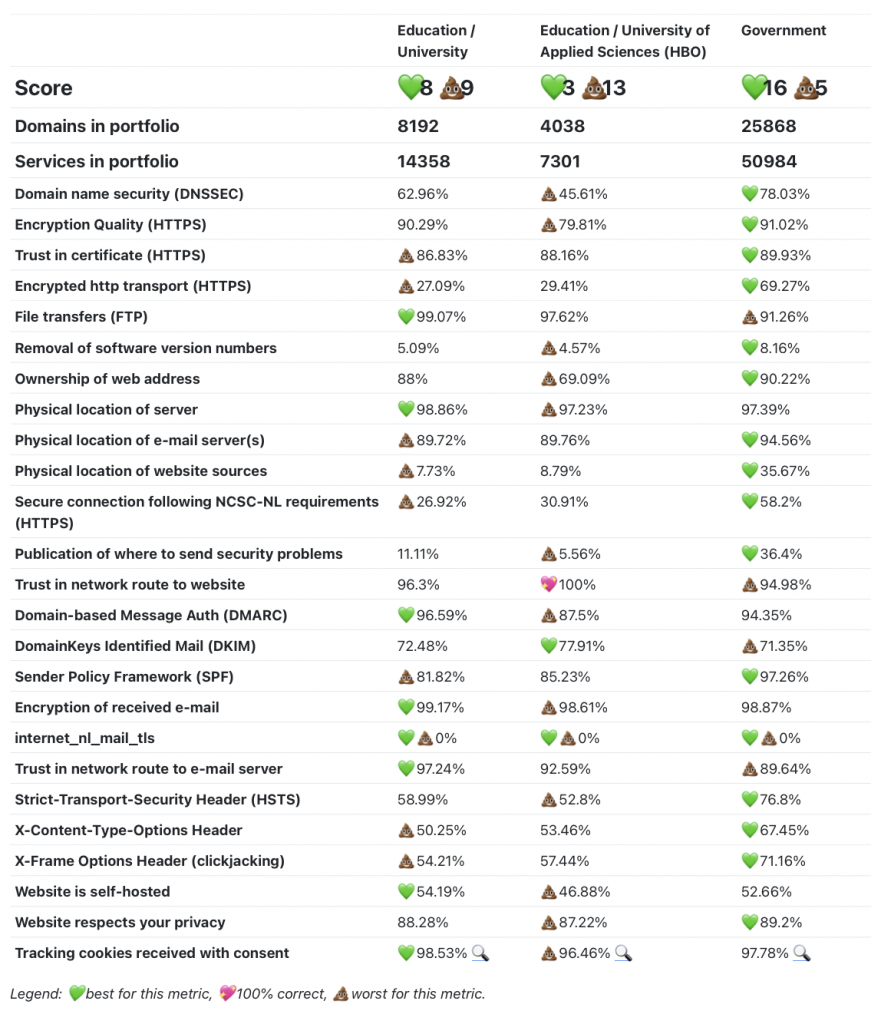

GGZ slechtst beveiligde zorglaag

Op basisbeveiliging is ook de veiligheid van sectoren met elkaar te vergelijken op alle meetpunten. Bij de vergelijking tussen ziekenhuizen, GGD’s en GGZ’s blijkt dat GGZ-instellingen het slechtst scoren.

Op DNSSEC bijvoorbeeld scoort de sector ruim 17% lager dan ziekenhuizen en bijna 30% slechter dan GGD’s. In de sector worden de meeste volgkoekjes geplaatst en ook liggen de veiligheidsinstellingen op de website ver achter.

Actuele metingen op basisbeveiliging.nl

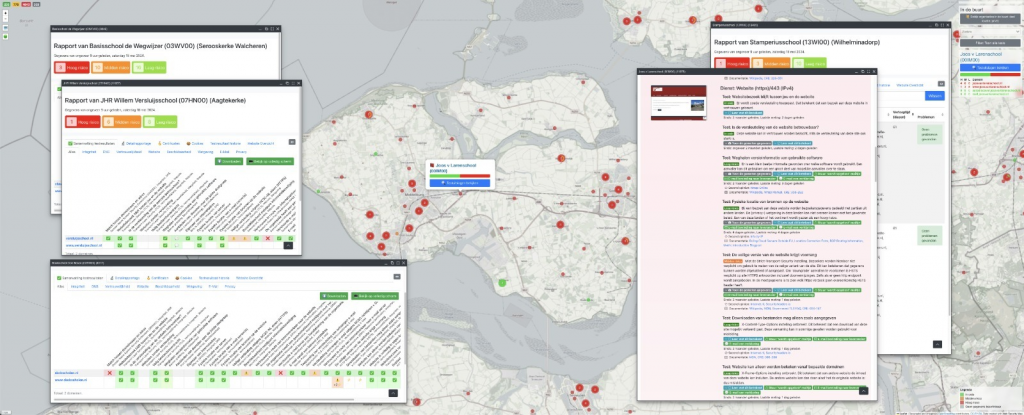

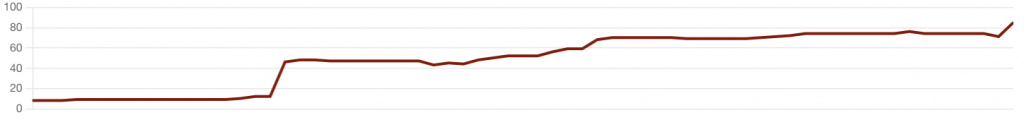

Alle metingen in dit artikel kunnen zijn te vinden op de website basisbeveiliging.nl. Deze metingen worden continu bijgewerkt, waardoor er altijd een actueel beeld is van de stand van zaken. Zo is te zien wanneer een GGZ-instelling verbeteringen doorvoert.

Alle metingen zijn per organisatie tot in detail te bekijken, bekijk bijvoorbeeld via de volgende link het rapport van 113.nl. De lijst met goed en slecht scorende organisaties is hier te zien.

Basisbeveiliging.nl is een initiatief van de Internet Cleanup Foundation. Deze stichting zet zich in voor een veilig online Nederland. Dat doet ze door publiek inzicht te geven in actuele metingen rondom online veiligheid en onderzoek hiernaar te doen. De stichting wordt gefinancierd met bijdragen vanuit het Rijk, door deelnemers en tijd van vrijwilligers. Lees hier meer over het project en de stichting.