Cybersecuritybedrijven zijn de fundering van de Nederlandse online veiligheid. Van de vitale sector tot de rijksoverheid: alle organisaties die iets voor de maatschappij betekenen gebruiken diensten van deze bedrijven. Bijvoorbeeld voor het oplossen van een digitale brand tot aan het testen van de online weerbaarheid.

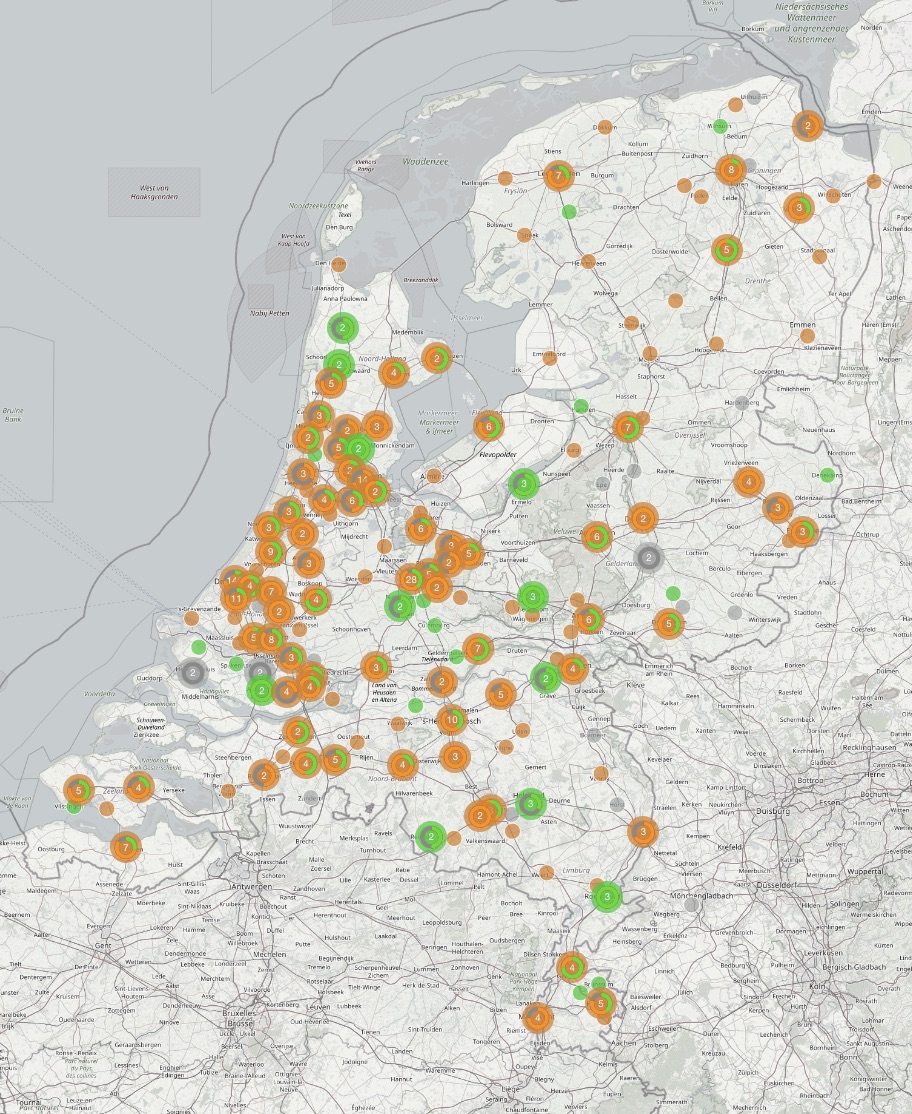

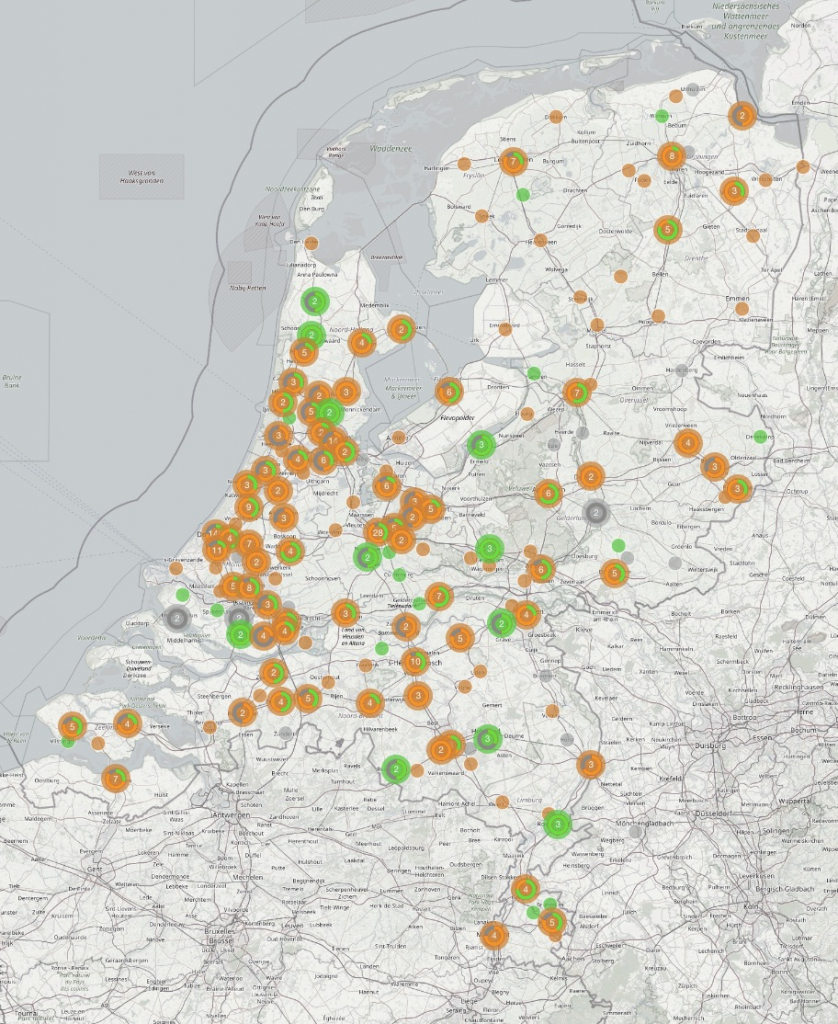

Maar hoe goed zijn deze bedrijven zelf eigenlijk beveiligd? En waar ga je naar toe als deze bedrijven het niet goed doen? Vanaf 7 december 2023 laat basisbeveiliging.nl zien hoe het staat met de online basisveiligheid deze sector. We meten doorlopend meer dan 4000 domeinen van 130 bedrijven.

Het doel van deze meting is om de Nederlandse cybersecurityindustrie als meester in hun vak neer te zetten. Helaas zit de sector nog niet op het gewenste niveau. De sector is bedenker van veel van de veiligheidsmaatregelen die we meten.

Belangrijkste bevindingen

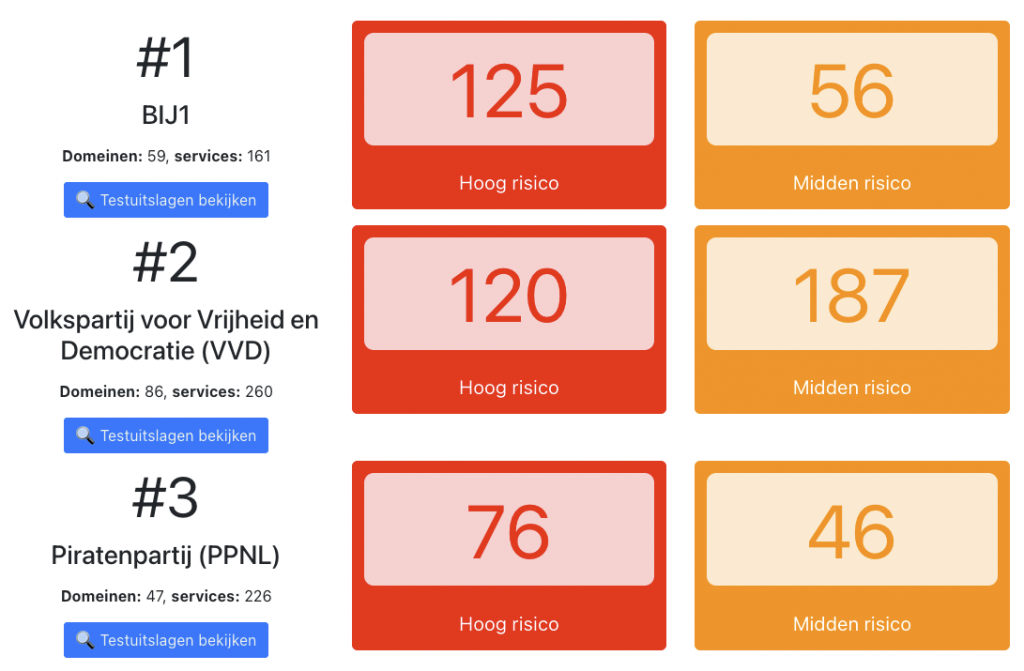

- Slechts enkele van de 130 gemeten organisaties scoren goed op alles, een stuk of 20 komen heel dicht in de buurt. Op het hoogtepunt scoorden 3 organisaties goed.

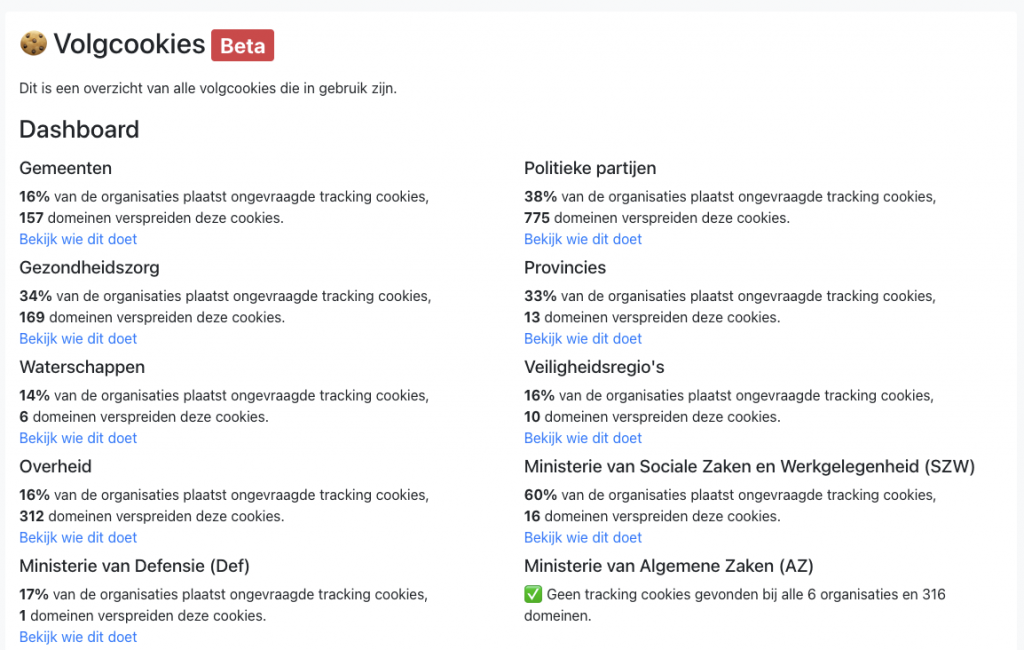

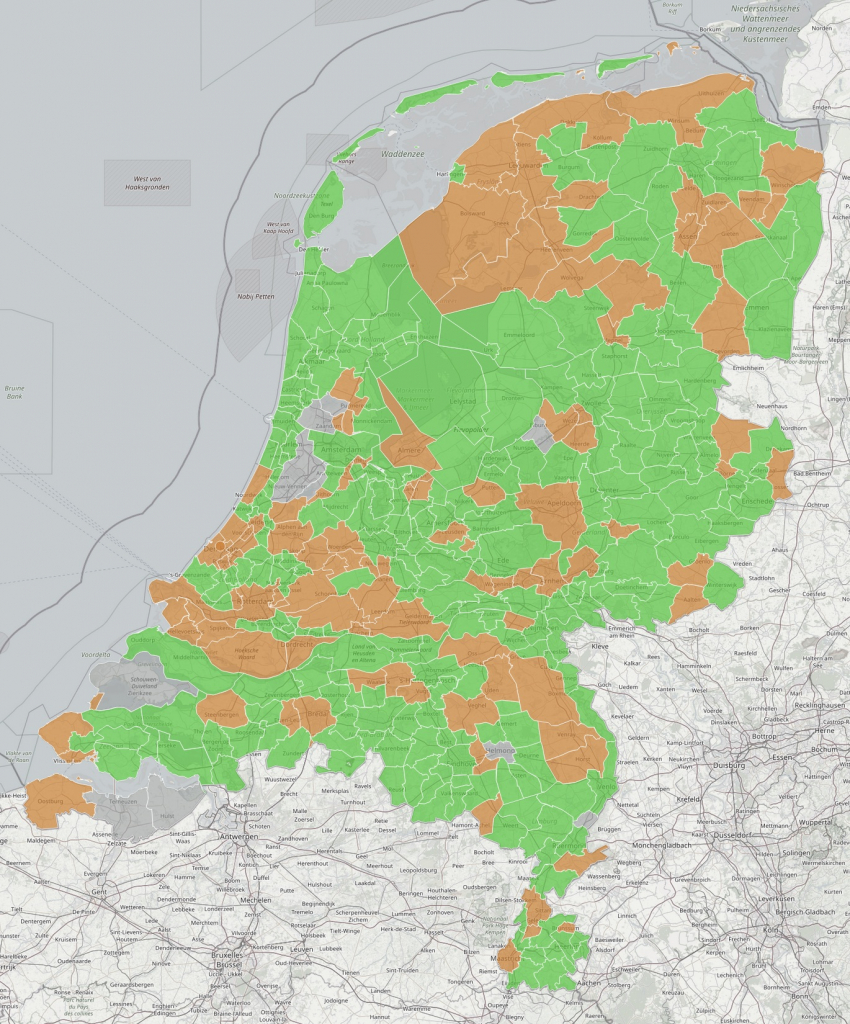

- De overheid scoort beter op 20 van de 23 gemeten punten. Op 7 punten meer dan 10%.

- Gemeenten scoren beter op 18 van de 23 gemeten punten. Op 8 punten is het verschil meer dan 10%.

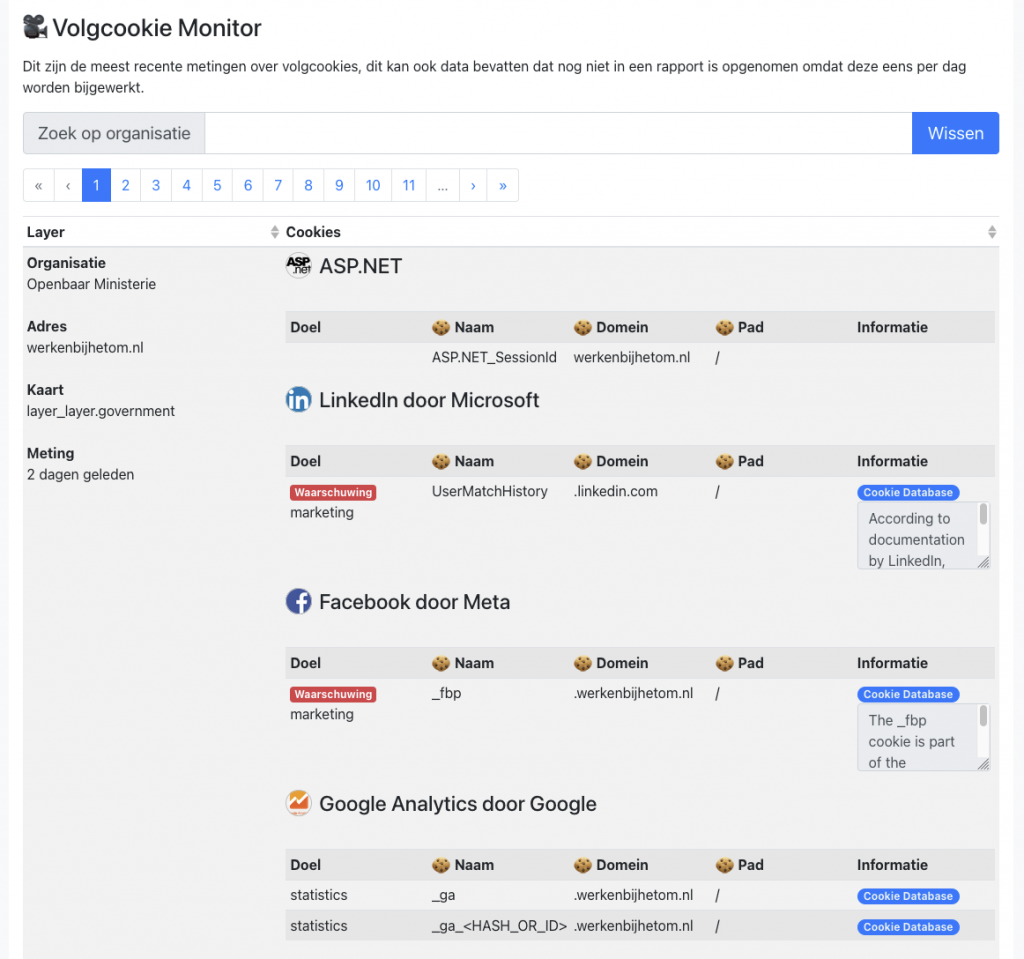

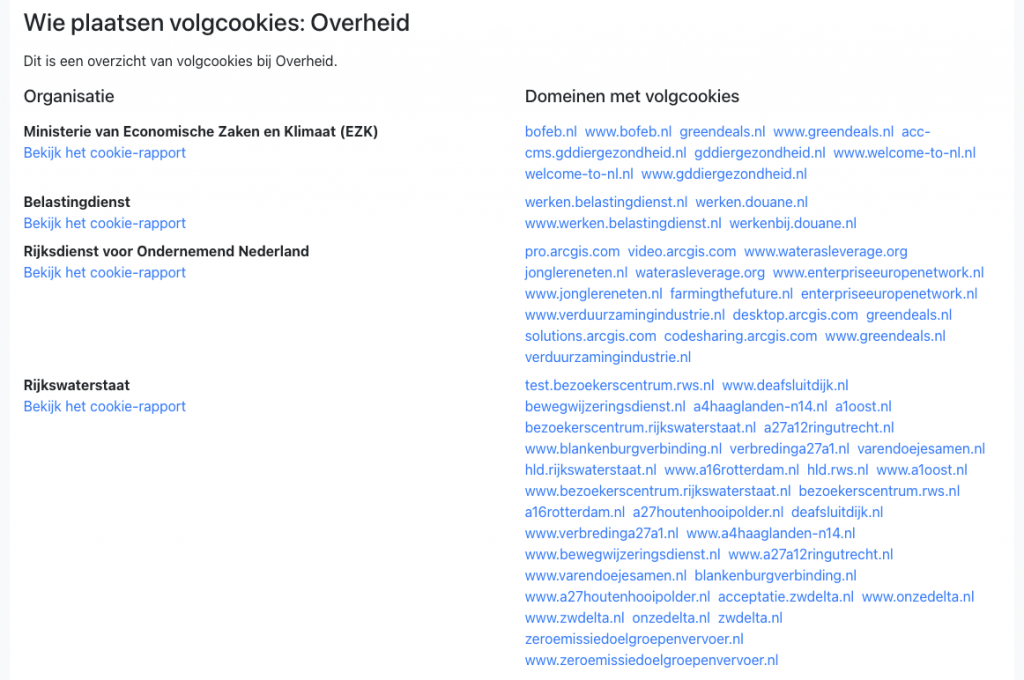

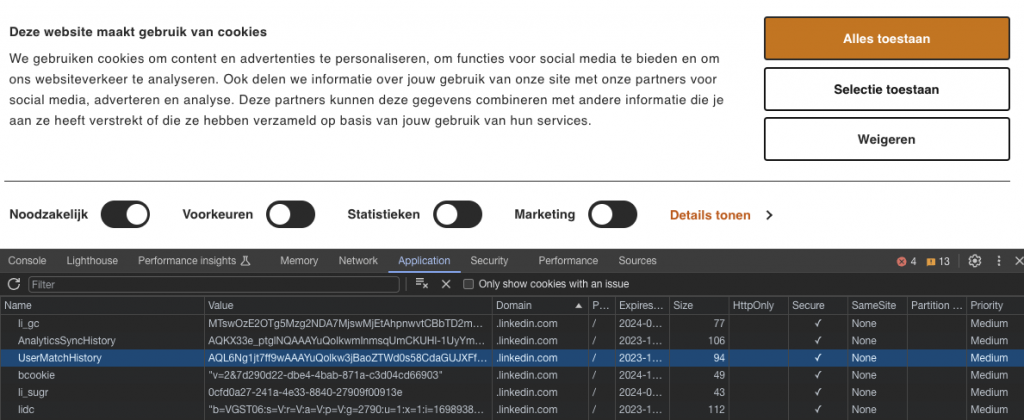

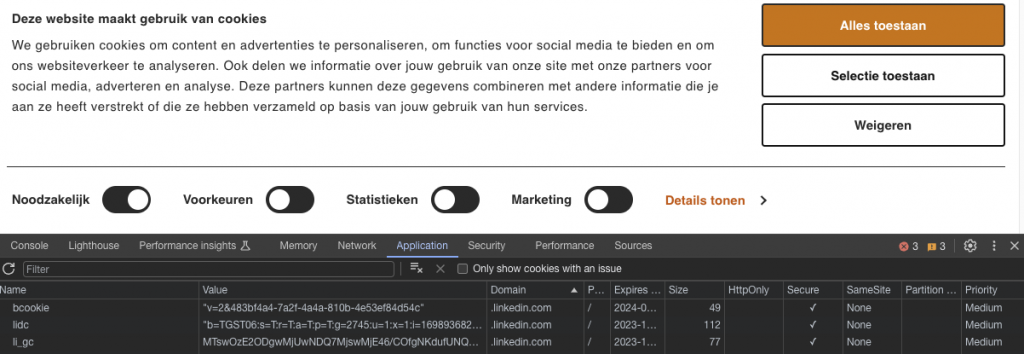

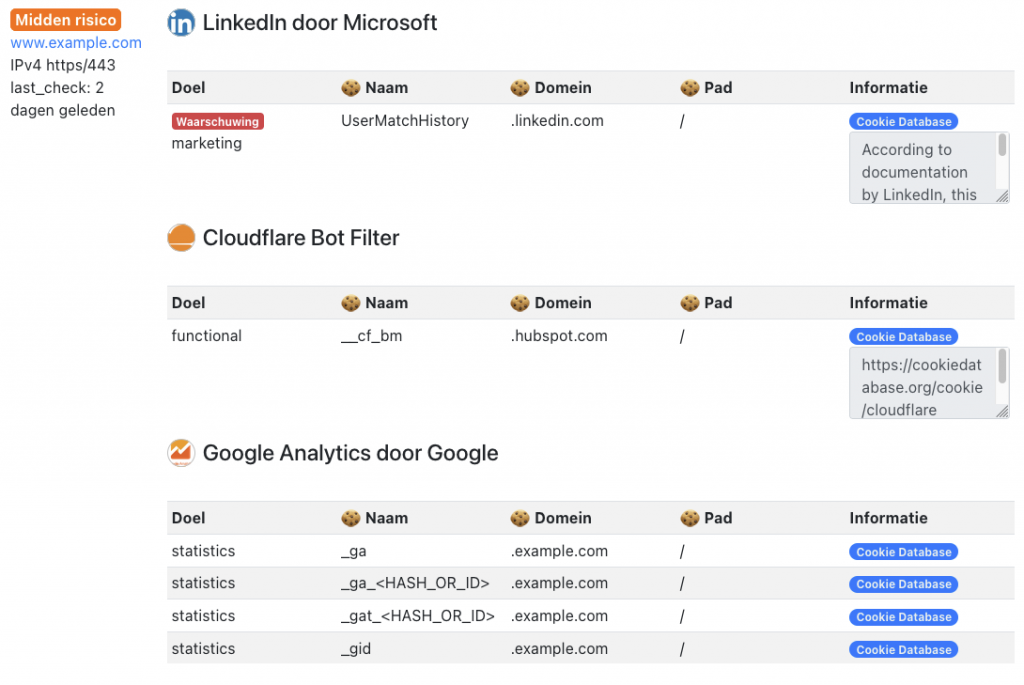

- Op dit moment worden er 124 tracking cookies geplaatst zonder toestemming

Tijdslijn

In de cyberwereld werkt men met een tijdslijn wanneer een nieuwe kwetsbaarheid openbaar wordt gemaakt. Voor de vorm:

- 17 jul: branchevereniging Cyberveilig Nederland stuurt vooraankondiging aan haar leden

- 30 sep: Eerste vooraankondiging via e-mail en contactformulieren

- 4 okt: vooraankondiging op een presentatie + stand op de ONE Conference

- 16 okt: extra aankondiging naar bedrijven die óók op de kaart wilden

- 20 nov: laatste vooraankondiging

- 7 dec: publicatie

Een kleine 10 bedrijven heeft in de tussentijd gereageerd en e.e.a. opgepakt. Dit zijn zowel grotere als kleinere namen. Soms heeft dit geleid tot diepgaande interessante discussie. Ook is er een uitzondering gemaakt voor de sector.

Een aantal bedrijven hebben ons gevraagd om óók op de kaart te komen. Dat vinden we erg sportief en dat is hoe we de sector kennen.

Wie worden er gemeten

Deze meting gaat over cybersecuritybedrijven en -organisaties. Maar alleen die zich actief richten op de Nederlandse markt. Ze hebben hier een kantoor, tenminste twee medewerkers en “cyber” is onderdeel van de core business. Het kan natuurlijk zijn dat er een bedrijf teveel of te weinig op de kaart staat, als dat het geval is passen we dat natuurlijk op verzoek aan.

Voor deze bedrijven is een uitzondering gemaakt in de metingen. Zij mogen gebruik maken van bronnen van 3e partijen als Google en Facebook zonder dat invloed heeft op het oordeel. Voor de overheid zijn we dus strenger. Ongevraagd volgcookies plaatsen mag natuurlijk nog steeds niet.

Nog geen perfectie

Er is op moment van publiceren 1 organisatie van de 130 die alles op orde heeft. Op het hoogtepunt waren dit er 3, maar er zijn wat regressies geweest.

Op dit moment meten we 594 hoger risico kwetsbaarheden. Wij gebruiken wel een andere graadmeter voor risico’s dan de sector. Dat staat uitgelegd in ons publicatiebeleid. Het totaal aantal gemeten domeinen is 4490.

Zetten we de bevindingen van alle metingen onder elkaar, dan zie je dat er nergens 100% voldoende op wordt gescoord. Het beste scoort de fysieke locatie van de webserver met ±94%. De hekkensluiters zijn het weghalen van versienummers en de toepassing van de industriestandaard security.txt met respectievelijk ±4% en ±6%.

Een verklaring van onderstaande termen staat in het meetbeleid, maar is ook terug te zien op de statistiekpagina van cybersecuritybedrijven.

| Maatregel | % goed | % Hoog | % Midden | % laag |

| DNSSEC | 76.88% | 23.13% | ||

| Kwaliteit van versleuteling | 82.37% | 0.35% | 17.29% | |

| Vertrouwen in versleuteling | 90.64% | 9.36% | ||

| Sites met ontbrekende versleuteling | 75.94% | 5.19% | 18.87% | |

| Veilig bestandsoverdracht (FTP) | 87.17% | 12.83% | ||

| Weghalen van versienummers | 4.34% | 7.54% | 88.12% | |

| Eigenaar van internetadres (WHOIS) | 86.05% | 13.95% | ||

| Fysieke locatie van webserver | 93.87% | 6.13% | ||

| Fysieke locatie van mailserver | 78.86% | 21.14% | ||

| Fysieke locatie bronnen website | 9.95% | 90.05% | ||

| TLS voldoet aan NCSC | 33.77% | 66.23% | ||

| Security.txt | 5.7% | 73.42% | 20.89% | |

| RPKI (website) | 83.13% | 16.88% | ||

| DMARC | 88.67% | 11.33% | ||

| DKIM | 82.59% | 17.41% | ||

| SPF | 92.12% | 7.88% | ||

| RPKI (e-mail) | 91.3% | 8.7% | ||

| Prio veilige versie website (HSTS) | 63.54% | 36.46% | ||

| Header: x-content-type-options | 60.4% | 39.6% | ||

| Header: x-frame-options | 67.33% | 32.67% | ||

| Website is volledig in eigen beheer | 46.47% | 53.53% | ||

| Website respecteert privacy | 78.56% | 21.44% | ||

| Website plaatst volgcookies | 91.26% | 8.74% |

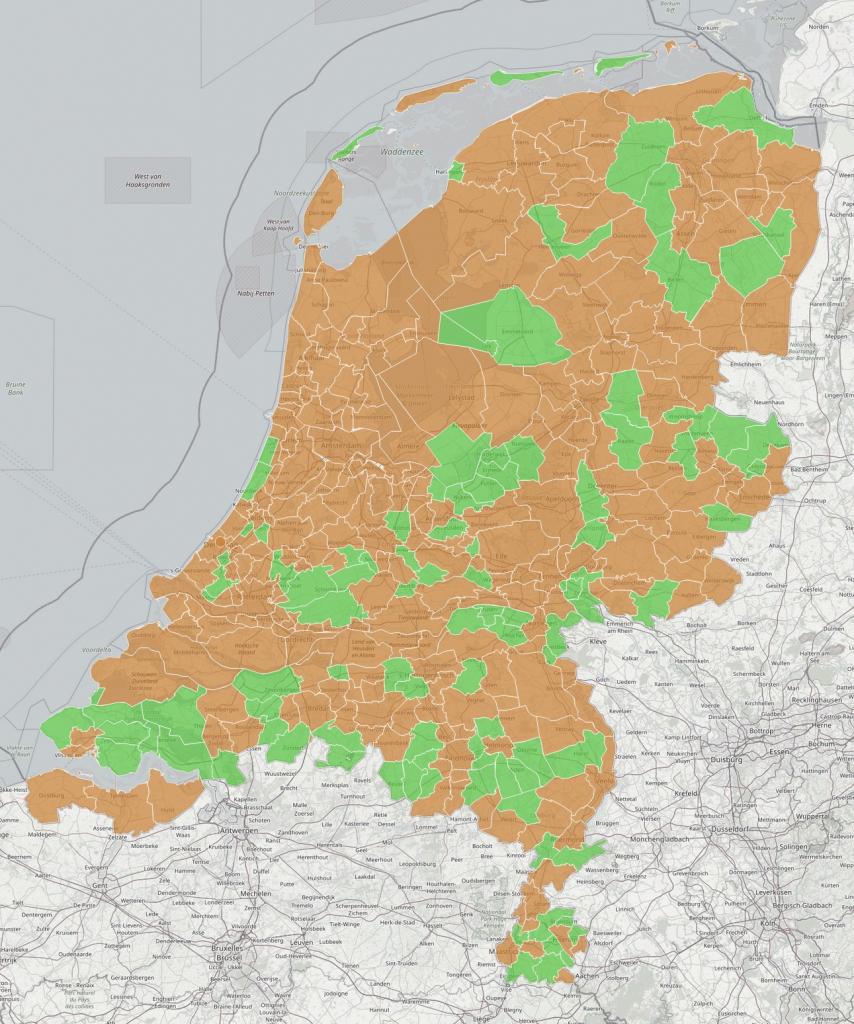

De overheid doet het beter…

We stelden aan het begin van dit artikel de vraag: Waar moet je naar toe als de cybersecuritybedrijven niet meer leveren? Blijkbaar is dat naar de overheid. Niet dat daar alles goed gaat, maar de overheid scoort beter (💚) op 20 van de 23 gemeten punten. Ook gemeenten scoren beter op 18 van de 23 punten. In een aantal gevallen is dat met meer dan 10% (💖).

| Maatregel | Cyber % goed | Gemeenten % goed | Overheid % Goed |

| DNSSEC | 76.88% | 98.1% 💚💖 | 91.71% 💚💖 |

| Kwaliteit van versleuteling | 82.37% | 91.36% 💚 | 90.32% 💚 |

| Vertrouwen in versleuteling | 90.64% 💚 | 84.29% | 87.56% |

| Sites met ontbrekende versleuteling | 75.94% | 73.94% | 83.38% 💚 |

| Veilig bestandsoverdracht (FTP) | 87.17% | 95.92% 💚 | 89.05% 💚 |

| Weghalen van versienummers | 4.34% | 8.1% 💚 | 8.97% 💚 |

| Eigenaar van internetadres (WHOIS) | 86.05% | 91.35% 💚 | 90.83% 💚 |

| Fysieke locatie van webserver | 93.87% | 96.86% 💚 | 97.36% 💚 |

| Fysieke locatie van mailserver | 78.86% | 94.7% 💚💖 | 94.08% 💚💖 |

| Fysieke locatie bronnen website | 9.95% | 7.47% | 34.81% 💚💖 |

| TLS voldoet aan NCSC | 33.77% | 75.99% 💚💖 | 59.49% 💚💖 |

| Security.txt | 5.7% | 7.88% 💚 | 29.22% 💚💖 |

| RPKI (website) | 83.13% | 96.92% 💚💖 | 94.4% 💚💖 |

| DMARC | 88.67% | 98.18% 💚 | 93.47% 💚 |

| DKIM | 82.59% | 95.07% 💚💖 | 68.78% |

| SPF | 92.12% | 97.98% 💚 | 96.78% 💚 |

| RPKI (e-mail) | 91.3% 💚 | 88.64% | 89.9% |

| Prio veilige versie website (HSTS) | 63.54% | 86.22% 💚💖 | 76.68% 💚💖 |

| Header: x-content-type-options | 60.4% | 80.75% 💚💖 | 66.43% 💚 |

| Header: x-frame-options | 67.33% | 81.44% 💚💖 | 69.71% 💚 |

| Website is volledig in eigen beheer | 46.47% | 45.14% | 50.5% 💚 |

| Website respecteert privacy | 78.56% | 86.7% 💚 | 86.81% 💚 |

| Website plaatst volgcookies | 91.26% | 97.97% 💚 | 97.21% 💚 |

Een meetresultaat weggevallen

We zien dat veel organisaties Cloudflare gebruiken. De uitzondering hierop is aangescherpt maar nog niet 100% dekkend uitgevoerd. Daarom is deze meetwaarde niet in bovenstaande tabel meegenomen. Van organisaties die cloudflare gebruiken verwachten we dat er op poorten 8080 en 8443 een cloudflare foutmelding langskomt wanneer hier niets op geconfigureerd staat.

Een achterliggende oorzaak?

De soms behoorlijk grote verschillen laten zich niet altijd verklaren. We hadden verwacht dat de cybersecurityindustrie zou voldoen aan de eisen die ze zelf heeft bedacht en test bij klanten. Mogelijk dat er veel sprake is van maatwerk op de eigen omgeving.

In de aanloop naar de publicatie hadden we meer verklaringen verwacht. We hadden het idee dat sommige tooling van deze bedrijven een bijzondere inrichting vereist die niet veilig oogt maar dat wel is. Tot nu toe zijn die verklaringen uit gebleven. Een verklaring over HSTS preloading hebben we afgeketst omdat dit een goede defense in depth maatregel is maar oude browsers niet dekt.

Een groot verschil tussen de overheid en de sector is dat de overheid eisen stelt aan zichzelf. Zo is er de pas toe of leg uit lijst van Forum Standaardisatie, hierop staan een aantal van de gemeten punten als eis opgesteld. Ook is er de wet digitale overheid dat een bepaald niveau van versleuteling vereist. Hier zie je dat de overheid meer dan twee keer zo goed scoort (76% vs 34%) op goede versleuteling. Verder zijn er diverse andere organisaties zoals het NCSC voortdurend bezig om de weerbaarheid van de overheid te vergroten. De cyberindustrie kan hiervan afkijken.

Blijvend huiswerk voor onszelf

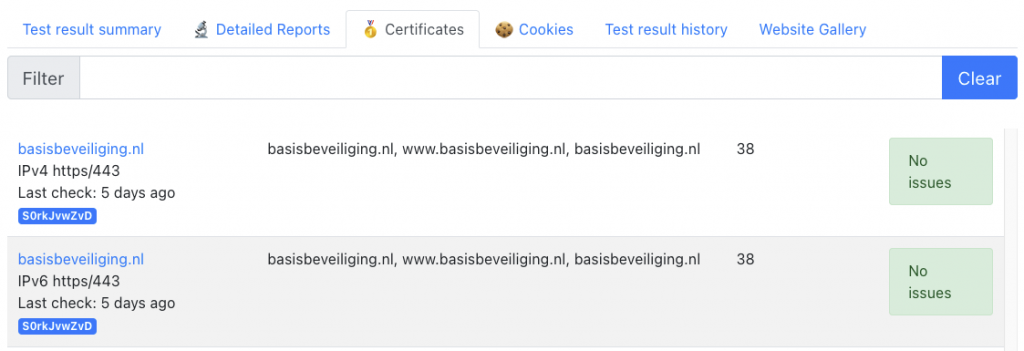

De oorsprong van het idee om deze sector te meten was dat we ook onszelf wilden kunnen terugvinden op basisbeveiliging. We hebben ons dus ook toegevoegd op de kaart, al zijn we niet commercieel en houden we het bij de basis.

Op het moment van schrijven scoren we oranje. Dit was enkele weken goed, maar ergens is er iets omgevallen dus dat zijn we nu aan het oplossen. Toen we begonnen met onszelf te meten scoorden we 8 hoog, 14 midden en 56 laag. Dit was daarvoor nog hoger als je terugkijkt in de grafieken, vooral omdat we veel testdomeinen van anderen aan onze organisatie hadden gevoegd. Inmiddels scoren we 1 midden en 61 laag risico.

Een lastige bij het oplossen van problemen is de afhankelijkheid van leveranciers. Ook onze hostingsponsor CoBytes heeft weer een leverancier die RPKI moest instellen, dat is inmiddels gelukt. Ook zagen we dat de documentatie van dit project bij readthedocs stond, die Google Analytics gebruikt: daar zijn we dus weg.

Natuurlijk weten we bij onszelf nog wel wat kwetsbaarheden te vinden, dit zijn de “known knowns” in de industrie. Dergelijke kwetsbaarheden kunnen we misschien voor onszelf, maar niet voor anderen, zomaar blootleggen. We houden ons natuurlijk aan ons publicatiebeleid.

Contact

Voor correspondentie over deze resultaten zijn we te bereiken via e-mail op info@internetcleanup.foundation. Ook zijn we bereikbaar via Discord.